ここから様々なWeb/IT技術を学ぶことができます。

興味/関心のある、または必要な分野を閲覧してください。

私の専門がネットワークなのでインフラ/セキュリティ系のノートの内容が濃い傾向があります。

これは、このセクションの複数ページの印刷可能なビューです。 印刷するには、ここをクリックしてください.

ここから様々なWeb/IT技術を学ぶことができます。

興味/関心のある、または必要な分野を閲覧してください。

私の専門がネットワークなのでインフラ/セキュリティ系のノートの内容が濃い傾向があります。

コンピュータは通常、0と1、つまりオフとオンであらゆるデータを表現する。 そのため2進数をベースに、8進数、16進数などが情報工学で用いられる。

| 10進数 | 2進数 | 8進数 | 16進数 |

|---|---|---|---|

| 0 | 0 | 0 | 0 |

| 1 | 1 | 1 | 1 |

| 2 | 10 | 2 | 2 |

| 3 | 11 | 3 | 3 |

| 4 | 100 | 4 | 4 |

| 5 | 101 | 5 | 5 |

| 6 | 110 | 6 | 6 |

| 7 | 111 | 7 | 7 |

| 8 | 1000 | 10 | 8 |

| 9 | 1001 | 11 | 9 |

| 10 | 1010 | 12 | 10 |

1101.011(2)の10進数への変換

| 2進数 | 1 | 1 | 0 | 1 | . | 0 | 1 | 1 |

|---|---|---|---|---|---|---|---|---|

| 重み | 2^3 | 2^2 | 2^1 | 1 | + | 1/(2^1) | 1/(2^2) | 1/(2^3) |

| 計算値 | 8 | 4 | 2 | 1 | + | 1/2 | 1/4 | 1/8 |

計算: 8x1+4x1+2x0+1x1+1/2x0+1/4x1+1/8x1 = 13.375

13.25(10)の2進数への変換

2)13 2) 6 … 1 2) 3 … 0 2) 1 … 1

上記式より、1101が抽出。

0.25×2=0.5 0.5×2 =1.0

上記式より、0.10が抽出。

よって解は1101.01。

512(8)、1FB(16)の10進数への変換

| 8進数 | 5 | 1 | 2 |

|---|---|---|---|

| 重み | 8^2 | 8^1 | 8^0 |

| 計算値 | 64×5 | 8×1 | 1×2 |

計算: 64×5 + 8 + 2 = 330

| 16進数 | 1 | F | B |

|---|---|---|---|

| 重み | 16^2 | 16^1 | 16^0 |

| 計算値 | 256×1 | 16×15 | 1×11 |

計算: 256 + 16×15 + 11 = 507

1010.01(2)の8進数と16進数への変換

| 2進数 | 0 | 0 | 1 | 0 | 1 | 0 | .0 | 1 | 0 |

|---|---|---|---|---|---|---|---|---|---|

| 重み | 0 | 0 | 2^0 | 0 | 2^1 | 0 | 0 | 2^1 | 0 |

| 計算値 | 1 | 2 | .2 |

計算: 12.2(8)

| 2進数 | | 1 | 0 | 1 | 0 | .0 | 1 | 0 | 0 | | — | — | — | — | — | — | — | — | — | | 重み | 2^3 | 0 | 2^1 | 0 | 0 | 2^2 | 0 | 0 | | 計算値 | 6 | | 2 | | | 4 | | |

計算: 6+2.4 = 8.4 = A.4(16)

12.2(8)、A.4(16)の2進数への変換。

| 8進数 | 1 | 2 | .2 |

|---|---|---|---|

| 2進数 | 001 | 010 | .010 |

計算: 1010.01(2)

| 16進数 | A | .4 |

|---|---|---|

| 2進数 | 1010 | .0100 |

計算: 1010.01(2)

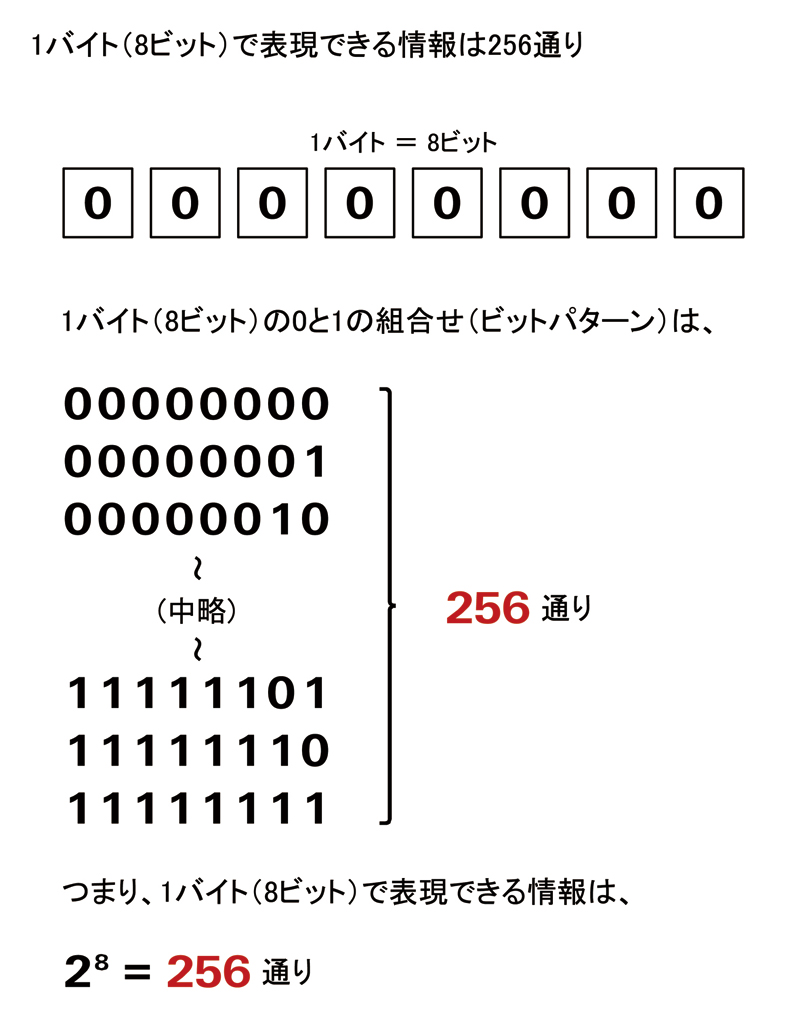

ビット(bit)はコンピュータで扱うデータの最小単位(データ量)のこと。 ビット列はビットを並べたものを示し、ビット列が長いほど多くの情報を表現できる。 また、8bitは1Byteとして扱われる。

コンピュータでは負の数を最上位ビットを符号ビットとして扱うという方法がとられる。 符号用ビットがあるデータは符号ありデータと呼ばれる。

符号ありデータには絶対値表現と補数表現の2通りある。

絶対値表現は最上位を符号ビットとして、残りのビットで数値の絶対値を表現する方法。

補数表現は符号ビットも含めて計算できる負数の表現方法のこと。 補数の1の補数と2の補数がある。

1の補数は絶対値のビットを反転したもの。 2の補数は1の補数に1を足したもの。

シフト演算はビットを左右にずらすことで積や商を行う方法のこと。 シフト演算には符号考慮する算術シフト、符号を考慮しない論理シフトがある。

論理シフトは符号を考慮しないシフト演算のこと。

2進数のビット列を左にずらすと2のn乗倍になる。

0001000 => 0010000

2進数のビット列を右にずらすと2の-n乗倍になる。

0001000 => 0000100

算術シフトは符号を考慮するシフト演算のこと。

符号ビットは固定したまま動かさず、他のビットを左にずらすシフト演算。

符号ビットは固定したまま動かさず、他のビットを右にずらすシフト演算。 なお右の空いたビットには符号ビットと同じ数字が入る。

シフト演算は2のn乗倍の掛け算と割り算のみ計算できる。 それ以外はシフト演算と足し算を組み合わせて計算を行う。

固定小数点はビット列のどの位置に小数点があるかを暗黙的に決めて扱う小数表現。

0.00000014

浮動小数点は指数表記を用いて小数点以下を表現する手法。

コンピュータはメモリに符号と指数部と仮数部に値を分け値を保持する。 符号には+-の情報を、指数部には累乗の情報を、仮数部には値本体を保存する。

0.14 × 10^-6

正規化は小数点のすぐ右側に0以外の数字が来るようにするもの。

正規化を行うことで有効な桁数を多くとることができる。 そうすることで誤差分が減り、値の精度を高めることが可能。

誤差は実際の数値とコンピュータが扱う数値に生じる差のこと。

丸め誤差は表現可能な桁数(値域)を超えてしまったため、最小桁より小さい数字が四捨五入や切り上げ、切り捨てなどを行うことで生じる誤差のこと。

打切り誤差は計算処理を終わるまで待たずに途中で打ち切ることで生じる誤差のこと。

情報落ちは絶対値の大きい数と小さい数の加減算を行ったときに、絶対値の小さい値が計算結果に反映されないことで生じる誤差のこと。

桁落ちは絶対値のほぼ等しい2つの数値の引き算を行った際に、有効桁数が減少するために発生する誤差のこと。

桁あふれは計算結果の桁数がコンピュータの扱えるビット数を超えることで生じる誤差のこと。

論理回路は入力値に対し論理演算を行い結果を出力する装置のこと。 論理演算はMIL記号と呼ばれる図により表現される。

Y = A+B

| A | B | Y |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 1 |

Y = A・B

| A | B | Y |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

Y = /A

| A | Y |

|---|---|

| 0 | 1 |

| 1 | 0 |

XOR回路はNOT回路とAND回路を接続したもののNOTがない側を並列誘引し、AND出力側をOR回路で組み合わせた回路。

Y = A⊕B

| A | B | Y |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

NOR回路はOR回路とNOT回路を直列に組み合わせた回路。

Y = /(A+B)

| A | B | Y |

|---|---|---|

| 0 | 0 | 1 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 0 |

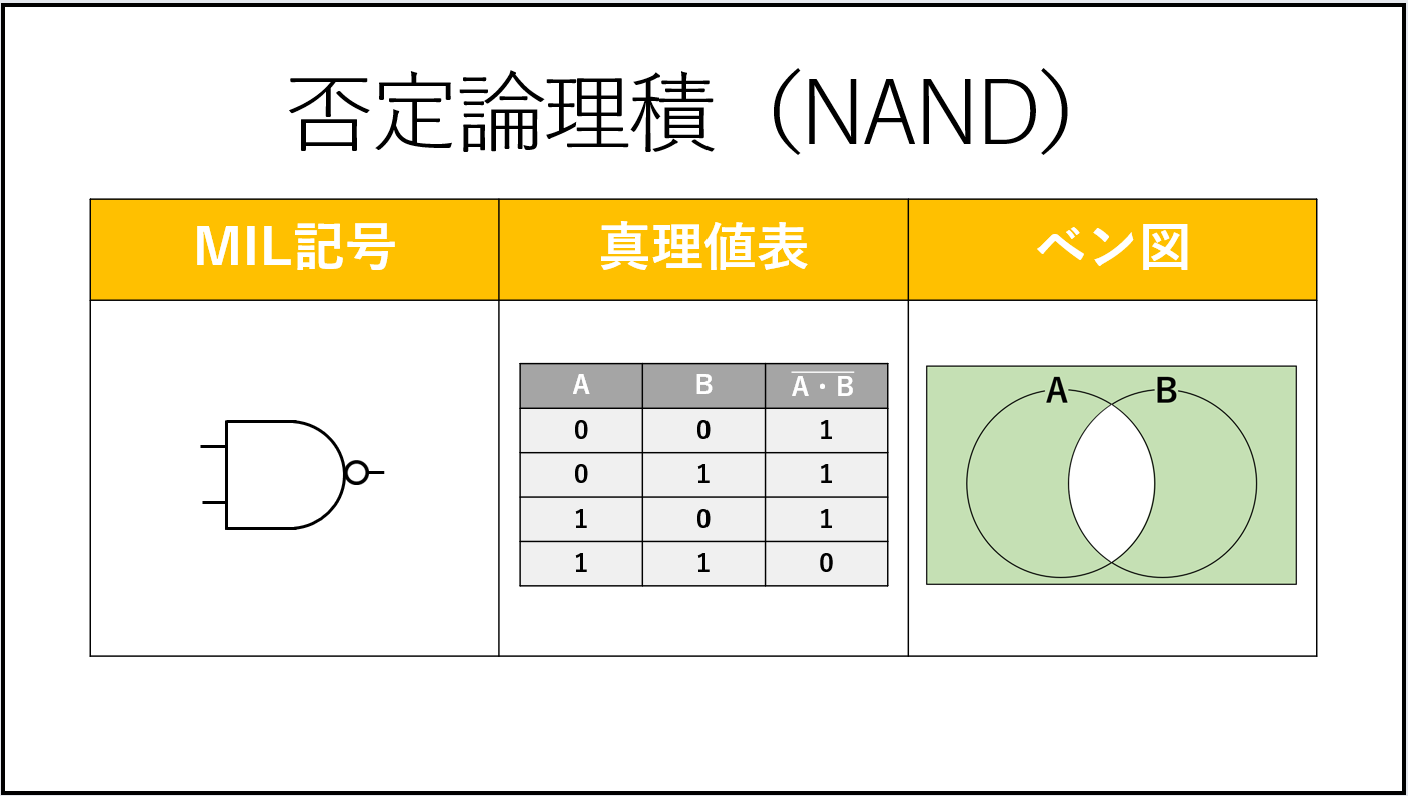

NAND回路はAND回路とNOT回路を直列に組み合わせた回路。

Y = /(A・B)

| A | B | Y |

|---|---|---|

| 0 | 0 | 1 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

加算器には半加算器と全加算器がある。

半加算器は2進数の1桁の足し算をする回路のこと。 AND回路とXOR回路を並列誘引接続し組み合わせた回路で作られる。

全加算器は半加算器とOR回路を並列接続で組み合わせた回路。 OR回路側の出力を上位桁、2つ目以降の半加算器の出力を下位桁として扱える。

ビットの反転にはXOR回路を用いる。 反転方法は以下の通り。

ビットの取り出しにはAND回路を用いる。 取り出し方法は以下の通り。

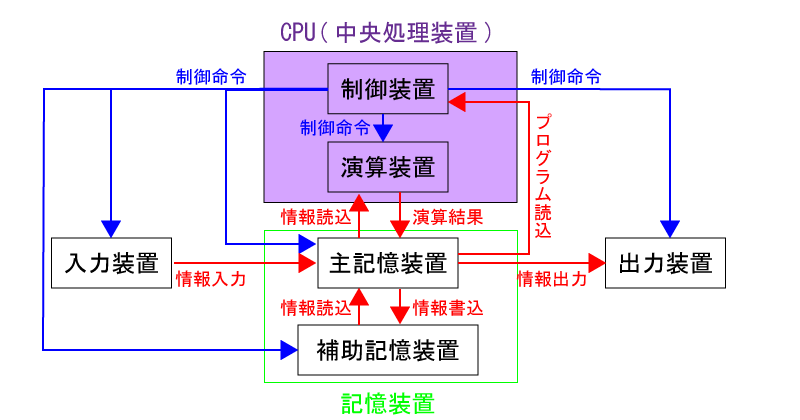

コンピュータの構成要素にはハードウェアとソフトウェアがある。

コンピュータのハードウェアは入力装置、記憶装置、制御装置、演算装置、出力装置の5つの装置が連携して動作する。

コンピュータの処理は「入力」=>「演算」=>「出力」の順に処理が行われる。

ノイマン型コンピュータは以下の特徴を持つコンピュータであり、現在のほとんどのコンピュータがノイマン型である。

コンピュータに入力信号やデータを入力するための装置。

| 装置 | 説明 |

|---|---|

| キーボード | 数字や文字を入力するための装置 |

| マウス | マウスの移動情報を入力し画面上の位置を示す装置 |

| トラックパッド | 画面を触れることで移動情報を指し示す装置 |

| タッチパネル | 画面を触れることで画面の位置を指し示す装置 |

| タブレット | パネル上でペン等を動かすことで位置情報を入力する装置 |

| ジョイスティック | スティックを傾けることで位置情報を入力する装置 |

バーコードには2種類あり、商品用にはJANコード、2次元コードにはQRコードがある。

| 装置 | 説明 |

|---|---|

| イメージスキャナ | 絵や画像をデータとして読み取る装置 |

| OCR | 印字された文字や手書き文字などを読み取る装置 |

| OMR | マークシートの読み取り位置を認識する装置 |

| キャプチャカード | ビデオデッキなどの映像装置から、映像をデジタルデータとして取り込む装置 |

| デジタルカメラ | フィルムの代わりにCCDを用いて画像をデジタルデータとして記憶する装置 |

| バーコードリーダ | バーコードを読み取る装置 |

コンピュータの処理結果を表示する装置。

ディスプレイはコンピュータ出力を画面に表示する。 例としてブラウン管型のCRTディスプレイや液晶で薄型の液晶ディスプレイなどがある。

またディスプレイが表示されるきめ細かさは解像度と呼ばれる。 1ドット当たりRGBの光を重ねて表現される。

コンピュータは画面に表示される内容はVRAMと呼ばれる専用のメモリに保持する。 VRAMの容量によって扱える解像度と色数が異なる。

例えば、1024x768ドットの表示能力を持つディスプレイがある場合、16bit(65536色)を表示させたい場合のVRAMの容量は以下の通り。

1024x768x16=12582912bit, 1byte=8bitなため、12582912bit/8 ≒1.6MByte

| 装置 | 説明 |

|---|---|

| CRTディスプレイ | ブラウン管を用いたディスプレイ、奥行きが必要であり消費電力も大きい |

| 液晶ディスプレイ | 電圧により液晶を制御しているディスプレイ、薄型で消費電力も小さい |

| 有機ELディスプレイ | 有機化合物に電圧を加えることで発光する仕組みを用いたディスプレイ、バックライトが不要である |

| プラズマディスプレイ | プラズマ放電による発行を用いたディスプレイ、高電圧が必要である |

| 装置 | 説明 |

|---|---|

| ドットインパクトプリンタ | 印字ヘッドに多数のピンが内蔵され、このピンでインクリボンを打ち付け印字するプリンタ、印字品質は高くない |

| インクジェットプリンタ | 印字ヘッドノズルより用紙に直接インクを吹き付け印刷するプリンタ、高速である |

| レーザプリンタ | レーザ光線を照射することで感光体に印刷イメージを作成しそこに付着したトナーを紙に転写することで印刷するプリンタ、主にビジネス用 |

コンピュータはセンサやアクチュエータを用いて、アナログ情報の取得や機械的動作を実現している。

入出力インターフェイスはコンピュータと周辺機器を接続するために定めた規格のこと。 コンピュータの入出力インターフェスにはさまざまあり、最もポピュラーなのはUSBである。

入出力インターフェイスはデータの転送方式で以下のように分類される。

| 方式 | 区分 | 説明 |

|---|---|---|

| シリアルインターフェイス | 有線 | 1本の信号線でデータを送る。現在の主流 |

| パラレルインターフェイス | 有線 | 複数の信号線を同時に使用してデータを送る |

| ワイヤレスインターフェイス | 無線 | 有線ではなく無線でデータを送る |

パソコンと各機器を繋ぐ際のもっとも一般的なインターフェスである。 最大127台まで周辺機器を接続でき、ホットプラグ機能に対応している。

USBハブを通してツリー状に接続されます。またUSBには複数の規格がある。

IDEは内蔵ハードディスクを接続するために規格として使われていたpパラレルインターフェスである。 元々は最大2台までのハードディスクを接続できるという規格であったが、4CD-ROMなどの接続も対応したEIDEとして拡張された。

IDEでは最大4台までの機器を接続が可能。

HDMIはケーブル一本で映像/音声/制御データを転送できる規格。

SCSIはハードディスクやCD-ROM、MOドライブやイメージスキャナなどの様々な周辺機器の接続に使われていたパラレルインターフェスのこと。

デイジーチェーンと呼ばれる数珠つなぎに機器を接続する方式をとる。 また終端にはターミネータ(終端末抵抗)が必要である。

接続できるのはコンピュータ本体含め最大8台までである。また識別のために機器にID番号を割り当てる。

i.LinkやFireWireという名前でも呼ばれ、ハードディスクレコーダなどの情報家電、ビデオカメラなどの機器に使われるインターフェス。

リピータハブを用いてツリー状の接続やディジーチェーン方式での接続が可能。

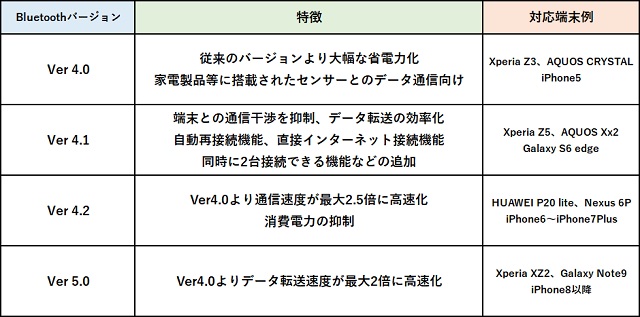

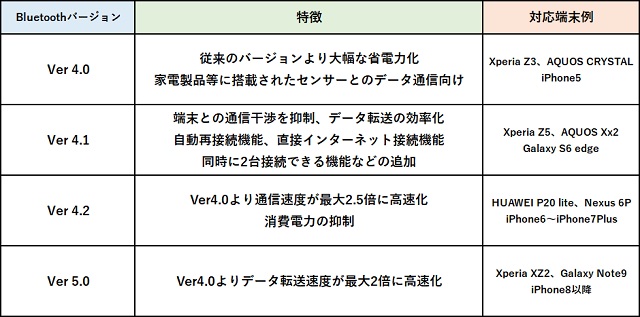

BlueToothは2.4GHz帯の電波を用いて無線通信を行う規格であり、コードレスイヤホンや携帯電話、マウスなど様々な周辺機器をワイヤレスに接続可能である。

通信距離は10mほどであり、障害物があっても関係がない。

IrDAは赤外線を用いて無線通信を行う規格であり、携帯電話やノートPC等に使われている。

なおテレビのリモコンは同じく赤外線を用いますがIrDAではない。 また、障害物があると通信できない特徴がある。

コンピュータで使うデータを記憶しておく装置には主記憶装置と補助記憶装置がある。

補助記憶装置には磁気ディスクと光ディスク、フラッシュメモリがある。

| 種類 | 特徴 | 例 |

|---|---|---|

| 磁気ディスク | 磁性体を塗ったディスクを使用してデータを読み書きする | ハードディスク(HDD) |

| 光ディスク | 薄い円盤にレーザ光を当てることでデータを読み書きする | CD,DVD,BD |

| フラッシュメモリ | 電気でデータの消去、書き込みを行うメモリ、アクセス速度が速い | SDカード, USBメモリ、SSD |

磁気ディスクは薄い円盤に磁性体を塗った装置のこと。 以下の部品で構成される。

磁気ディスクはセクタ、トラック、シリンダという単位でデータ位置を管理する。

また以下のHDDの総容量を求めてみる。

| パラメータ | 値 |

|---|---|

| シリンダ数 | 1500 |

| 1シリンダあたりのトラック数 | 20 |

| 1トラックあたりのセクタ数 | 40 |

| 1セクタあたりのバイト数 | 512 |

{(512x4)x20}x1500 = 6.144x10^8 Byte

磁気ディスクへデータを書き込みする際はセクタ単位で行わる。 また、システムがファイルなどのデータを扱う際は複数のセクタを1つとみなしたブロック単位で書き込むことが一般的となる。

アクセス時間は制御装置から磁気ディスクにデータ書き込み命令が出てから、読み書きが終わるまでの時間のこと。 アクセスは以下のステップで行われる。

また磁気ディスク御アクセス時間は以下式で求まる。

アクセス時間 = 位置決め時間 + 回転待ち時間 + データ転送時間

以下のパラメータを用いてアクセス時間を算出を行う。

| パラメータ | 値 |

|---|---|

| 回転速度 | 5000t/m |

| 平均シーク時間 | 20ms |

| 1トラックあたりの記憶容量 | 15000Byte |

平均サーチ時間は{60x1000)ms/5000=12ms, 12ms/2=6ms データ転送時間は15000Byte/12ms = 1250Byte/ms, 5000/1250=4ms より 20ms + 6ms + 4ms = 30ms

ハードディスク上でデータの書き込みと消去を繰り返すと、プラッタの空き容量は分散化される。 また、その状態で新しく書き込みを行うと、書き込み箇所が離散化される。 このようにファイルがあちこちの領域に分けられ断片化する状態フラグメンテーション(断片化) と呼ばれる。

複数のハードディスクを組み合わせ用いて、仮想的なハードディスクを構築運用する技術がRAIDである。

これらの用途はハードディスクの高速化や信頼性向上に用いられる。 RAIDはRAID0からRAID6までの7種類あり、求める速度や信頼性に応じて各種類を組み合わせて使用できる。

| RAIDの種類 | 説明 |

|---|---|

| RAID0(ストライピング) | RAID0は一つのデータを2台以上のディスク分散させて書き込む。 |

| RAID1(ミラーリング) | RAID1は2台以上のディスクに対して常に同じデータを書き込む。 |

| RAID5 | RAID5は3台以上のディスクを使って、データと同時にパリティと呼ばれる誤り訂正符号も分散させて書き込む。 |

フラッシュメモリは電源を切っても内容を保持できる半導体メモリのこと。 ただし、書き込み回数に制限があるのが特徴。

SSDは近年HDDの代替として注目を集めてる。 SSDはフラッシュメモリを記憶媒体として内蔵する装置である。

機会的な駆動部分がなく、省電力で衝撃にも強い。また高速に読み書きが可能。 ただしSSDには書き込み回数に上限がある。

主記憶はCPUから直接アクセスできる記憶装置のこと。 主記憶では一定の区画ごとに番号が割り当てられており、その杭区でデータを出し入れする仕組みとなっている。

データを保存する区画番号はアドレスと呼ばれる。

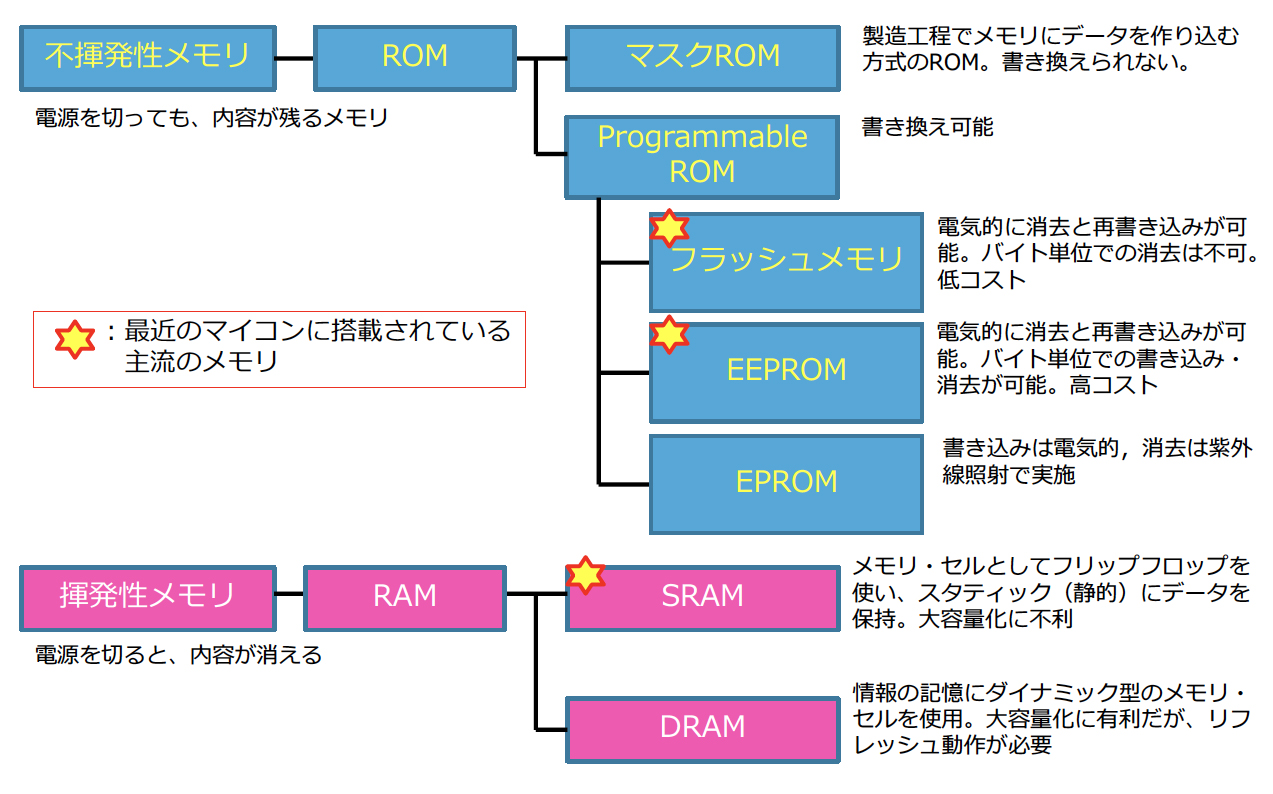

メモリはコンピュータの動作に必要なデータを記憶する装置である。 半導体メモリには2種類あり、それぞれRAMとROMと呼ばれる。

| 種類 | リフレッシュ動作 | 速度 | 集積度 | 価格 | 用途 |

|---|---|---|---|---|---|

| DRAM | 必要 | 低速 | 高 | 安価 | 主記憶装置 |

| SRAM | 不要 | 高速 | 低 | 高価 | キャッシュメモリ |

安価で容量が大きい、主記憶装置に用いられるメモリでコンデンサで構成される。 読み書き速度はSRAMよりも低速であり、記憶内容の維持のためには定期的に再書き込みするリフレッシュ動作が必要である。

DRAMよりも非常に高速であるが高価でフリップフロップで構成される。小規模のキャッシュメモリとして用いられる。 記憶内容の維持にリフレッシュ動作は不要である。

リフレッシュはDRAMのデータが失われないように電化を補充すること。 これはDRAMがコンデンサに電化を蓄えることでデータを保持することに由来する。 そのため、定期的にDRAMはリフレッシュする必要がある。

フリップフロップはSRAMで使用される記憶ができる電気回路のこと。 回路で記憶されるためリフレッシュは必要がない。

主記憶として使用されるDRAMはCPUと比較すると低速な読み書き速度なためCPUと主記憶の間に高速なSRAMを介在させる、これはキャッシュメモリと呼ばれる。 このキャッシュメモリを複数使うことでCPUがデータやり取りする速度を高速化することができる。

実行アクセス時間はキャッシュメモリを使用した場合の平均的なデータへのアクセス時間のこと。また目的のデータがキャッシュメモリに保存されている確率はヒット率と呼ばれる。

実行アクセス時間 = キャッシュメモリのアクセス時間×ヒット率 + 主記憶のアクセス時間 × (1-ヒット率)

CPUがキャッシュメモリを使用して主記憶にデータを書き込む方式にはライトスルー方式とライトバック方式がある。

ライトスルー方式ではキャッシュメモリへの書き込みと同時に主記憶装置にも同じデータを書き込む。

ライトバック方式では通常はキャッシュメモリにのみ書き込みを行い、キャッシュメモリから追い出されるデータが発生するとそれを主記憶装置に書き込み更新する。

主記憶装置へのアクセスを高速化する技術にメモリインタリーブがある。

この手法では主記憶装置中を複数の区画に分け、複数の区画に同時アクセスすることで連続した番地のデータを一気に読み出す。

CPUの性能はクロック周波数、CPI、MIPS等の指標値を用い評価される。

CPUはクロック周波数に合わせて動作を行い、クロック周波数が大きいほど高性能であると言える。 1周期で命令を1実行できるため、クロック周波数が1GHz、CPIが1クロックである場合10^9の命令を1秒で実行できることを表す。 またクロック周波数を1で割ったものはクロックサイクル時間と呼ばれ、クロック当たりの所要時間を示す。

MIPS(Million Instruction Per Second)は1秒間に実行できる命令の数を表したものである。

CPI(Clock Per Instruction)は1命令当たり何クロック必要かを表すものである。

CPUのアーキテクチャには高機能な命令を持つCISCと単純な命令のみで構成されるRISCがある。

CISCはCPUに高機能な命令を持たせることで、一つの命令で複数な処理を実現するアーキテクチャである。 マイクロプログラムをCPU内部に記憶させることで高機能な命令が実現可能。

RISCはCPU内部に単純な命令しか持たない代わりに、それらをハードウェアの実で実装し、一つ一つの命令を高速に処理するアーキテクチャである。 ワイヤドロジックによりすべての命令をハードウェア的に実装される。

CPUには取り出した命令や実行結果を一時的に保存しておくための小さな記憶装置がある。 それはレジスタと呼ばれ、以下のような種類がある。

CPUが解釈する命令は命令部とアドレス部から構成され、オペランドと呼ばれるアドレス部に処理対象となるデータの格納場所がアドレス部に指定されている。

またCPUの命令実行手順は以下の通り。

CPUはこれらの動作を繰り返す。

プログラムカウンタが取り出す命令のメモリアドレスを持つ。 プログラムカウンタに従ってアドレスを参照し命令を取り出し、命令レジスタにそれを記憶させる。 それが終わった後プログラムカウンタの値をインクリメントする。

命令レジスタに登録された命令は命令部とオペランド部で構成される。 命令部は命令の種類を示すコードが、オペランド部には処理対象となるデータを収めたメモリアドレスが格納される。

命令部の中身は命令デコーダへ送られます。 また、命令デコーダは命令部のコードを解読し、制御信号を必要な装置に通知する。

オペランド(処理対象データ)は読み出しデータのメモリアドレスなどが格納され、 これを参照することでデータを読み出し、汎用レジスタに記憶させる。

汎用レジスタからALUに処理データを読み出し演算し、その結果を汎用レジスタに書き戻す。

コンピュータは機械語と呼ばれる0と1で構成された命令語を理解し処理する。

命令レジスタに登録された命令のオペランド部には必ずメモリアドレスが入っているとは限らず、基準値からの差分や、メモリアドレスが入っているメモリアドレスなど複雑なものが入っていることもある。

このように何かしらの計算によりアドレスを求める方式は**アドレス修飾(アドレス指定)**と呼ばれる。

アドレス部に対象データそのものが入っている方式。

アドレス部に対象データの場所を示すアドレス番地が入っている方式。

アドレス部の値が指定するアドレス番地に対象データの場所を示すアドレス番地が入っている方式。

アドレス部に指標レジスタ番号とアドレス定数を指定する部分がある。

オペランド部の値にインデックス(指標)レジスタの値を加算することで実効アドレスを求める。

オペランド部の値にベースレジスタの値を加算することで実効アドレスを求める。

オペランド部の値にプログラムカウンタの値を加算することで実効アドレスを求める。

パイプライン処理は複数の命令を並列して実行する処理であり、全体の処理効率が高い処理のこと。 具体的には命令実行サイクルをステージ単位ごとに分け独立実行させ、流れ作業的に命令サイクルが終わる前に新しい命令サイクルを始める方式。

この処理では次々と命令を先読みしていってるため分岐命令が出た際に先読み分が無駄になることがあり、それは分岐ハザードと呼ばれる。

スーパーパイプラインは処理のレーンのステージをさらに細かいステージに分割することでパイプライン処理の効率アップを図るものである。

スーパースカラはパイプライン処理を行う回路を複数持たせることで全く同時に複数の命令を実行できるようにしたものである。

1台のコンピュータに1つのCPUが搭載されているものはシングルプロセッサ、1つのCPUの中に処理を行うコアを複数搭載したものはマルチコアプロセッサと呼ばれる。

パイプライン処理では分岐処理(ex:if)が発生する。この結果が明確になるまで次の命令を処理できないという問題がある。

そのため分岐予測と呼ばれる、次の命令はどれかを予想して無駄な待ち時間を発生させないようにする処理がある。 この処理に基づいて分岐先の命令を実行する手法が投機実行である。

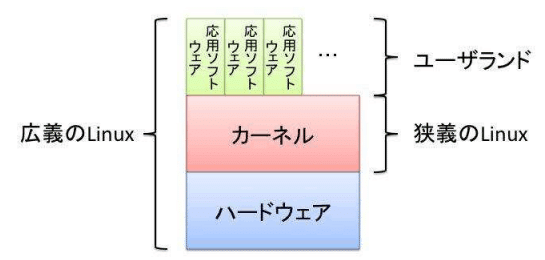

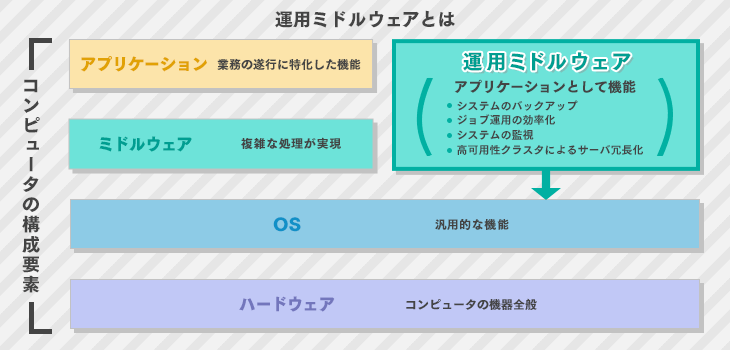

ソフトウェアはコンピュータ内の果たす役割により基本ソフトウェア、応用ソフトウェア、ミドルウェアに分類できる。

基本ソフトウェアはコンピュータを動作させるための基本機能を提供するソフトウェア。OSとも呼ばれる。

応用ソフトウェアはアプリケーションとも呼ばれるユーザに近い作業を実現するソフトウェアのこと。

ミドルウェアは基本ソフトウェアと応用ソフトウェアの間に位置し、応用ソフトウェアが共通に利用する専門機能を提供するソフトウェアのこと。DBMSなどがある。

OSが果たす役割は以下の通り。

| 種類 | 説明 |

|---|---|

| Windows | Microsoft社製のOS、GUIによる画面操作でコンピュータに命令を行う |

| Mac OS | Apple社製のクリエイティブな作業によく用いられるOS、GUIを先駆けで導入したことで有名 |

| MS-DOS | Windows普及前に使われていたMicrosoft社製のOSであり、CUI入力であったことで有名 |

| UNIX | サーバに使われることが多いOS、大勢のユーザが同時利用できるように考えられている |

| LINUX | UNIX互換のOSであり、オープンソースで無償で利用可能 |

コンピュータを操作するインターフェスとしてGUIとCUIがある。 GUIは画面を視覚的に操作することで命令を伝える操作方式でCUIはコマンドで操作する方式。

API(Application Program Interface)はOSが含み持つ各機能をアプリケーションから呼び出せる仕組みである、

RPAはソフトウェアによる自動化のことを指す。

ユーザからみて処理させたい一連の作業のかたまり単位がジョブであり、OSはそれを効率よく処理していけるように実行スケジュールを管理する。

ジョブ管理にはバッチ処理と呼ばれる処理に時間のかかる作業をコンピュータに登録しまとめて処理する仕組みがある。

ジョブ管理はカーネルが持つ機能の1つであり、この機能でユーザとの間に橋渡しを行うマスタスケジューラという管理プログラムがある。

ユーザはこの管理プログラムにジョブの実行を依頼する。 また、マスタスケジューラはジョブの実行をジョブスケジューラに依頼し、マスタスケジューラは実行の監視に努め、ジョブスケジューラがジョブを実行する。

コンピュータから見た仕事の単位がタスクである。 タスクはシステムによってはプロセスと呼ばれる。

OSはタスクの使用権を適切の割り当てるため3つの状態に分けて管理を行う。 実行可能なタスクにCPUの使用権を割り当てることはディスパッチと呼ばれる。

タスクスケジューリングは択巣が複数存在する場合にどういう順番でタスクを実行すべきか決めるもののこと。2つの方式がある

OSが強制的にタスクを切り替えるスケジューリング方法

| 方式の種類 | 説明 |

|---|---|

| 優先式方式 | タスクに優先度を設定し、優先度が高いものから実行していく方式。実行中のタスクよりも優先度が高いものが待ち行列に追加されると実行途中でCPUの使用権が奪われる(プリエンプション方式) |

| ラウンドロビン方式 | CPUの使用権を一定時間ごとに切り替える方式。実行可能状態になった順番でタスクにCPU使用権が割り当てられるが、規定時間に終わらなかった場合は待ち行列の最後に回される。 |

プログラムがタスクを切り替えるスケジューリング方式。

| 方式の種類 | 説明 |

|---|---|

| 到着順序方式 | 実行可能となったタスク順にCPUの使用権を割り当てる方式。タスクに優先順位がないため、実行途中でCPUの使用権が奪われることはない(ノンプリエンプション) |

マルチプログラミングは複数のプログラムを見かけ上、同時に実行させることにより遊休時間を削減しCPuの使用効率を高めるものである。

実行中のタスクを中断し別の処理に切り替え、そちらが終了すると再び元のタスクに再帰する処理は割り込み処理と呼ばれる。

割り込み処理には下記のような種類がある。

内部割込みはタスク自体にエラーが発生しておこるもの。

| 種類 | 説明 |

|---|---|

| プログラム割込み | 記憶保護例外などの場合に生じる割り込み |

| SVC割り込み | 入出力処理の要求などのカーネル呼出し命令が生じた際に生じる割り込み |

外部割込みはハードウェア故障などタスク以外が原因となって起こるもの。

| 種類 | 説明 |

|---|---|

| 入出力割込み | 入出力装置の動作完了時や中断時に生じる割り込み |

| 機械チェック割込み | 電源異常や主記憶装置障害などのハードウェアの異常時に生じる割り込み |

| コンソール割込み | ユーザによる介入が行われた際に生じる割り込み |

| タイマ割込み | 規定の時間を過ぎたときに生じる割り込み |

CPUと入出力装置には処理速度に大きな差が存在する。 スプーリングと呼ばれる、低速な装置とのデータやり取りを高速な磁気ディスクを介して行い処理効率を高める手法が導入されている。

スプーリングを用いるとCPUの待ち時間を削減できるため、単位時間あたりに処理できる仕事量を増やすことが可能。

記憶管理には主記憶そのものを使用する実記憶管理と、補助記憶を一部使用して実際の主記憶より大きな記憶空間を作り出し、主記憶より大きな容量のプログラムを実行できるようにする補助記憶管理がある。

限られた主記憶空間を効率よく使われるようにプログラムに割り当てるのが実記憶管理の役割となる。実記憶管理の方式には区画方式とスワッピング方式などがある。

固定方式は主記憶をいくつかの区域に分割してプログラムを割り当てる管理方式のこと。

可変区画方式の場合プログラムを主記憶上に隙間なく埋め込んで実行するとができるが、必ず詰め込んだ順番にプログラムが終了するとは限らないため連続した状態で主記憶の空き容量を確保することができない。 この現象はフラグメンテーション(断片化) と呼ばれる。

フラグメンテーションの解消のためにはロードされているプログラムを再配置することにより、細切れ状態の空き領域を連続したひとつの領域する必要がある。 この操作はメモリコンパクションまたはガーベジコレクションと呼ばれる。

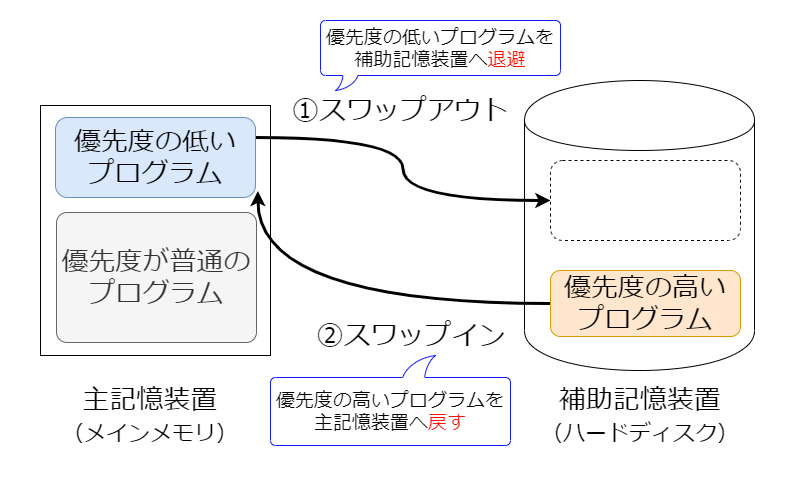

スワッピング方式は優先度の低いプログラムを一時中断して補助記憶に退避させ優先度の高いプログラムを実行させる方式のこと。

スワッピングはプログラムを補助記憶に退避させる(スワップアウト)、**主記憶に戻す(スワップイン)**することを指す。

区画を効率よく配置できるようにしても実行したプログラムのサイズが主記憶の容量を超えていたらロードができない。 これを可能にするような工夫がオーバレイ方式である。

この方式ではプログラムをセグメントという単位に分割しておいて、そのときに必要なセグメントだけを主記憶上にロードして実行される。

仮想記憶は主記憶や補助記憶の存在を隠蔽し、広大なメモリ空間を自由に扱えるようにするもの。 実記憶上の配置のような物理的制約を意識する必要がないのが特徴。

また仮想アドレスから実アドレスへ変化する処理はメモリ交換ユニット(MMU)が行う。またこの仕組みは動的アドレス変換機構(DAT) と呼ばれる。

また仮想記憶に置かれたデータは主記憶装置を超えても補助記憶装置もメモリの一部として扱うことにより主記憶装置よりも大きなサイズの記憶空間を提供できる。

仮想記憶の実装方式には仮想アドレス空間を固定長の領域に区切って管理するページング方式と可変長の領域に区切って管理するセグメント方式がある。

ページング方式ではプログラムをページと呼ばれる単位で分割管理する。現在のOSでは実行に必要なページだけを実記憶に読み込ませる方式が主流である。

またこの方式では仮想記憶と実記憶の対応付けはページテーブルという表により管理され、これにより仮想記憶上と実記憶上のどのページが結びついている確認できる。

補助記憶から実記憶へのページ読み込みはページインと呼ばれます。またページインしようとしても実記憶がいっぱいの場合いずれかのページを補助記憶に追い出して空きを作る必要がある。実記憶から補助記憶へとページを追い出すことはページアウトと呼ばれる。

実記憶の容量が少ないとページの置き換えをする頻度が高くなりシステム利用効率が極端に低下する。この現象はスラッシングと呼ばれる。

| 方式 | 説明 |

|---|---|

| FIFO | 最初にページインしたページを追い出し対象にする |

| LIFO | 最後にページインしたページを追い出し対象にする |

| LRU | 最も長い時間参照されていないページを追い出し対象にする |

| LFU | 最も参照回数の少ないページを追い出し対象にする |

OSはデータをファイルという単位で管理する。 ファイルはカテゴリごとにディレクトリ(フォルダ)という入れ物を使って整理する。

ディレクトリ中にはファイルだけではなく他のディレクトリも入れられる。 補助記憶装置全体に階層構造を持たせて管理することが可能である。

コンピュータが現在開いて作業しているディレクトリはカレントディレクトリと呼ばれる。 また、カレントディレクトリの1階層上のディレクトリは親ディレクトリと呼ばれる。

ファイルの場所はファイルパスを用いて示す。このファイルまでの場所を示す経路はパスと呼ばれる。

パスにはルートディレクトリからの経路を示す絶対パスとカレントディレクトリからの経路を示す相対パスが存在する。

コンピュータにとってのファイルは一連のデータをまとめたものであり、レコードの集合がファイルである。

コンピュータのOSがどのようにレコードを格納するかを定義づけたファイル構成法をいくつか用意している。

| アクセス方式 | 説明 |

|---|---|

| 順次アクセス | 先頭レコードから順番にアクセスする方法であり、シーケンシャルアクセスと呼ばれる。 |

| 直接アクセス | 任意のレコードに直接アクセスする方法であり、ランダムアクセスと呼ばれる。 |

| 動的アクセス | 順次アクセスと直接アクセスを組み合わせた方法で、任意のレコードに直接アクセスした後以降、順次アクセスで順番に処理する。 |

先頭から順番にレコードを記録していくのが順編成ファイル。もっとも単純な編成法で順次アクセスのみが可能である。

レコード中のキーとなる値を利用することで任意のレコードを指定した直接アクセスを可能となる編成法。

直接アクセス方式と間接アクセス方式があり、キー値から格納アドレスを求める方法が異なる。

キー値の内容をそのまま格納アドレスとして用いる方式。

ハッシュ関数という計算式によりキー値から格納アドレスを算出して用いる方式。

またハッシュ関数での計算値が一致し異なるレコードが同じアドレスで衝突する現象はシノニムと呼ばれそれが起こるレコードはシノニムレコードと呼ばれる。

索引を格納する索引域とレコードを格納する基本データ域、そこからあふれたレコードを格納する溢れ域の3つの領域から構成される。

索引による直接アクセスと先頭からの順次アクセスに対応した編成法である。

メンバと呼ばれる順編成ファイルを複数持ち、それらを格納するメンバ域と各メンバのアドレスを管理するディレクトリ域で構成される編成法。

これはプログラムやライブラリを保存する用途によく使われる。

8bitをひとまとまりにした単位をByteとしている。 記憶容量等はByteを用いて表記される。

またByteの各単位系は以下の通りです。

記憶容量などの大きい数値を表す単位系

| bit | 乗数 | 単位 |

|---|---|---|

| キロ(K) | 3 | 1KB=1024B |

| メガ(M) | 6 | 1MB=1024KB |

| ギガ(G) | 8 | 1GB=1024MB |

| テラ(T) | 12 | 1TB=1024GB |

情報速度など小さい数値を表す単位系

| bit | 乗数 | 単位 |

|---|---|---|

| ミリ(m) | -3 | - |

| マイクロ(μ) | -6 | - |

| ナノ(n) | -8 | - |

| ピコ(p) | -12 | - |

文字コードは文字1つ1つにコードを振った一覧表のこと。 文字コードの種類には以下のような種類がある。

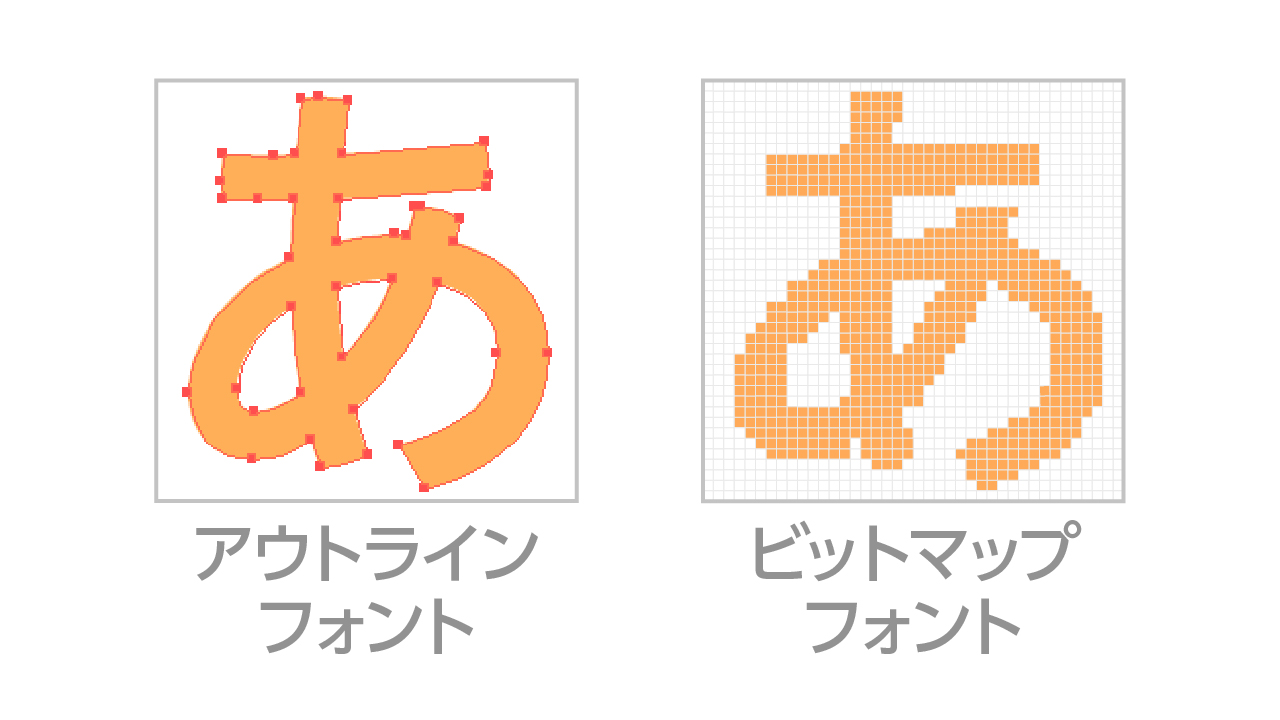

フォントは文字を統一されたデザインで表現できる余蘊強いた書体データのこと。

ポイントは文字の大きさを指定するときに使う単位のこと。 1ポイントは1/72inchとなる。

ビットマップフォントはピクセル(画素)の集まりにより表現する。 画素の個数は画素数と呼ばれる。

解像度は一領域に対し画素をどれだけ表示できるかを示す単位のこと。 単位はdpiで表現され1inch(2.54cm)の中に画素が並んでいるかを表した数字となる。

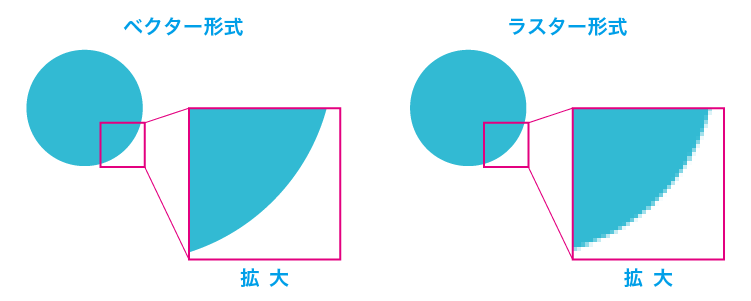

ラスタ形式とベクタ形式がある。

| 色数 | 画像 |

|---|---|

| 2色 | 白黒画像、1ドットにつき1bit |

| 16色 | 1ドットにつき4bit |

| 256色 | 1ドットにつき8bit |

| 65535色 | 1ドットにつき16bit |

| 2^24(25ビット) | フルカラー画像、1ドット24bit |

画像データの圧縮には圧縮する前の情報に戻せる可逆圧縮と、元の状態には戻せない不可逆圧縮がある。

| 種類 | 説明 |

|---|---|

| BMP | 画像を圧縮せずにそのまま保存するファイル形式 |

| JPEG | 画像圧縮保存形式、フルカラーが扱え圧縮率が高く、不可逆圧縮なため画質が劣化する |

| GIF | 画像圧縮保存形式、可逆圧縮であり、扱える色数が256色という制限がある |

| PNG | 画像圧縮保存形式、フルカラーが扱え可逆圧縮であり画像の劣化もない、圧縮率はJPEGが良い |

アナログデータは波形一続きのデータで、ディジタルデータは波を数値で区切ったデータのこと。

音声データはアナログ波形のデータであり、ディジタル化して数値表現する方式はPCMと呼ばれる。

PCMでは以下のステップでディジタル化を行う

標本化はアナログデータを一定の単位時間で区切り、時間ごとの信号を標本として抽出する処理のこと。 サンプリング周波数はどの間隔で標本を得るか示すものである。

例:CDのサンプリング周波数が44100Hz,量子化ビット数が16ビットだとするとサンプリング周期は?

Ts = 1/44100

量子化はサンプリングしたデータを段階数に当てはめ整数値に置き換える処理のこと。 このときの量子化した段階の数を量子化ビット数と呼ぶ。

符号化は量子化で得たデータを2進数に直す処理のこと。

| 種類 | 説明 |

|---|---|

| MP3 | 音声を圧縮し保存する形式、人に聞こえないレベルの音を削減するなどをして不可逆の圧縮を行う |

| WAV | 録音したそのままの状態と同じ音質を保ったファイル形式、非圧縮 |

| MIDI | デジタル楽器の演奏データを保存できるファイル形式 |

クリッピングは特定の範囲を定義しそこからはみ出た範囲を表示しないようにする処理のこと。

動画等のマルチメディアデータはそのままであると膨大なデータ量となる。そのため通常は圧縮技術を用いてデータサイズを小さくし保存されるのが一般的である。

動画でよく用いられる圧縮方法はH.264/MPEG-4 AVCという圧縮方法で動画の変化した部分だけを送信することで少ないデータを送信できるというものである。

| 種類 | 説明 |

|---|---|

| MPEG | 不可逆圧縮で動画を保存するファイル形式、ビデオCDにはMPEG-1、DVDにはMPEG-2、コンテンツ配信にはMPEG-4が用いられる |

| MP4 | MP4はMPEG4と音声のMP3を結合して格納しているファイルである |

3Dモデリングはコンピュータを使用して立体物データを計算して形成する技術のこと。

モーフィングはある状態からある状態に変化していく様子を表現するCG技法のこと。

ポリゴンは立体の表面を形作る小さな多角形のことで、局面の最小単位のこと。3DCGではポリゴンの集まりで立体的な局面を表現する。

モーションキャプチャはセンサやカメラなどで人間などの動きをデータ化してコンピュータに取り込むこと。

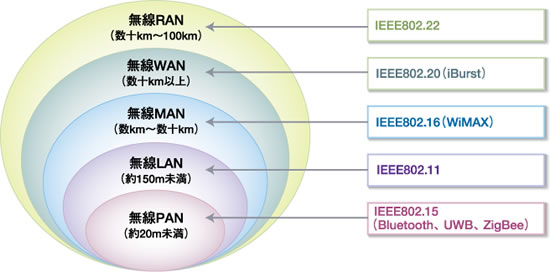

LANは狭い空間に構成される小さな構成のネットワークを指す。

CSMA/CD方式は回線が使用中か調べ、使用中でなければ送信する方式のこと。

リング型のLANの代表であるトークンリングはアクセス制御方式にトークンパッシングが採用されている。

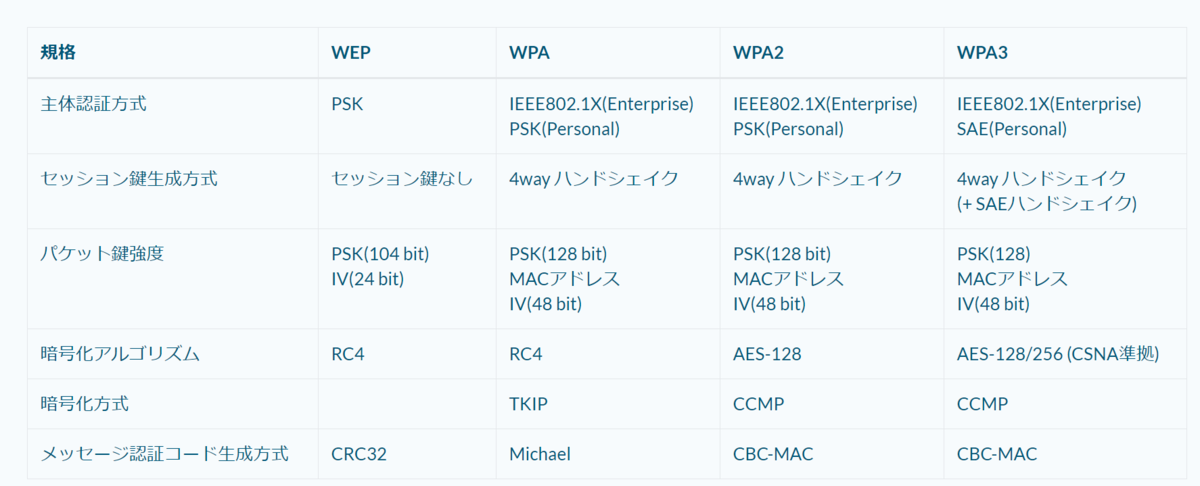

物理的なケーブルを用いず、電波を用いて無線で通信を行うLANは無線LANであり、IEEE802.11として規格化されている。

電波が届く範囲であればどこでも繋げられますが、電波は盗聴される恐れがあるため暗号化などのセキュリティ対策が重要である。

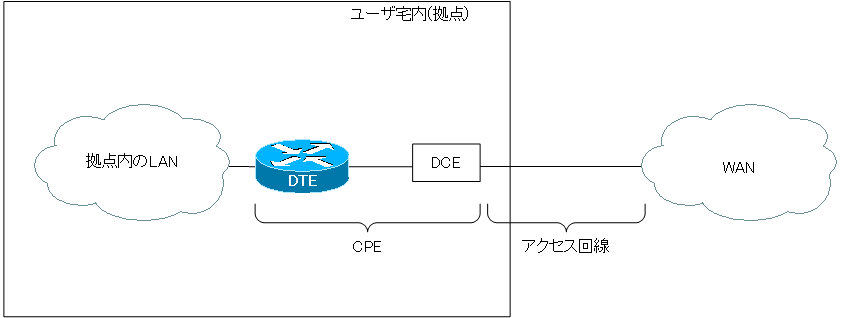

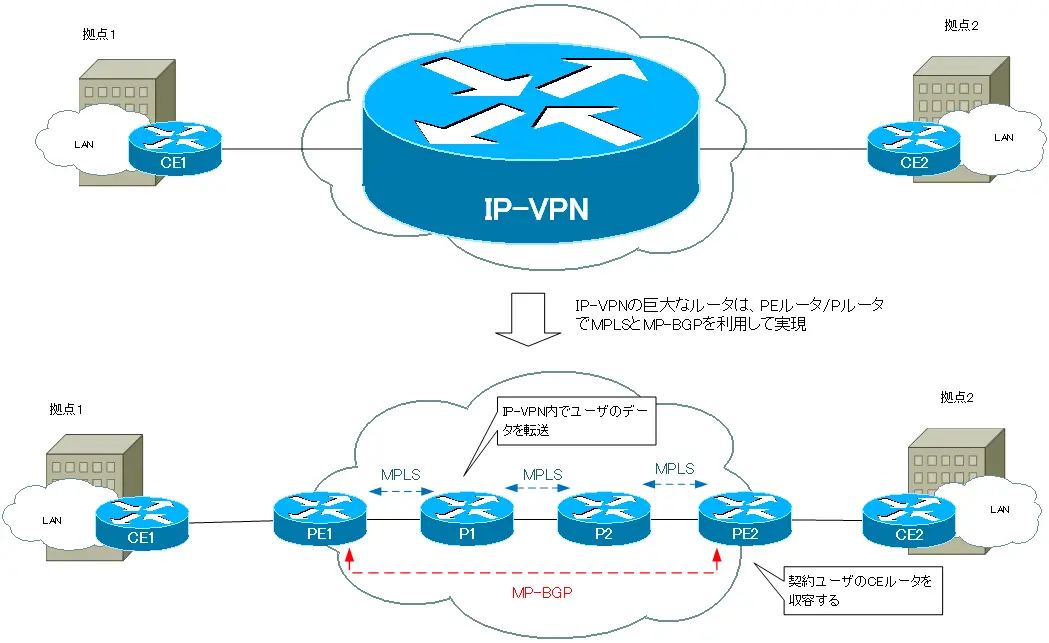

WANはLAN同士をつなぐ広域ネットワークのこと。 WANの利用にはNTTやKDDIといった電気通信事業者により提供されるサービスを利用する。

回線交換方式では回線自体を交換機が繋ぎ通信路が固定される。

パケット交換方式ではパケットという単位分割された通信データを交換機が回線へ送り出すことで通信路を形成する。

| 種類 | 説明 |

|---|---|

| 専用線 | 拠点間を専用線で結ぶもの、高セキュリティだが高価 |

| フレームリレ方式 | パケット交換方式をもとに伝送中の誤り制御を簡素化し高速化したもの。データ伝送単位は可変長フレームである |

| ATM交換方式 | パケット交換方式をもとにデータ転送単位を固定長のセル(53バイト)にすることで高速化を目指したもの、伝送遅延は小さい |

| 広域イーサネット | LANで使われるイーサネット技術を用いて接続するもの。高速かつコスト面のメリット大。近年主流の方式 |

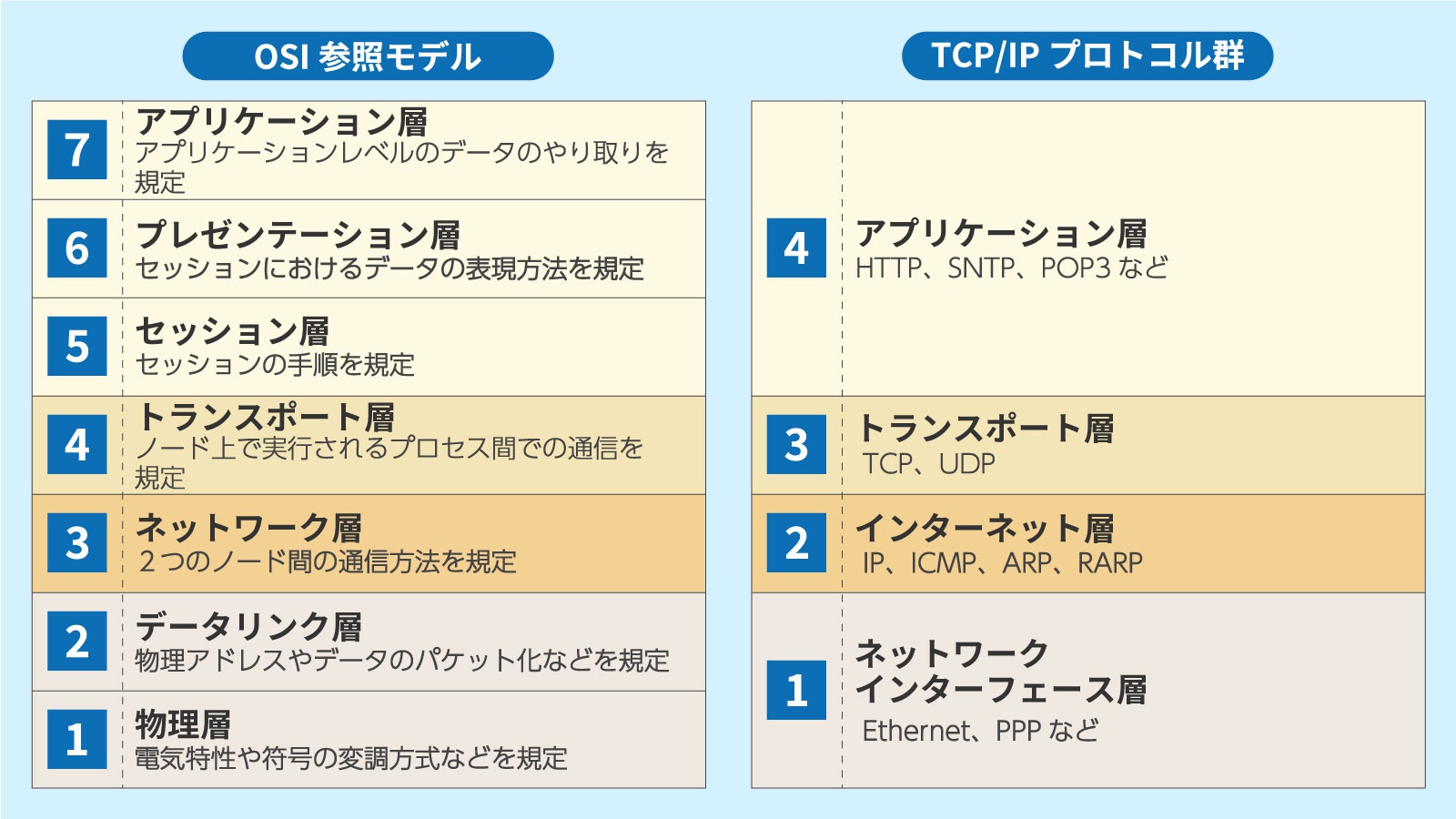

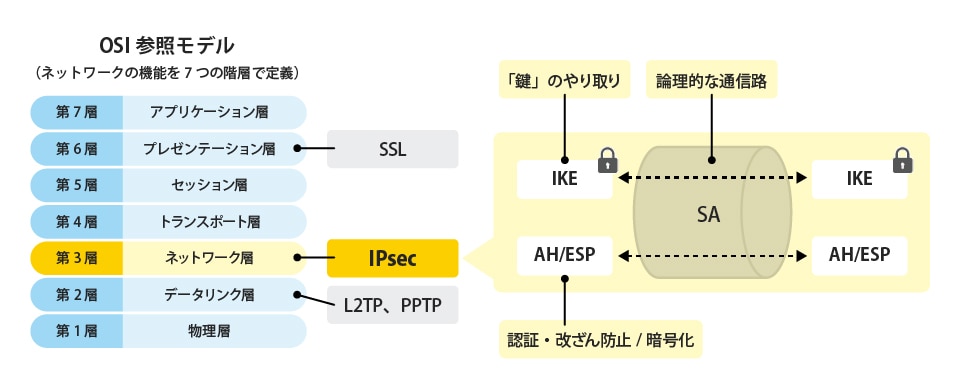

通信プロトコルはどのような手順で通信するかという取り決めのこと。 コンピュータ同士がやり取りするための規定プロコトルとも呼ばれる。

またプロコトルはたくさんの種類があり、7階層に分けたものはOSI基本参照モデルと呼ばれる。

ネットワークの伝送にかかる時間は下記式で求まる。

伝送時間 = データ量 / 回線速度

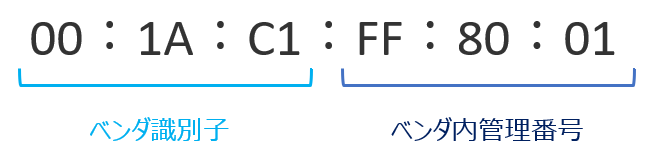

NIC(Network Interface Card)はコンピュータをネットワークに接続するための拡張カードでありLANボードとも呼ばれる。

役割としてはデータを電気信号に変換しケーブル上に流すことと受け取ることである。 また、IEEEにより規格化されたMACアドレスが振られており、世界中で自由重複しない番号で保障される。

MACアドレスは16進数表記で48バイトあり、先頭の24ビットが製造メーカ番号で、後ろの24ビットが製造番号を表す。

リピータは第1層(物理層)の中継機能を実現する装置である。 ケーブル中を流れる電気信号を増幅し、LANの延長距離を延ばす。

また、ネットワーク中につながっていてデータの流される範囲はセグメントであり、1つのセグメントに大量のコンピュータが繋がっている場合、パケット衝突が多発するようになり回線利用効率が低下する。

ブリッジは第2層(データリンク層)の中継機能を実現する装置である。 セグメントの中継役として、流れてきたパケットのMACアドレス情報の確認と他方へのセグメントへパケットを伝送する。

ブリッジから転送される中継パケットはCSMA/CD方式であるため、衝突の発生が抑制されネットワーク使用効率が向上する。

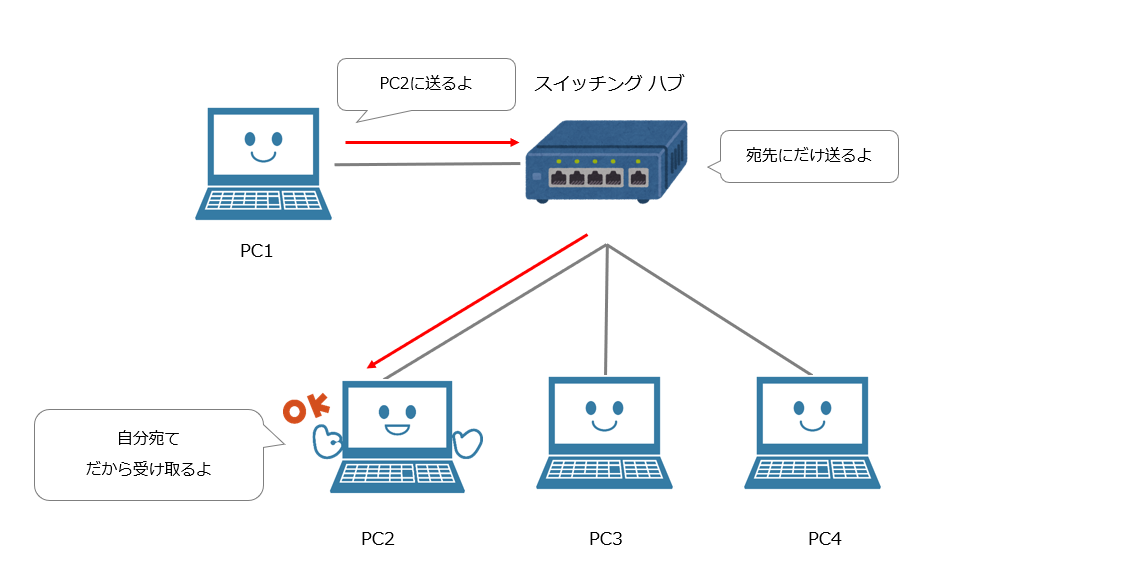

ハブはLANケーブルのポートを複数持つ集線装置である。

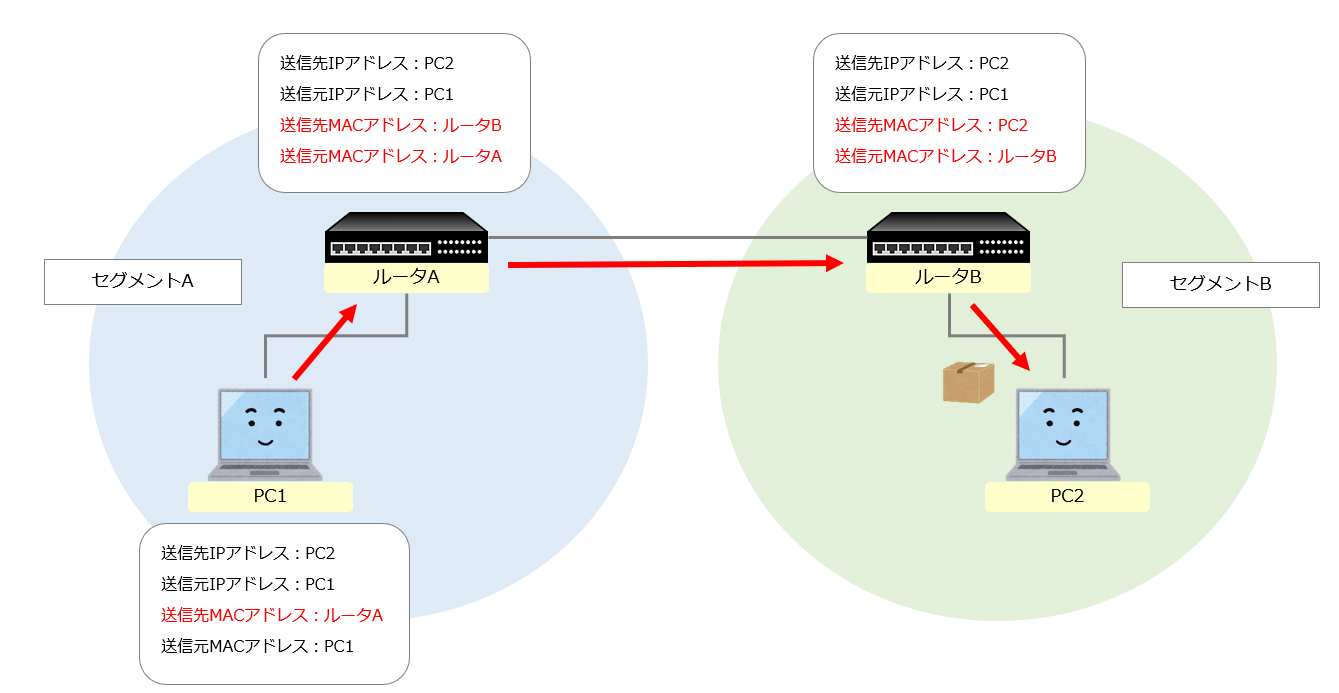

ルータは第3層(ネットワーク層)の中継機能を実現する装置である。 異なるネットワーク同士の中継役として、流れてきたパケットのIPアドレスを確認した後最適経路へパケットを転送する。

ルータは経路表(ルーティングテーブル)に基づいて、最適な転送先を選択する。これはルーティングと呼ばれる。

ゲートウェイは第4層(トランスポート層)以上で異なるネットワーク間においてプロコトル変換による中継機能を提供する装置である。 ネットワーク間で使われるプロコトルの差異をこの装置が変換することで互いの接続を可能とする。

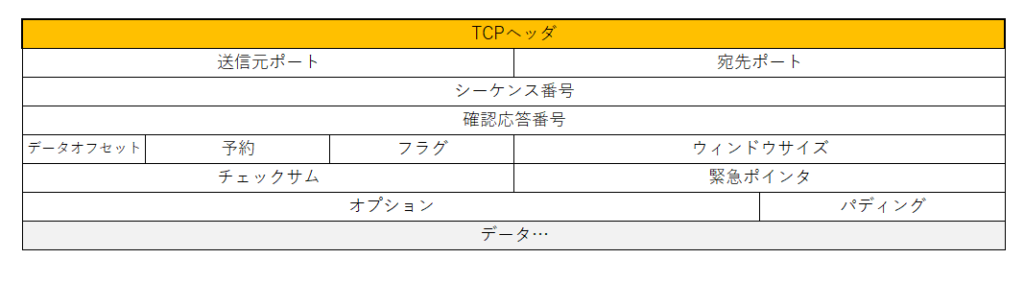

TCP/IPは第4層(トランスポート層)のTCPと第3層(ネットワーク層)のIPというプロトコルを組み合わせたものである。インターネットのデフォルトスタンダードとなっている。

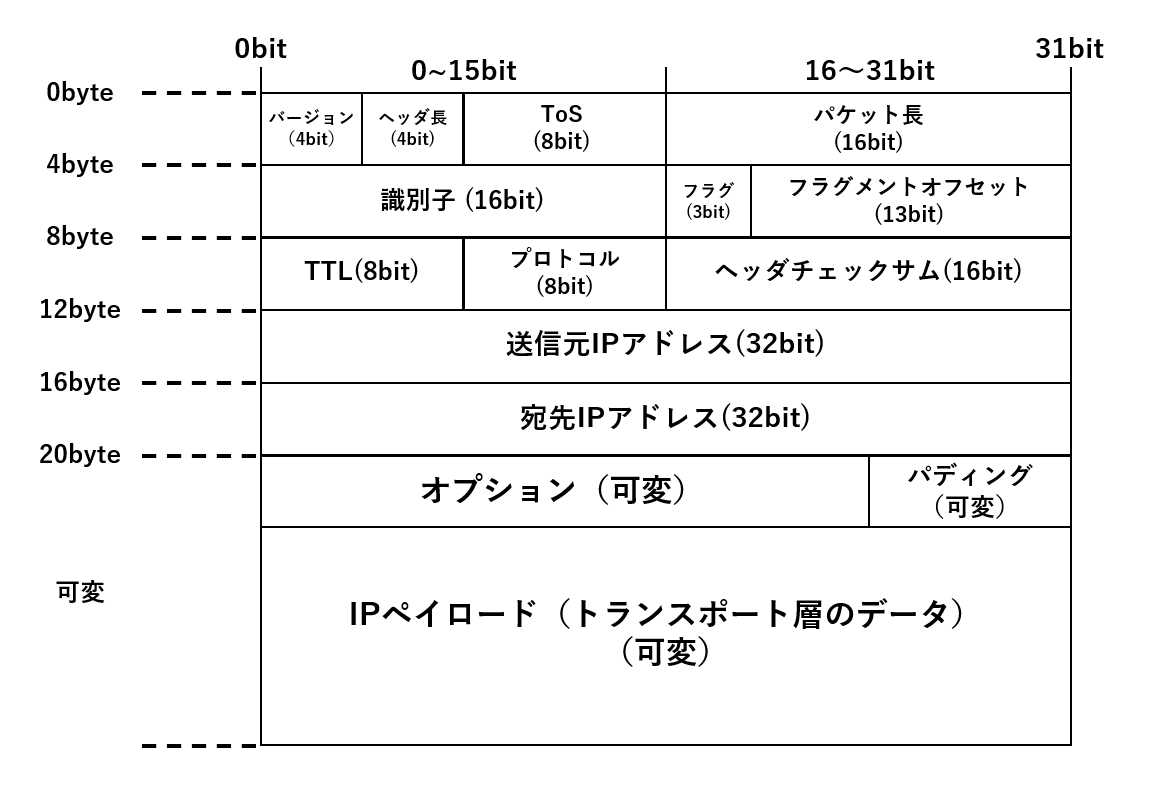

IPは経路制御を行い、ネットワーク間のパケット転送を行う。 なおコネクションレス(接続確認をとらない)型の通信であるため、通信品質は第4層プロトコルであるTCPやUDPに依存する。

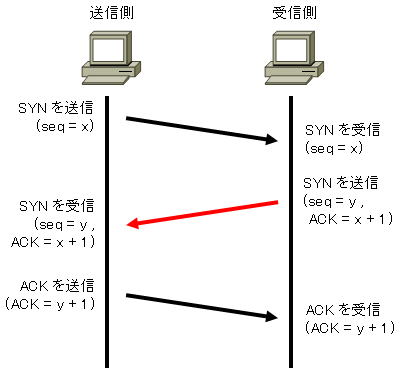

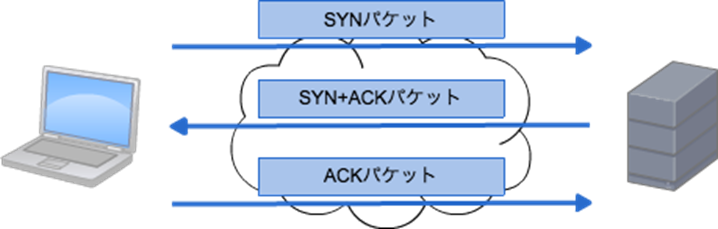

TCP(Transmission Control Protocol)は通信相手とのコネクションを確立してデータを送受信するコネクション型のプロトコルである。 パケット順序や送信エラー時の再送などを制御し、送受信のデータの信頼性を保証する

UDP(User Datagram Protocol)は通信相手と事前に接続確認を取らずに一方的にパケットを送り付けるコネクションレス型の通信プロトコルである。 信頼性は欠けるが高速であり、映像配信サービスなどのリアルタイム性を重視する用途に適している。

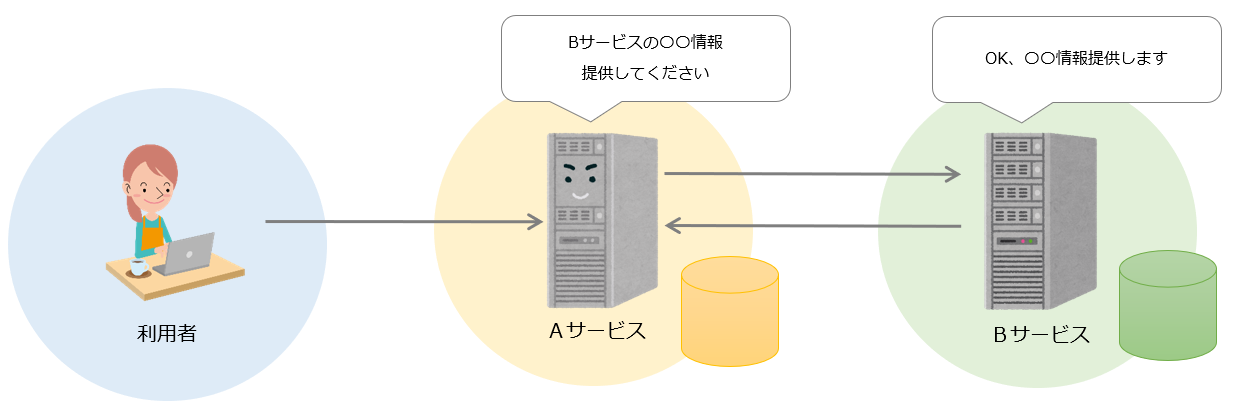

ネットワークの様々なサービスは第5層以降のプロコトルが提供する。 またそれらはプロコトルを処理するサーバにより提供される。

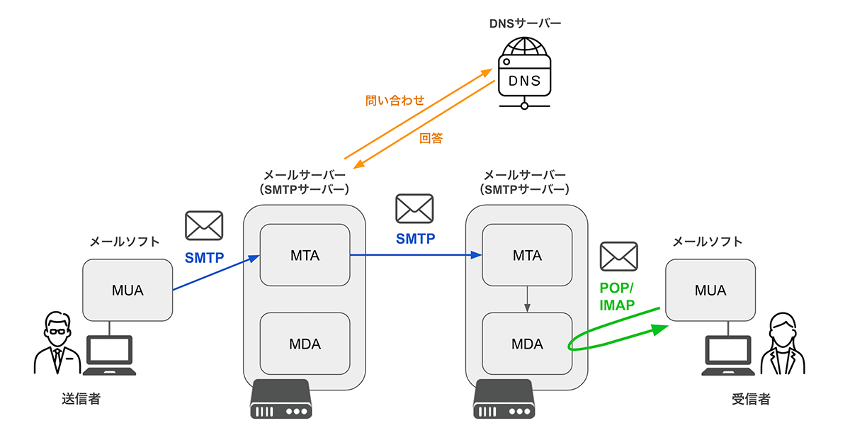

電子メールはネットワーク上のメールサーバをポスト兼私書箱に見立て、テキストやファイルをやりとりする。 MIME(Multipurpose Internet Mail Extentions)という規格により、メールに様々なファイルを添付できるようになりました。

メールアドレスはユーザ名とドメイン名で構成される。 ユーザ名とドメイン名は@で区切られる。

電子メールは目的に応じて3種類の宛先を使い分けできる。

| 種類 | 説明 |

|---|---|

| TO | 宛先である相手のメールアドレスを記載する |

| CC | 一応見てほしい(返信不要)な相手のメールアドレスを記載する |

| BCC | 他者にわからない状態で一応見てほしい相手のメールアドレスを記載する |

MIMEは日本語などの2バイト文字や画像データなどのファイルの添付を行えるように、電子メールの機能を拡張したもの。 MIMEには暗号化や電子署名の機能を加えたS/MIMEという規格がある。

特定のコンピュータでしか表示できない文字は機種依存文字と呼ばれる。 メールなどでは機種依存文字の使用は避けられる。

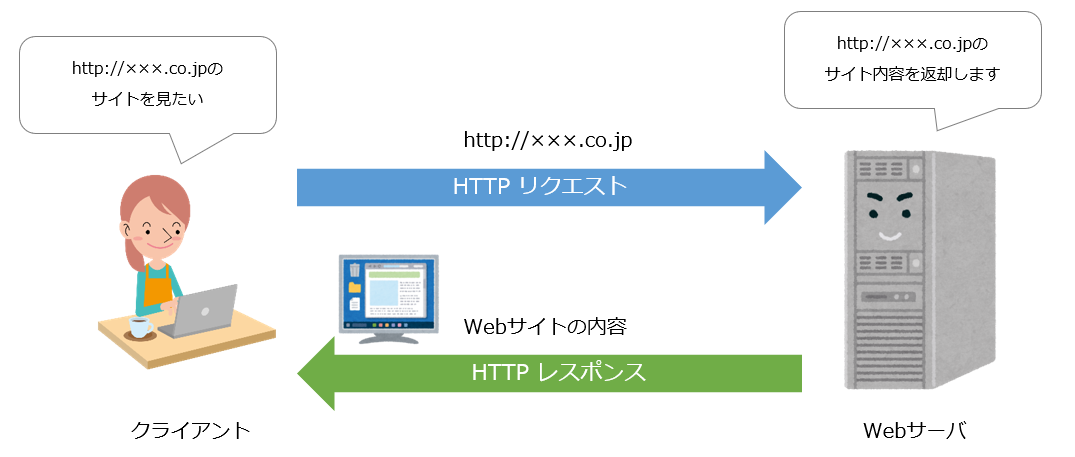

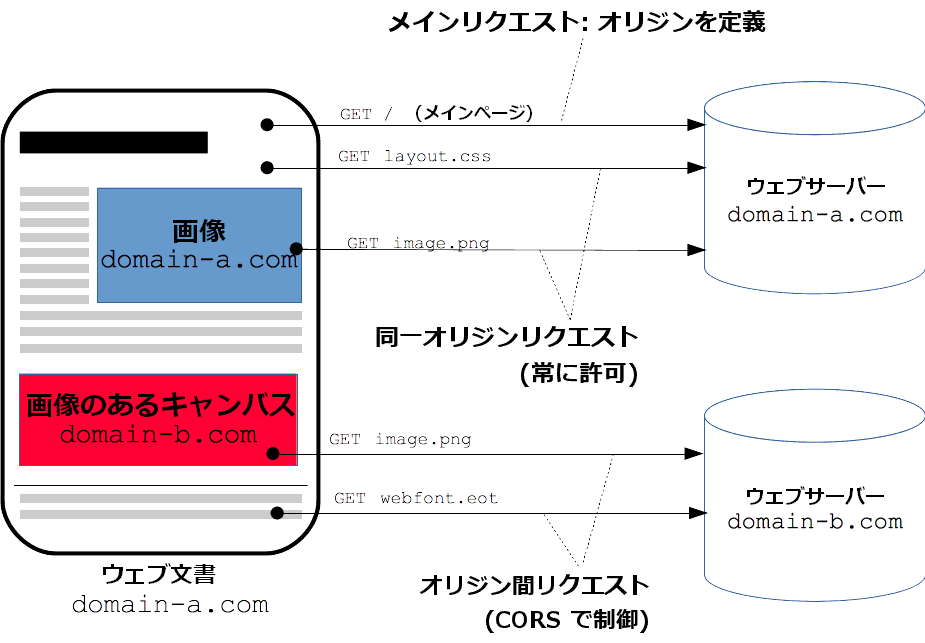

WWW(World Wide Web)は多くの人が用いるサービスであり、「http://~」とアドレスを打ち込んだりして見るサービスのこと。 このサービスはWEBブラウザを用いて世界中にあるWEBサーバから文字や画像、音声、動画などを得ることができる。

WEBの送受信にはHTTPが使用される。

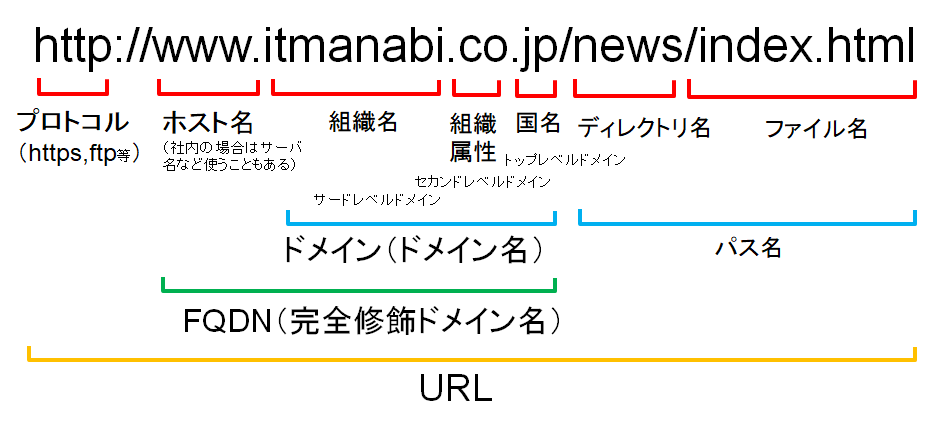

URL(Uniform Resource Locator)という表記を用いる。

WebページはHTML(HyperText Markup Language)により記述されている。

CSS(Cascade Style Sheat)はWebページのデザインやレイアウトを定義する言語。

CGI(Common Gateway Interface)はWebブラウザからの要求に応じ、Webサーバで外部プログラムを実行するために用いる仕組み。

JavaサーブレットはJavaで書かれたプログラムを使用するWebアプリケーションのこと。

Javaアプレットはユーザのブラウザ上で動作するJavaで書かれたプログラムのこと。

JavaScriptは一般的にはWeb上に様々な動きを付けることができる言語のこと。

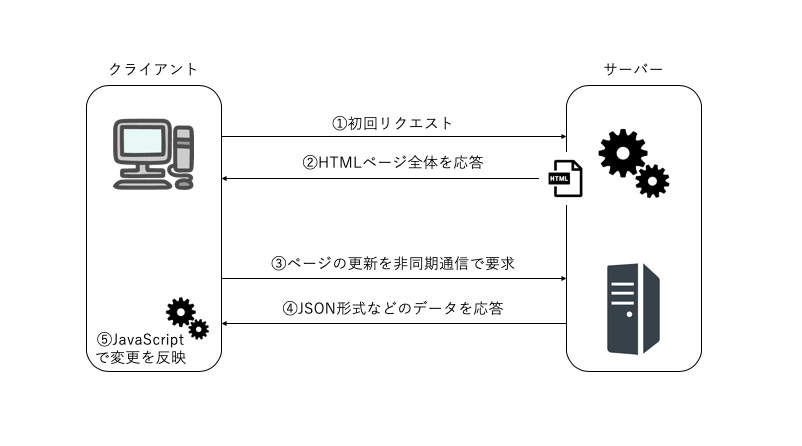

AjaxはWebブラウザとWebページが非同期通信を行い、ページを更新することなく画面を更新する技術のこと。

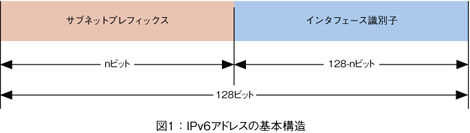

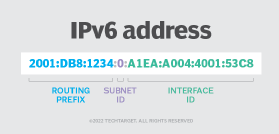

IPv4アドレスは32ビットで表されるネットワーク上の住所であり、グローバルIPとプライベートIP(ローカルIP)がある。この2つの関係は電話の外線と内線に似ている。

グローバルIPアドレスはインターネットで用いるIPアドレスであり、NIC(Network Information Center)により管理される。

プライベートIPアドレスはLAN内で用いれるIPアドレスであり、LAN内での重複が発生しなければシステム管理者が自由に割り当て可能。

IPアドレスの内容はネットワークアドレス部とホストアドレス部に分けられ、それぞれの関係は住所と名前に似ている。

IPアドレスはクラスA、クラスB、クラスCの3クラスに分かれており、それぞれ32ビットの内何ビットをネットワークアドレス部に振るかの規定となっている。

| 区分 | 説明 |

|---|---|

| クラスA | 0.0.0.0 ~ 127.255.255.255: 大規模ネットワーク用 |

| クラスB | 128.0.0.0 ~ 191.255.255.255: 中規模ネットワーク用 |

| クラスC | 192.0.0.0 ~ 223.255.255.255: 小規模ネットワーク用 |

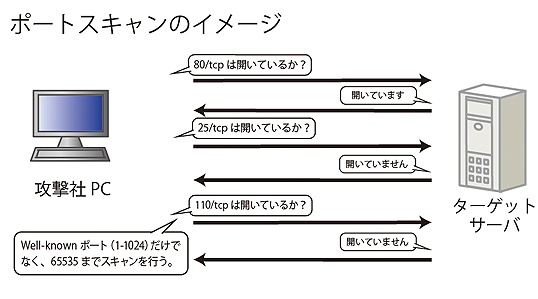

IPアドレスではコンピュータの識別はできても、そのサーバプログラムに宛てたものかまでは特定できない。

そこでその接続口としてポート番号という0~65535までの接続口をプログラム上で用意される。

ウェルノウンポートは0~1023までのポートでよく使用されるサービスのため予約されているポート番号のこと。

同一ネットワーク内の全てのホストに一斉に同じデータを送信することはブロードキャストと呼ばれる。

また特定の一台に送信することはユニキャスト、複数でなお且つ決められた範囲の複数ホストに送信する場合はマルチキャストと呼ばれる。

小規模ネットワークのクラスCにおいては最大254台のホストを扱えます。そこまでホストがいらず、部門ごとにネットワークを分割するにはサブネットマスクを用います。

データの配送はイーサネットが行い、近距離を繋ぐのに用いられるのがMACアドレス、中継はIPアドレスが行います。

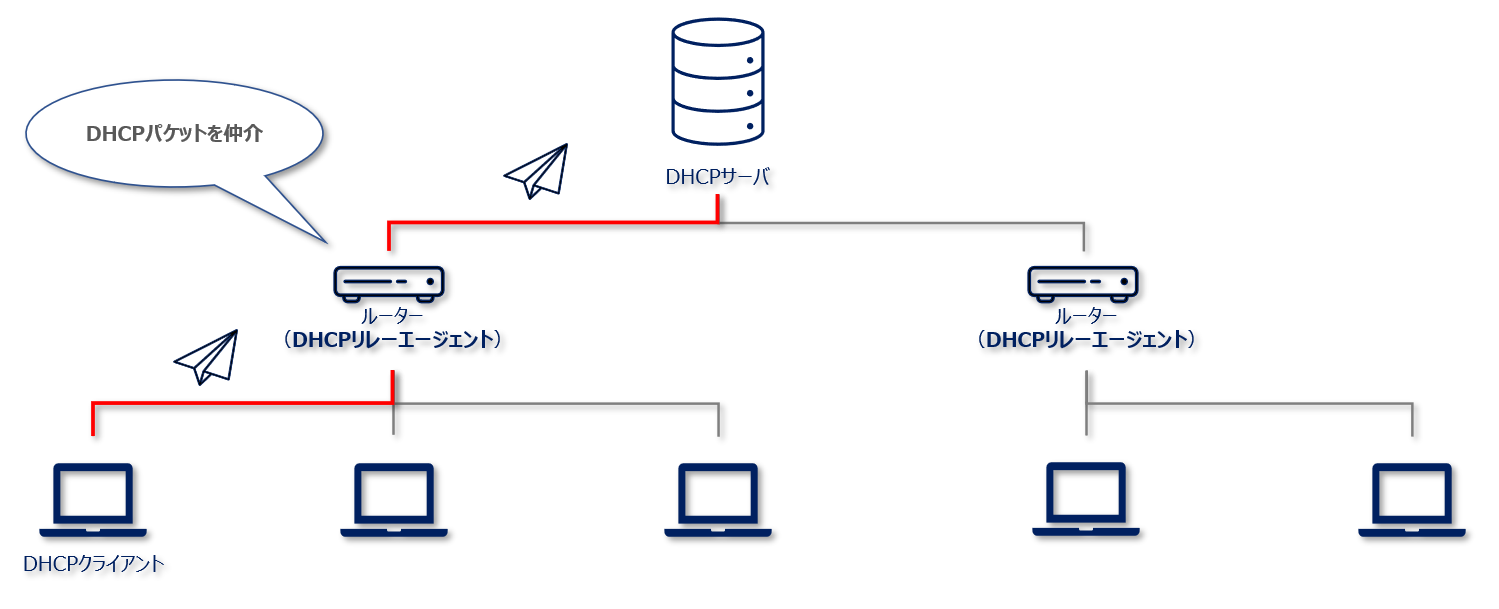

DHCP(Dynamic Host Configuration Protocol) を用いるとIPアドレスの割り当てと言ったネットワークの設定作業を自動化することができる。

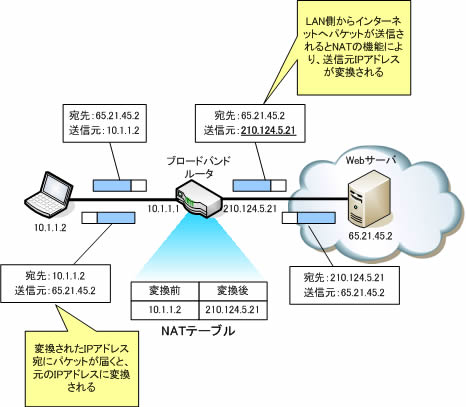

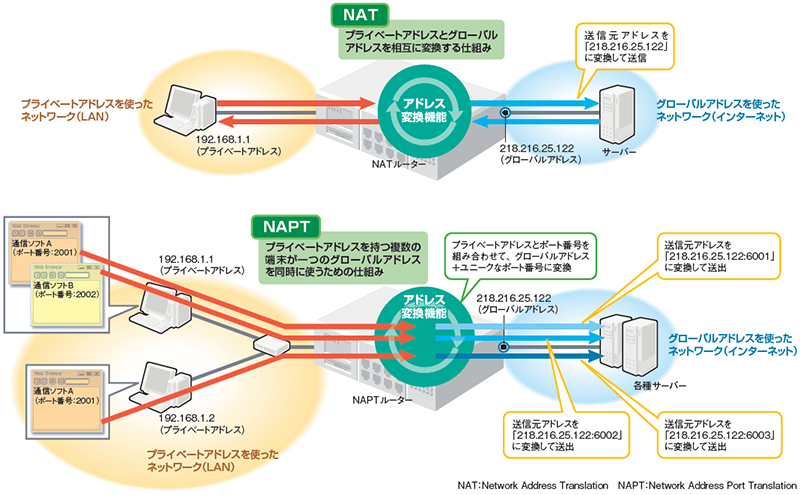

NATやIPマスカレードはプライベートIPをグローバルIPに変換する技術であり、ルータに実装されている。

グローバルIPとプライベートIPを対で結び付けて相互に変換を行う。また同時にインターネット接続できるのはグローバルIPの数分のみである。

グローバルIPに複数のプライベートIPを結び付け、一対複数の変換を行う。IPアドレス変換時にポート番号を合わせ書き換えることで、1つのグローバルIPアドレスで複数のコンピュータが同時にインターネットに接続可能。

ドメイン名はIPアドレスを文字で別名を付けたものである。 「www.yahoo.co.jp」などと記載される。

ドメイン名とIPアドレスを関連付け管理しているのがDNSサーバであり、ブラウザなどではドメイン名やIPアドレスをDNSサーバに尋ねると、それに応じたIPアドレスやドメイン名が返る。

通信速度は1秒間に何Bitのデータを送れるかを示したもの。 単位は**Bit/s(bps)**で示される。

データ伝送時間 = データ伝送量 / (回線速度×回線利用率)

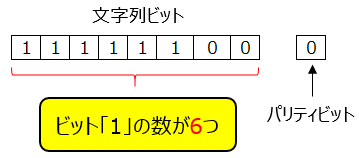

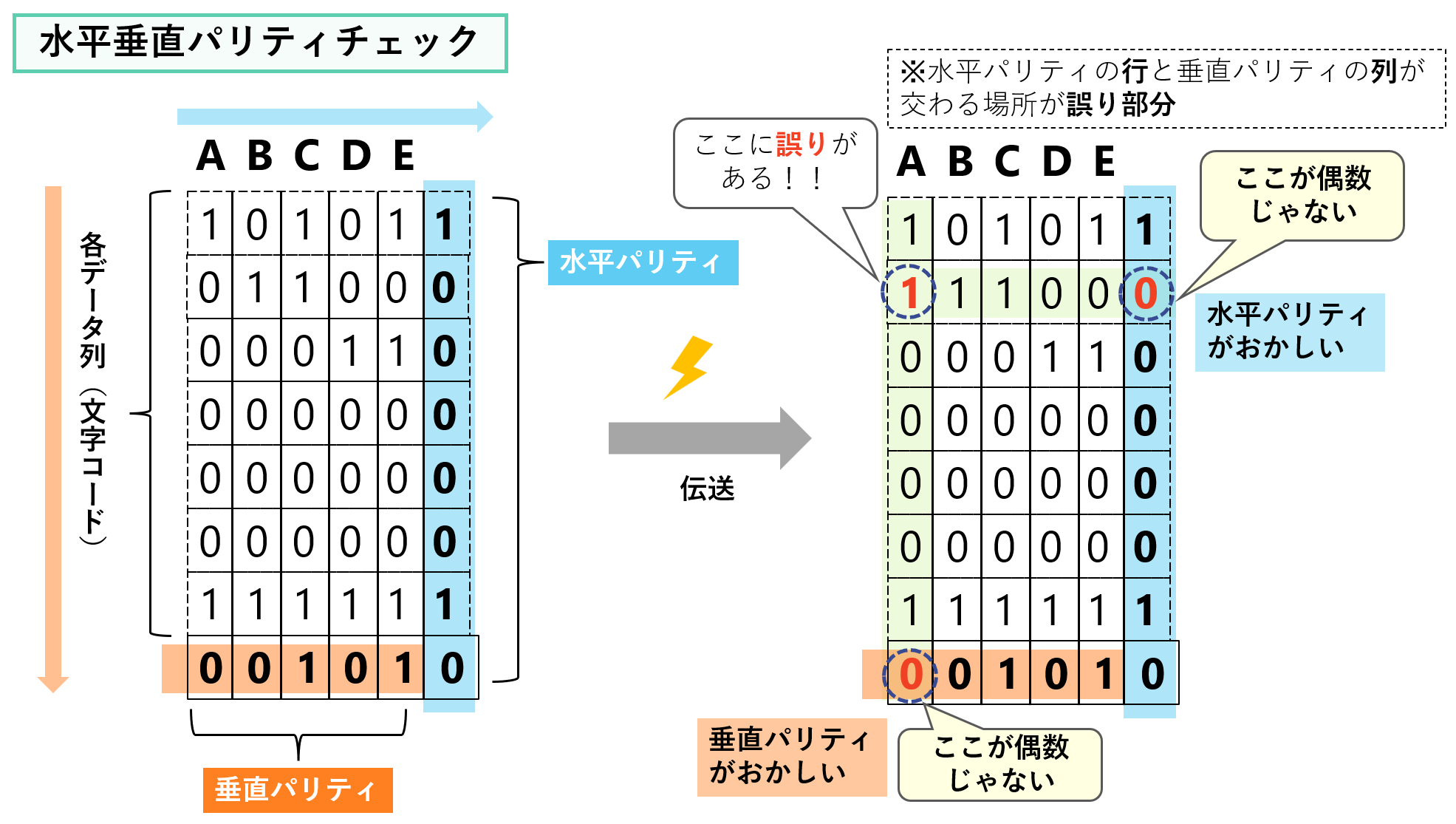

データ誤りはビットがノイズや歪により、異なる値となることである。 データや誤りを確実に防ぐ方法はなく、パリティチェックやCRC(巡回冗長検査) などの手法により誤りを検出し訂正を行う。

パリティチェックでは送信するビット列に対しパリティビットと呼ばれる検査用のビットを付加することでデータや誤りを検出する。

特徴として1ビットの誤りを検出することができるだけである。誤り訂正ができないという問題もある。

ビット列中の1の数が偶数になるようにパリティビットをセットする。

ビット列中の1の数が奇数になるようにパリティビットをセットする。

パリティビットはどの方向に付加するかにより、水平パリティと垂直パリティに分かれる。

垂直水平パリティチェックであればどのビット位置が誤りであるか検出することができる。ただし2Bit以上のビット誤りが発生いs多場合は誤りが検出できない場合がある。

CRCはビット列を特定の式(生成多項式)で割り、余りをチェック用のデータとして付加する手法。 この方式ではデータ誤り訂正はできないが、連続したビット誤りなどを検出することが可能である。

ハミング符号方式は同一データに複数の方法でチェックコードを付ける方法のこと。

チェックディジットは元のコードに負荷される数字や文字のことでコードの入力値が間違っていないか確かめるために使用される。

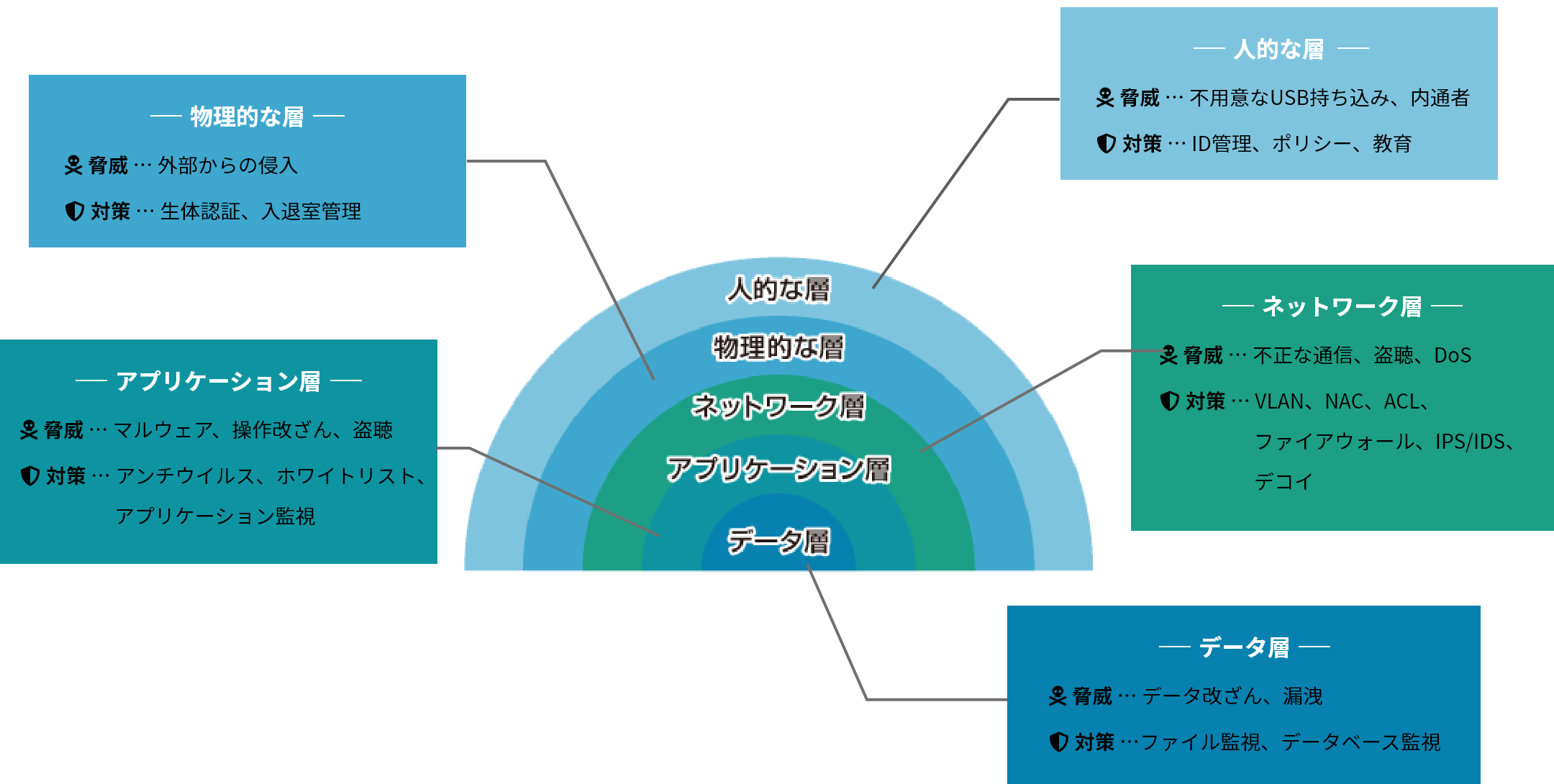

情報セキュリティでは3つの要素を管理してうまくバランスさせることが必要とされる。

情報セキュリティマネジメントシステムはJIS Q 27000として用語を定義したもの。

組織としてセキュリティに関してどう取り組むかを周知するものはセキュリティポリシとなる。

情報資産を取り巻く脅威には技術的脅威、人的脅威、物理的脅威の3種類がある。

| 種類 | 説明 |

|---|---|

| パスワードリスト攻撃 | どこかから入手したIDとパスワードのリストを用いて他のサイトへのログインを試みる手法 |

| ブルートフォース攻撃 | 特定のIDに対し、パスワードとして使える文字の組み合わせを片っ端から試す手法で、総当たり攻撃と言われます |

| リバースブルートフォースト攻撃 | ブルートフォース攻撃の逆でパスワードが固定でIDを片っ端から試す手法です |

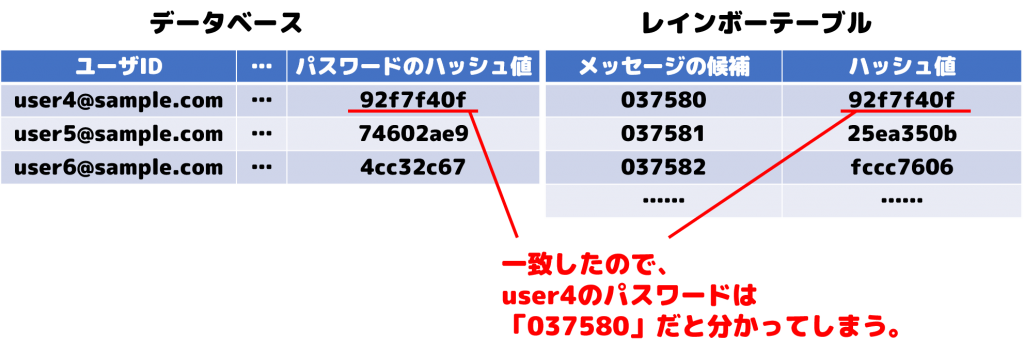

| レインボー攻撃 | ハッシュ値から元のパスワード文字列を解析する手法 |

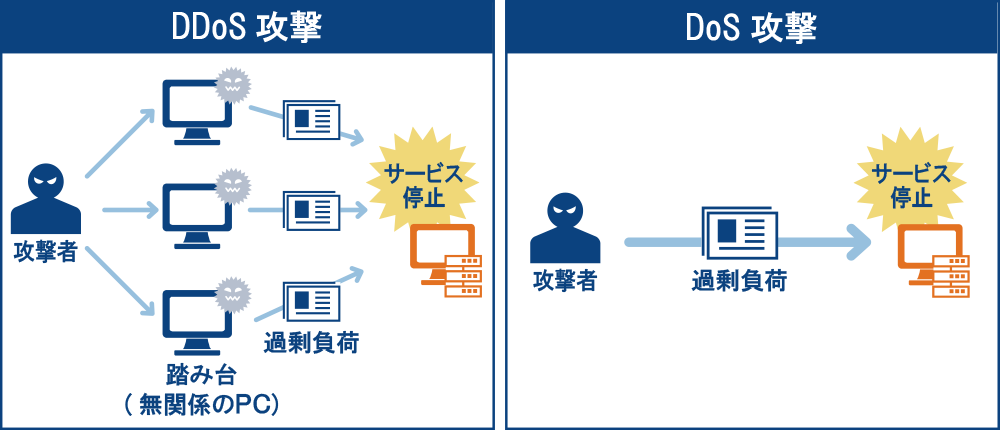

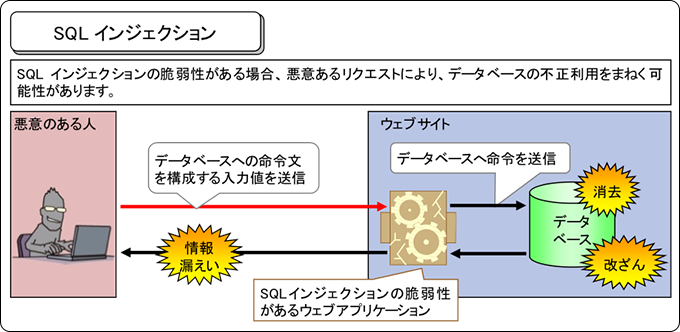

| SQLインジェクション | ユーザの入力をデータベースに問い合わせ処理を行うWebサイトで悪意あのある問い合わせや操作を行うSQL文を埋め込みデータベースのデータの改ざんや不正取得を行う手法 |

| DNSキャッシュポイズニング | DNSのキャッシュ機能を悪用し偽のドメインを覚えさせることで、偽装サイトへ誘導する手法 |

| 種類 | 説明 |

|---|---|

| ソーシャルエンジニアリング | 人間の心理の隙をついて情報を盗む行為のこと |

| なりすまし | 盗んだIDやパスワードを使用して、ネットワーク上でその人のふりをすること |

| サラミ法 | 不正行為が表面化しない程度に多数の資産から少しづつ詐取する方法 |

物理的脅威は天候や地震などの災害、またはコンピュータの故障など、コンピュータが物理的に損害を受けて情報を失う脅威のこと。

リスクの対策には以下の方法がある。

| 種類 | 説明 |

|---|---|

| リスク回避 | リスクの原因を排除すること |

| リスク移転(リスク共有) | リスクを他人に肩代わりしてもらうこと |

| リスク軽減 | リスクによる損失を許容範囲内に軽減させること |

| リスク保有 | 対策をしないでリスクをそのままにしておくこと |

セキュリティパイデザインはシステムの規格/設計の段階からセキュリティを確保するためのセキュリティ対策を検討すること。

情報セキュリティマネジメントシステム(ISMS)は情報セキュリティ維持のため、組織が情報を適切に管理し機密を守るための仕組みを確立し、継続的な運用/改善をしていくこと。 ISMSの確立手順は以下の流れで行う。

コンピュータウィルスは以下の3つの基準のうち1つを満たすとコンピュータウィルスと定義づけられる。(経産省基準)

| 種類 | 説明 |

|---|---|

| 狭義のウィルス | 他のプログラムに寄生し、その機能を利用する際に発病するもの |

| マクロウィルス | アプリケーションのもつマクロ機能を悪用したものでデータファイルに寄生し感染を広げる |

| ワーム | 事故単身で複製を生成し、ネットワークを介し感染を広めるものであり作成が容易である |

| トロイの木馬 | 有用なプログラムであるように見せかけて、実行をユーザに促しその裏で不正な処理を行うもの |

| 種類 | 説明 |

|---|---|

| スパイウェア | 情報収集を目的としたプログラムで、個人情報を収集し外部に送信する |

| ボット | 感染したコンピュータをボット制作者の指示通りに動かすものである |

C&Cサーバはボットネットは以下にあるコンピュータに指令を送るサーバのこと。ボットネットはウィルスに感染したコンピュータ群で構成されたネットワークのこと。

ウィルス対策ソフトはコンピュータに入ったデータをスキャンし、データに問題がないかをチエックする。

ウィルス対策ソフトがウィルスを検出するためには既知のウィルス情報を記したウィルス定義ファイルが必要であり、これを常に最新状態に保つことが重要である。

既知のウィルス情報(シグネチャーコード)を使用してウィルスの検知や駆除を行う方法はパターンマッチング方式と呼ばれる。

ビヘイビア法は実行中のプログラムの挙動を監視して、不審な処理が行われていないか検査する方法であり、未知のウィルスを検出できる。

方法としては監視下で直接実行させて不審な動きがあるプログラムは即座に停止させ、仮想環境でも実行させて危険な行動か監視する。

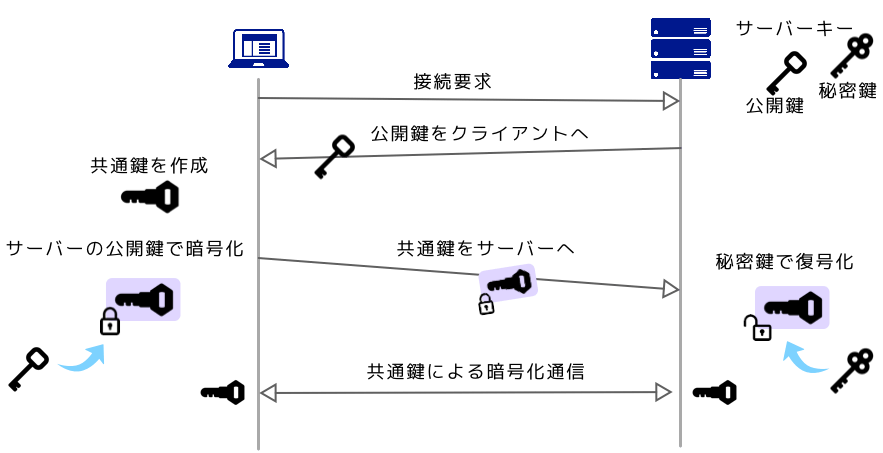

暗号化はデータを第三者に解読できない暗号文に変換する方法のこと。 復号は暗号化したデータをもとに戻すことをいう。

共通鍵暗号方式は送り手と受け手が同じ鍵を用いる暗号化方式。

公開鍵暗号方式は公開鍵という公用の鍵を持ち、公用鍵は公開して暗号化し、複合には秘密鍵を用いる方式。

共通鍵暗号方式よりも暗号化や復号に大変時間がかかる特徴がある。

暗号化にはデータ全体を暗号化するのではなく、ハッシュ化という手法で短い要約データ(メッセージダイジェスト)を作成しそれを暗号化することでディジタル署名とする。

元データが同じ場合、ハッシュ関数は必ず同じメッセージダイジェストを生成するため、復号結果と受信したデータから新たに取得したメッセージダイジェストを比較して一緒であれば改ざんしていないと言える。

認証局(CA)は公開鍵がその本人のものであるか証明する機関のこと。

認証局に公開鍵を登録し、登録した鍵によりその身分を保証するという仕組みとなる。 この認証機関と公開鍵暗号技術を用いて通信の安全性を保証する仕組みは公開鍵基盤(PKI) と呼ばれる。

SSLはサーバとクライアント間の通信を暗号化するプロトコルのこと。

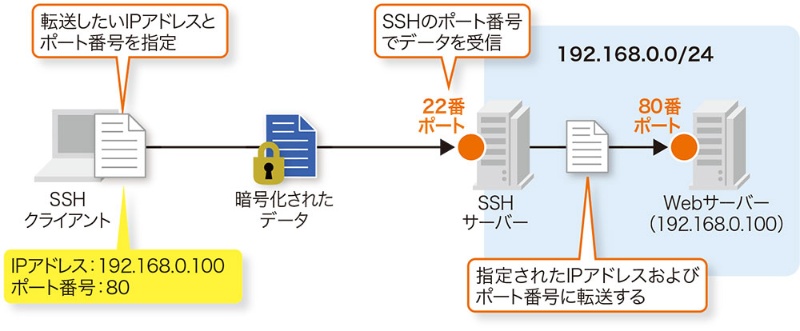

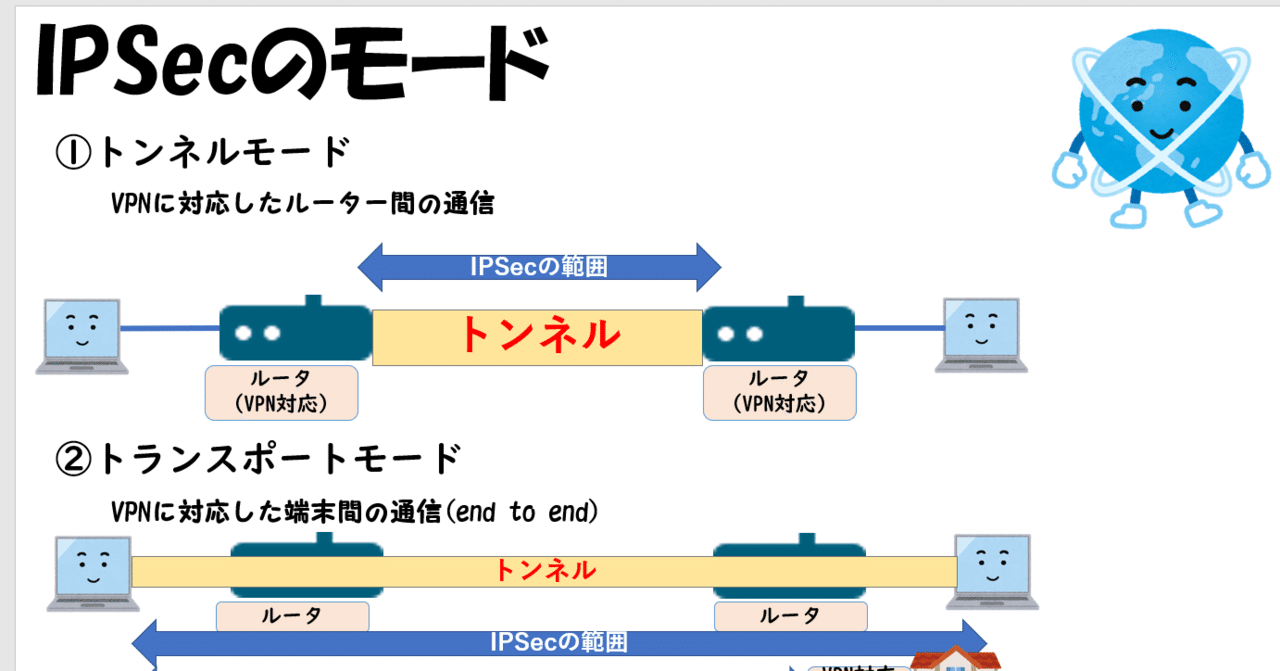

IPsecはインターネットで暗号通信を行うためのネットワーク層で動作するプロトコルの総称。AHとESPの2種類がある。

| 種類 | 説明 |

|---|---|

| AH | パケットが改ざんされていないか認証を行う |

| ESP | ペイロードと呼ばれる通信内容部分を暗号化し認証や暗号化情報を付与する |

S/MIMEは電子メールの公開鍵暗号方式による暗号化とディジタル署名について定めた規格。この仕組みにより確かな送信者からのメールであることと改ざんされていないことを保証できる。

コンピュータシステムの利用にあたりユーザ認証を行うことでセキュリティを保つ。

ユーザ認証をパスしてシステムを利用可能な状態にすることはログイン、システムの利用を終了しログイン状態を打ち切ることはログアウトと呼ばれる。

| 認証手法 | 説明 |

|---|---|

| ユーザIDとパスワードによる認証 | ユーザIDとパスワードの組み合わせを用いて個人を識別する認識方法である。 |

| CAPTCHA認証 | 一部をゆがめた画像から文字を認識して入力させる技術 |

| バイオメトリクス認証 | 指紋や声帯や虹彩などの身体的特徴を使って個人を認証する方法であり、生体認証とも呼ばれる。 |

| ワンタイムパスワード | 一度限り有効な使い捨てのパスワードを用いる認証方法。 |

| コールバック | サーバに接続する場合、いったんアクセスした後に回線を切り、逆にサーバからコールバックさせることでアクセス権を確認する認証方法。 |

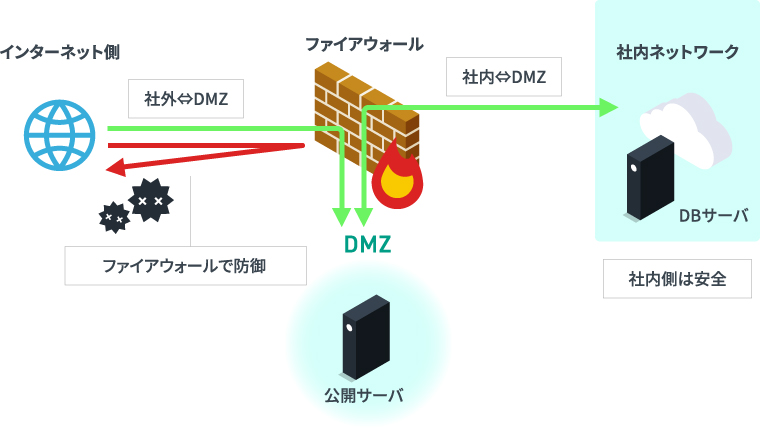

LANの中と外を仕切る役割をするのがファイヤーウォールであり、機能のことを指すため定まった設置方法はない。 ファイヤウォールを設置するとDMZと呼ばれる内部ネットワークと外部ネットワークの間にどちらからも隔離されたネットワークができる。

実現方法にはパケットフィルタリングやアプリケーションゲートウェイがある。

パケットフィルタリングではパケットのヘッダ情報を見て、通過の可否を判定する。 通常アプリケーションが提供するサービスはプロコトルとポート番号で区別されるため、通過させるサービスを選択することとなる。

アプリケーションゲートウェイはプロキシサーバとも呼ばれ外部とのやり取りを代行して行う機能である。

通信する側から見るとプロキシサーバしか見えないため、LAN内のコンピュータにが不正アクセスの標的になることを防ぐことができます。

アプリケーションゲートウェイ型のファイヤーウォールにはWAF(Web Application Firewall) があり、Webアプリケーションに対する外部アクセスを監視するもので、パケットフィルタリングと異なり、通信データの中身までチェックすることで悪意を持った攻撃を検知する。

ペネトレーションテストは既存手法を用いて実際に攻撃を行い、これによりシステムのセキュリティホールや設定ミスと言った脆弱性の有無を確認するテストのこと。

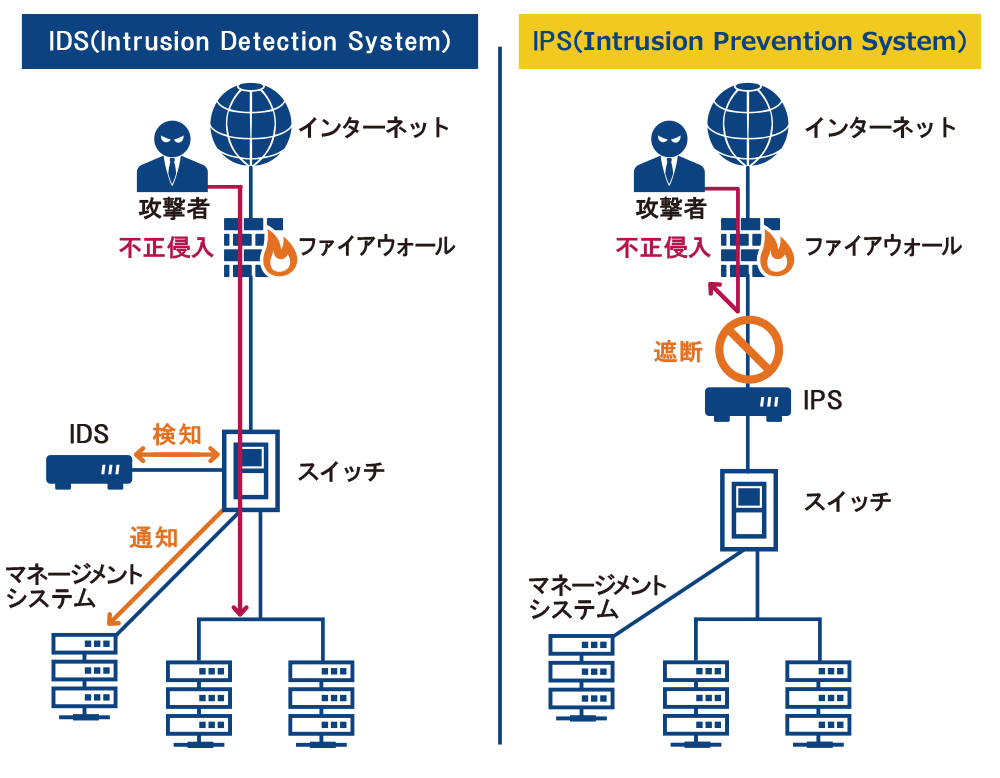

侵入検知システムはIDSとも呼ばれ、コンピュータやネットワークに対する不正行為を検出し通知するシステム。

rootkit(ルートキット) は攻撃者が不正アクセスに成功したコンピュータを制御できるようにするソフトウェアの集合のこと。

rootkitには侵入の痕跡を隠蔽するログ改ざんツールや、リモートからの侵入を簡単にするバックドアツール、改ざんされたシステムツール群などが含まれる。

SIEM(Security Information and Event Management)はファイヤウォールやIDS、プロキシなどからログを集めて総合的に分析すること。

SIEMツールは異常を自動検知し、管理者が迅速に対応できるようにする支援する仕組みのこと。

DBMSはデータベース管理システムのことであり、データベースの定義や操作制御などの機能を持つミドルウェアである。

データベースには関係型、階層型、ネットワーク型の3種類があり、関係型が現在の主流である。

階層型データベースはデータを木のような形の階層構造で表す。

関係型データベースはデータを行と列による二次元表で表し福栖の表を組み合わせてデータを管理するもの。**リレーショナルデータベース(RDB)**とも呼ばれる。

ネットワーク型データベースはデータを網目のような構造で表す。

関係データベースは表の形でデータを管理するデータベースであり、表で構成される。 また関係データベースはリレーショナルデータベース(RDB) と呼ばれる。

| 種類 | 説明 |

|---|---|

| 表(テーブル) | 複数のデータを収容する場所 |

| 行(レコード) | 1件分のデータを表す |

| 列(フィールド) | データを構成する項目を表す |

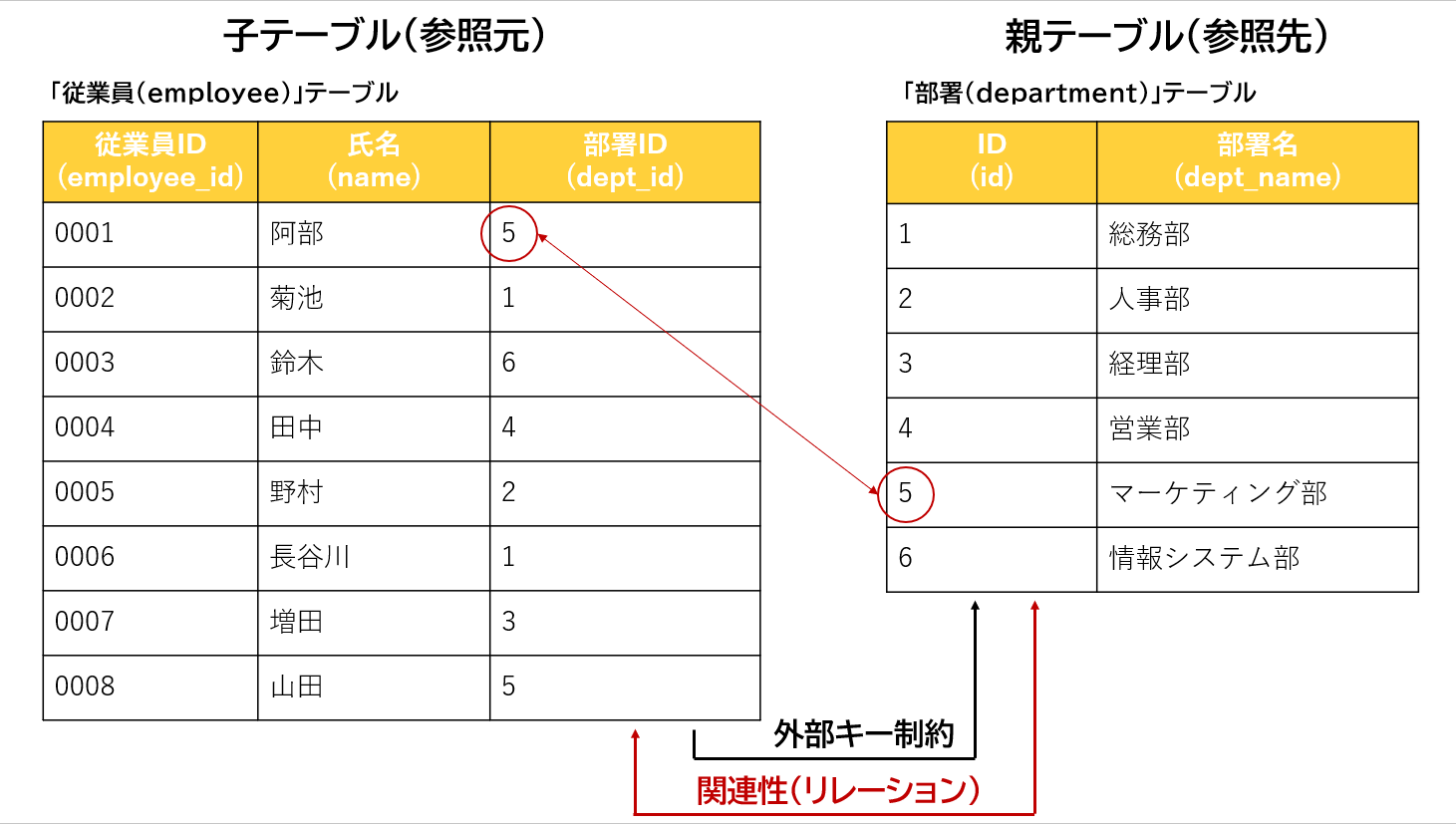

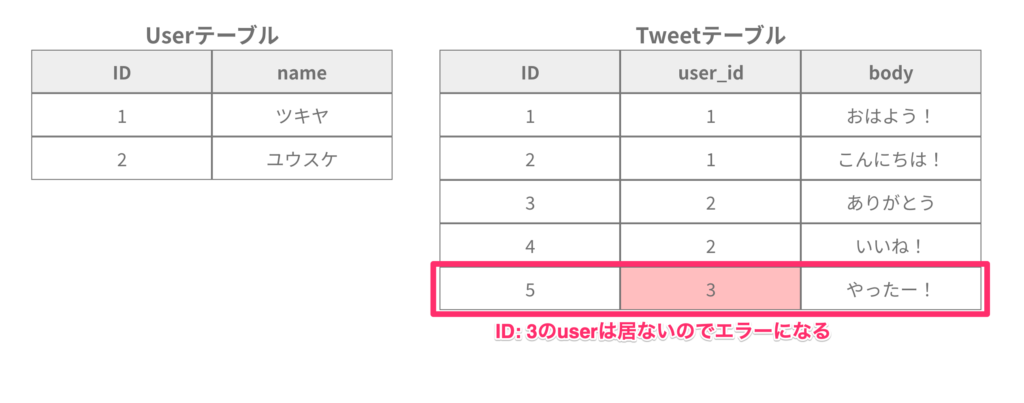

主キーは行を一意に識別するための列のこと。 また、値が空でなく他の行と重複しないことは主キー制約と呼ばれる。

外部キーは表の列のうち他の表の主キーとして使われている列のこと。

関係演算は表の中から特定の行や列を取り出したり、表と表をくっつけ新しい表を作り出したりする演算のことである。

関係演算には選択、射影、結合などがある。

ソートマージ結合法は結合する列の値で並べ替えたそれぞれの表の行を先頭から準備結合する方法のこと。

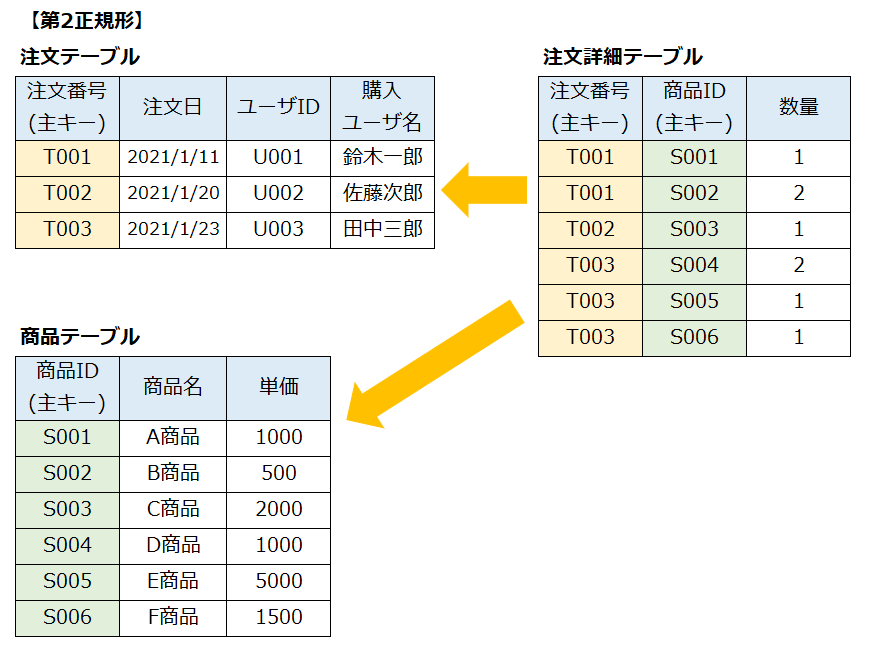

関係データベースにおいて蓄積データの重複や矛盾が発生しないように最適化するのが一般的である。

同じ内容を表のあちらこちらに書かないように表を分割するなどすることは正規化と呼ばれる。

非正規形(正規化を行っていない元の形の表)を何回か正規化を行い最適化行う。

| 正規化 | 説明 |

|---|---|

| 非正規形 | 正規化されていない繰り返し部分を持つ表 |

| 第1正規形 | 繰り返し部分を分離させ独立したレコードを持つ表 |

| 第2正規形 | 部分関数従属しているところを切り出した表 |

| 第3正規形 | 主キー以外の列に関数従属している列を切り出した表 |

非正規形の表から繰り返し部分を取り除いたものは第1正規形となる。

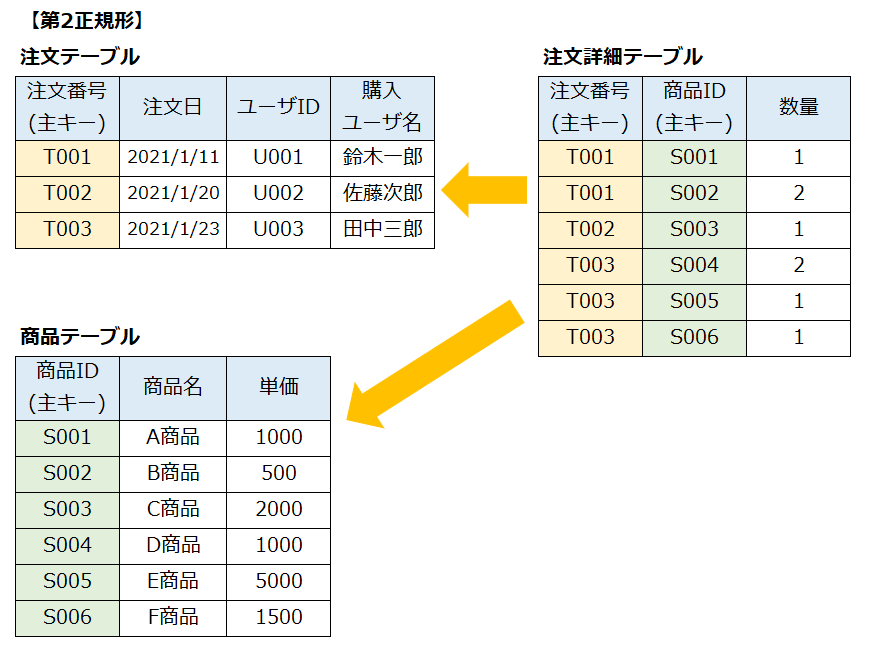

第1正規形の表から部分関数従属している列を分離した表が第2正規形の表である。

第2正規形の表から主キー以外の列に関数従属している列を分離した表が第3正規形の表である。

SQL(Structured Query Language)はDBMSへ指示を伝えるために用いる言語である。 SQLには表の定義(CREATE)やレコードの挿入(INSERT)、削除(DELETE)、レコードの一部を更新(UPDATE)する命令がある。

これらの命令はスキーマ定義や表の作成を担当するデータ定義言語(DDL) とデータの抽出や挿入、更新、削除といった操作を担当するデータ操作言語(DML) に区別できる。

SELECT文の基本書式は以下の通り。

SELECT 列名 FROM 表名 WHERE 条件

SELECT 列名 FROM 表名

SELECT * FROM 表名 WHERE 条件式

なお条件式には比較演算子や論理演算子を用いる。

SELECT * FROM 表名1, 表名2 WHERE 表名1.ID = 表名2.ID

ORDER文は抽出結果を整列させておきたい場合に用いる。

ORDER BY 列名 ASC(or DESC)

ASC:昇順、DESC:降順

例)商品表の価格順に商品表を並べる場合

SELECT * FROM 商品表 ORDER BY 単価

SQLにはデータを取り出す際に集計を行う様々な関数が用意されている。

| 関数 | 説明 |

|---|---|

| MAX(列名) | 列の最大値を求める |

| MIN(列名) | 列の最小値を求める |

| AVG(列名) | 列の平均値を求める |

| SUM(列名) | 列の合計を求める |

| COUNT(*) | 行数を求める |

| COUNT(列名) | 列の値が入っている行の数を求める |

例)扱う商品の数を取り出す場合 SELECT COUNT(*) FROM 表

グループ化は特定の列が一致する項目をまとめて1つにすることを指す。

グループ化には以下文を用いる。

GROUP BY 列名

グループ化なおかつそこから条件を絞り込む場合はHAVINGを用いる。

GROUP BY 列名 HAVING 絞り込み条件

トランザクションはデータベースにおいて一連の処理をひとまとめにしたもの。複数人がデータベースにアクセスし同時変更などをした際にデータ内容に不整合が生じる問題からデータベースを守る処理の1つ。

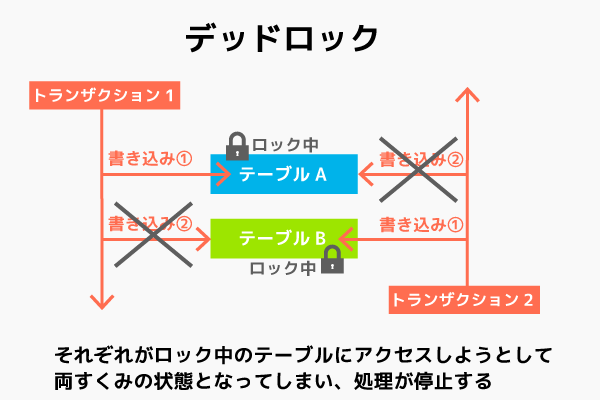

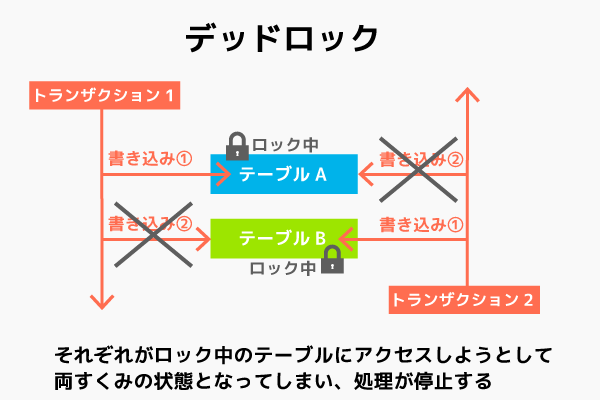

排他制御は処理中のデータをロックし、他の人が読み書きできないようにする機能である。複数人がデータベースにアクセスし同時変更などをした際にデータ内容に不整合が生じる問題からデータベースを守る処理の1つ。

ロックする方法には共有ロックと専有ロックがある。

各ユーザはデータを読むことはできるが、書き込みができない状態。 データベースを参照する際にかけるロックのこと。

他ユーザはデータを読み書きすることができない。 データベースを更新する際にかけるロックのこと。

デットロックはロック機能を使いすぎると起こる可能性があるもの。

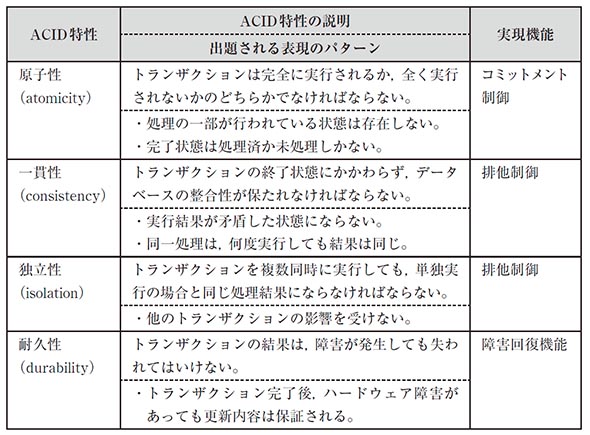

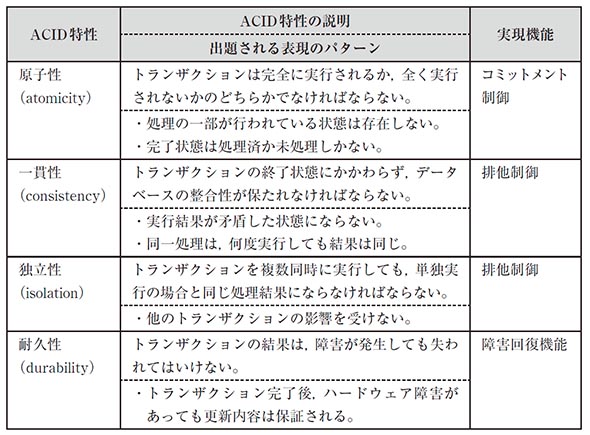

DBMSではトランザクション処理に対して4つの特性(ACID特性)が必要とされる。

データベース自体が突然障害に見舞われた場合、ロールフォワードと呼ばれるバックアップ以降の更新ジャーナルから更新情報を取得し、データベースを障害発生直前の状態に復旧させる一連の処理を行う。

トランザクション処理中に障害が発生し更新に失敗した場合、データベース更新前の状態を更新前ジャーナルから取得し、ロールバックと呼ばれるデータベースをトランザクション処理直前の状態に戻す処理を行う。

再編成機能はアクセス効率を向上させるための機能で、データベースが頻繁に更新されるとデータの物理的な格納位置が不規則になるといったものを修復するものである。

DBMSはインデックスを用いてデータ検索を高速化する機能がある。

オプティマイザはSQLを実行するときに実行時間を最小化するように処理の方法を決める機能のこと。データ検索などのときにテーブル全体にアクセスするのとインデックスを使用して探すのどちらが効率が良いか予測して選択する。

物理的に分かれている複数のデータベースを見かけ上1つのデータベースとして扱えるようにしたシステムは分散データベースシステムと呼ばれる。

これはトランザクション処理が各サイトにわたり行われるので、全体の同期をとりコミット、ロールバックを取らないと、データの整合性が取れなくなる恐れがある。 そのため全サイトに問い合わせを行い、その結果を見てコミット、ロールバックを行う。この処理は2相コミットと呼ばれる。

アルゴリズムは問題を解決したり目標を達成するまでの一連の手順のことを指す。 データをどのような単位で扱い、どのようなタイミングで処理するかといったアルゴリズムの工夫により無駄のない効率の良いプログラムを作成できる。

アルゴリズムの作成にはフローチャートを用いて視覚化する。 フローチャートの処理には順次・選択・繰り返しがある。

変数はプログラムで称する文字や数字を格納する入れ物のこと。 また、変数にデータを入れる処理は代入と呼ばれる。

トレースは処理を順番にたどって変数の値や実行結果を確認し、プログラムが正しく動作しているか確認すること。

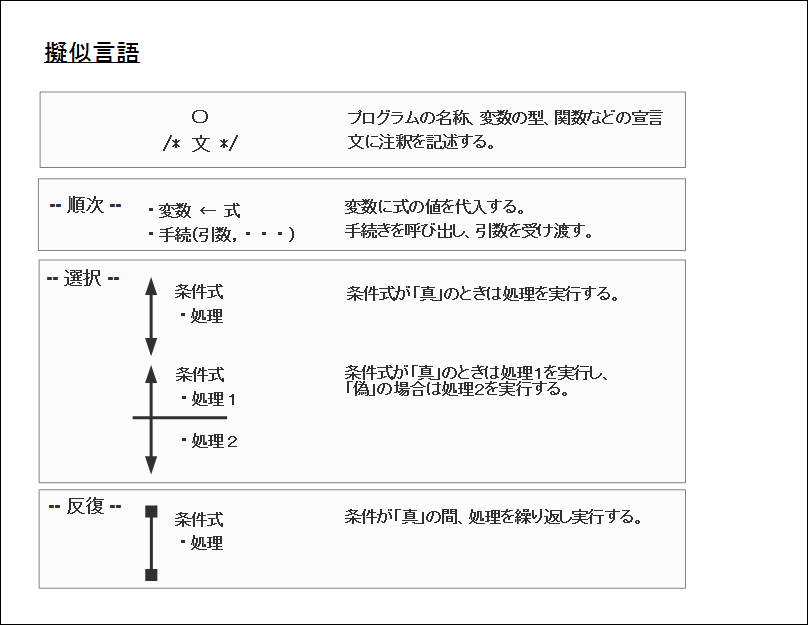

擬似言語はアルゴリズムを記述する方法でフローチャートのような図形を使わず文章や記号でアルゴリズムを記述する方法。

データ構造は扱うデータをどのような方法で保持するか決めたもののこと。 主なデータ構造には配列・キュー・スタック・リスト構造・木構造がある。 なおどの構造を用いるかにより処理効率が大きく変わる。

配列は同じ型のデータの集まりを順番に並べたデータ構造のこと。 配列はデータを整理したり探したりするときによく使用され、データの場所を表す添え字はインデックス、配列データの各入れ物は要素と呼ばれる。

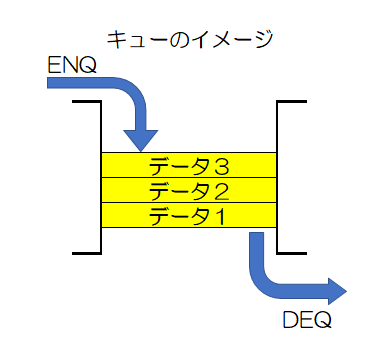

キューは待ち行列が前から順番にさばくように1次元配列で1列に格納されたデータを入れた順番に取り出すデータ構造のこと。 このデータの取り出し方はFIFO(First In First Out)を呼ばれる。 データを入れることはエンキュー、取り出すことはデキューと言われる。

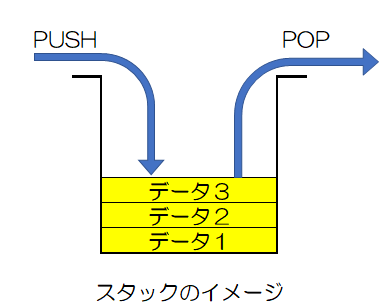

スタックは最後に入れたデータから先に取り出す、新しいデータから順番に使う構造のこと。 このデータの取り出し方はLIFO(Last In First Out)を呼ばれる。 データを入れることはプッシュ、取り出すことはホップと言われる。

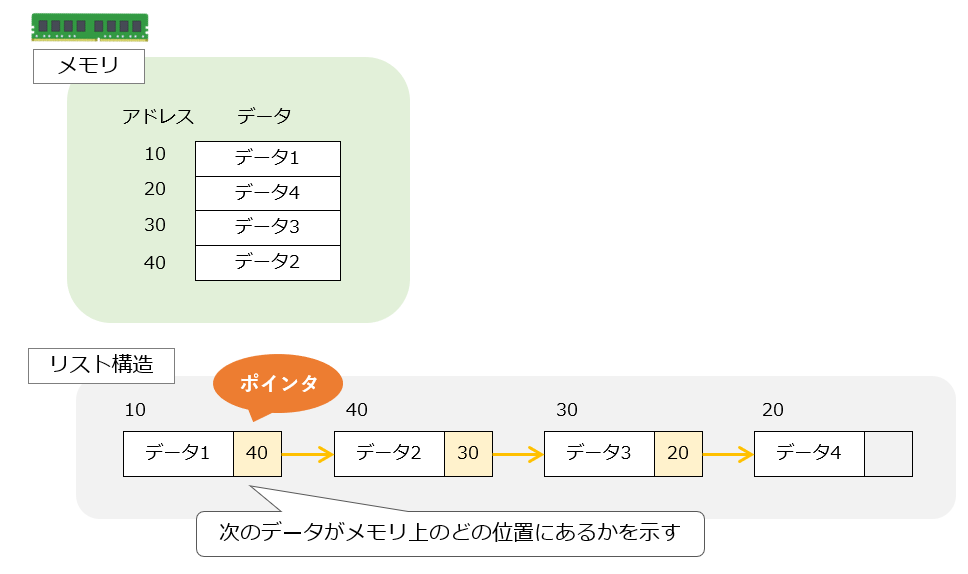

リスト構造はデータの格納場所が書かれたポインタを使い、離れた場所にあるデータ同士をつないで順番に並べたデータ構造のこと。線形リストや結合リストとも呼ばれる。

リスト構造ではデータとポインタをセットにして扱い、先頭から順にポインタをたどることで各データにアクセスする。 途中のデータ追加や削除が多い処理はリスト構造が配列よりも適している。

リスト構造ではデータ間をポイントで繋いでいるため、データの追加や削除がポインタだけで済み、要素戸数や位置によらず短期間で処理できる特徴がある。

また、リストの特徴として、ポインタ順にデータをたどるため、配列のように添え字を使い各データに直接アクセスする使い方はできない。

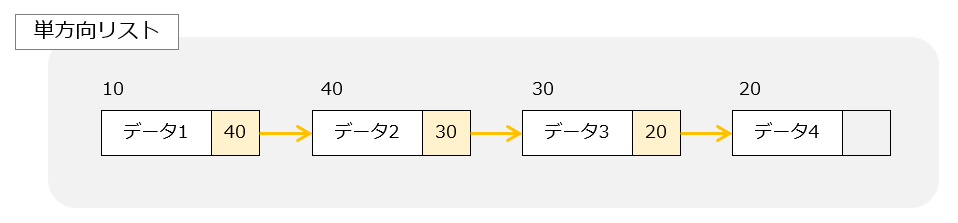

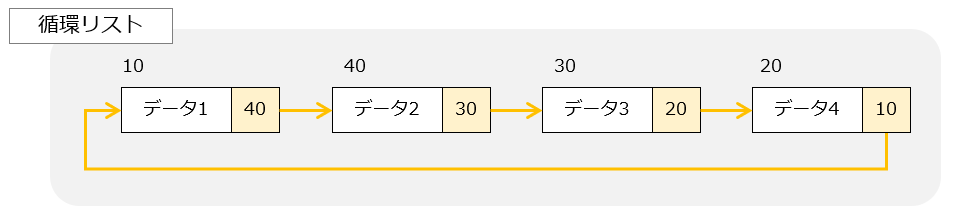

単方向連結リストはデータの後ろにポインタを1つだけ持つリスト構造のこと。

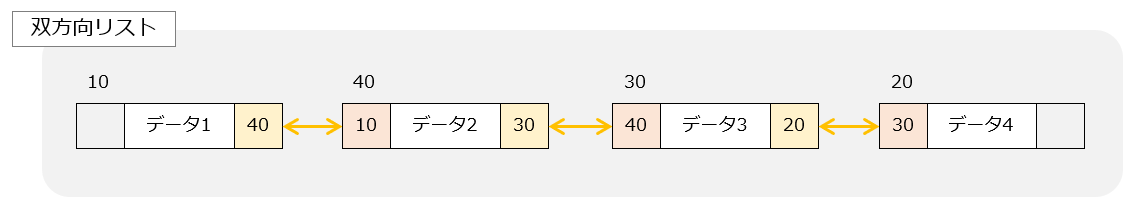

双方向連結リストは前後のデータへのポインタを持つリスト構造のこと。

循環連結リストは単方向リストと同じで次のデータへのポインタを持つリストのこと。 単方向リストとの違いは最後尾のデータが先頭データへのポインタを持っているところにある。

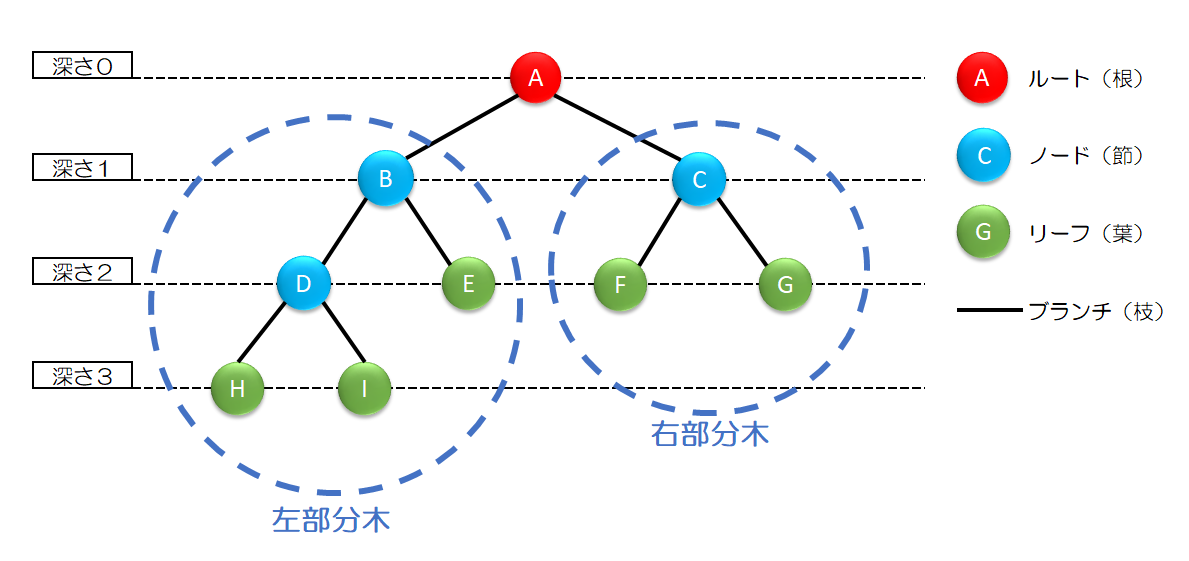

木構造はデータ同紙に階層的な親子関係や主従関係を持たせたデータ構造のこと。OSのファイル管理構成などは木構造になっている。

木構造の各データは節(ノード)、木構造の根っこ部分を根(ルート)、一番下の部分は葉と呼ばれる。また各データは枝でつながっている。

木構造ではデータは親子関係になっており、結ばれた上の節を親、下の節を子と呼ぶ。

2分木は根やそれぞれの節から出る枝がすべて2本以下の木のこと。 また、根から葉までの枝の数がすべて一緒の2分木は完全2分木という。

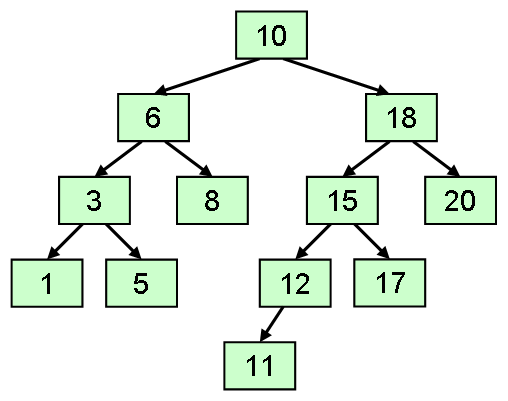

2分探索木はどの節においても常に「親のデータが左部分木のデータより大きく、右部分木のデータよりも小さい」条件を満たした状態の木(「左<親<右」)のこと。

2分探索木の中にあるデータを最短で探し出すには、探しているデータの根の値を比較する。この探索ではデータが見つかるか、データが見つからず節がなくなるまで繰り返すことでデータを探索できる。

新たな節を追加する場合はデータ探索と同様の方法で正しい地に追加できる。 また、2分探索木から節を削除する場合は節の削除により2分探索木の性質を失わないように、2分探索木を再構成する必要がある。

ヒープは2分木のうち全ての節で「親>子」が成り立つ状態の木のこと。

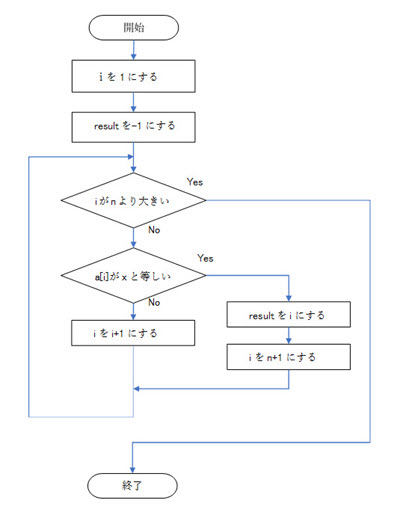

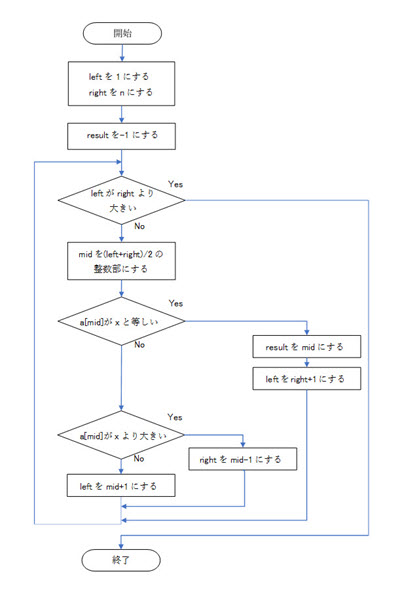

探索(サーチ)は沢山のデータから目的のデータを見つける事を指す。 データの探索にはデータ構造の特徴にあったアルゴリズムを使う必要があり、代表的なものには線形探索法や2分探索法、ハッシュ探索法がある。

線形探索法(リニアサーチ)は先頭から順に探索していく方法のこと。 線形探索法では番兵と呼ばれる目的のデータを配列最後尾につけることでフロー処理の簡素化を行える。

特徴は以下の通り。

なお平均比較回数(平均探索回数)は(n+1)/2回(nはデータ範囲の最大値)となる。

2分探索法(バイナリサーチ)はあらかじめデータが小さい順か大きい順に整列されている際に使用されるアルゴリズム。手順は以下の通り。

なお平均比較回数(平均探索回数)はlog2N回(nはデータ範囲の最大値)となる。

ハッシュ探索法はデータの格納場所のアドレス値をあらかじめ関数を使った計算で決めておくアルゴリズムのこと。また格納先を決めるために用いられる関数はハッシュ関数、ハッシュ関数により求められるアドレスの値をハッシュ値という。

特徴として、衝突(シノニム)が発生しない限りハッシュ探索法では検索データは1回で見つかる。

なお衝突が起こった際は各配列の各要素をリスト構造にして新しい場所に格納する。

データを小さい順(昇順)または大きい順(降順)に並べることは整列と呼ばれる。

バブルソートでは隣接するデータの大小を比較し、必要に応じて入れ替えることで全体を整列させる。

データ比較回数はn(n-1)/2回となる。

def bubble_sort(lst):

n = len(lst)

for i in range(n):

for j in range(n-1):

if lst[j] >= lst[j+1]:

lst[j], lst[j+1] = lst[j+1], lst[j]

return lst

選択ソートでは対象とするデータの中から最小値(or最大値)のデータを取り出し、先頭データと交換しこれを1つずつずらして繰り返すことで整列させる。

データ比較回数はn(n-1)/2回となる。

def selection_sort(lst):

n = len(lst)

for i in range(0, n-1):

min = i

for j in range(i+1, n):

if lst[j] < lst[min]:

min = j

lst[i], lst[min] = lst[min], lst[i]

return lst

挿入ソートではデータ列を「整列済みのもの」と「未整列なもの」に分け、未整列の側からひとつずつ整列済みの列の適切な位置に挿入し、全体を整列させる手法。

def insertion_sort(lst):

for i in range(1, len(lst)):

tmp = lst[i]

j = i - 1

while j >= 0 and lst[j] > tmp:

lst[j+1] = lst[j]

j -= 1

lst[j+1] = tmp

return lst

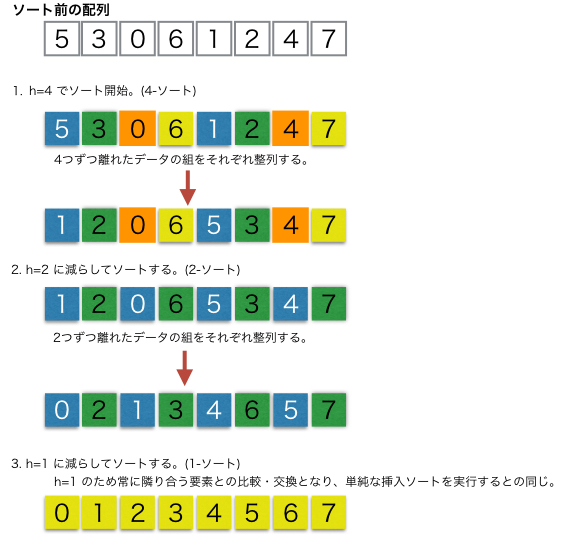

シェルソートは挿入ソートを改造したもので、ある一定間隔おきに取り出した要素からなる部分列を整列しさらに間隔を詰めて同様の操作を行い、間隔が1になるまで繰り返して整列させる手法。

中間的な基準値を決めてそれよりも大きな値を集めた区分と小さな値を集めた区分に要素を振り分けてこれを繰り返すことで整列する手法。

未整列データを順序木(ヒープ)に構成し、そこから最大値(or最小値)を取り出して既整列に移す。これを繰り返して未整列部分をなくしていって整列する手法。

再帰アルゴリズムはある処理を定義した関数Aの中で同じ関数Aを呼び出して処理する再帰呼び出しを用いたアルゴリズムのこと。

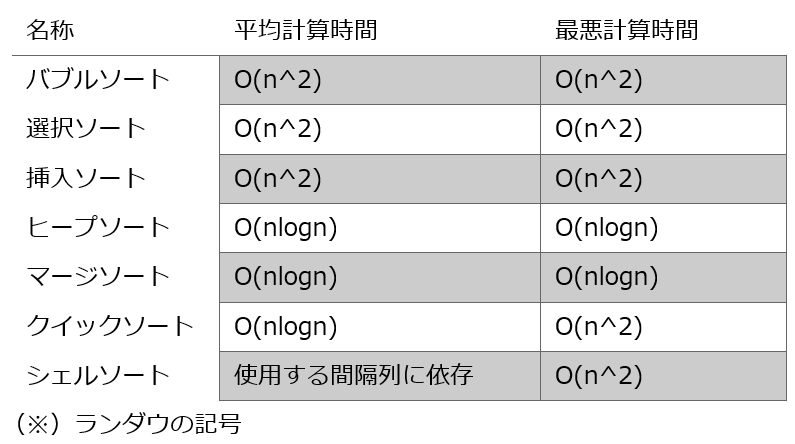

オーダ記法はアルゴリズムの計算量(実行時間)をO(式) の形で表すこと。

平均計算時間≒オーダ

集中処理は1台のコンピュータに処理をさせる方式。 特徴は以下の通り。

分散処理は複数のコンピュータに分散して処理させる方式。 特徴は以下の通り。

リアルタイム処理は要求された処理をすぐに行う方法のこと。 リアルタイム処理を行うシステムは決められた時刻までに処理を終了することを要求されるが、その厳密性により2つの種類に分けられる。

バッチ処理はまとまったデータを一括で処理すること。 リアルタイムにすぐに反映する必要のない処理の場合、一定期間ごとに処理をまとめて実行する。

クライアントサーバシステムは現在の主流の処理形態。 これは基本的には分散処理を行い、ネットワーク上の役割を2つに分け集中して管理や処理を行う部分をサーバとして残すことが特徴。

クライアントサーバシステムの機能をプレゼンテーション層、ファンクション層(アプリケーション層)、データ層の3つに分けて構成するシステムのこと。 これに対し通常のクライアントサーバシステムのことは2層クライアントサーバシステムと呼ばれている。

3層クライアントサーバシステムでは各層の役割が独立しており、クライアントの環境が異なっても同じ機能を提供できる特徴がある。

シンクライアントにおけるクライアント側の端末は入力や表示部分を担当するだけで情報の処理や保管はすべてサーバに任せる。

ピアツーピアは完全分散処理型のシステム。これはネットワーク上で協調動作するコンピュータ同士が対等な関係でやり取りをするものでサーバなどの一次元的に管理するものが必要としない。

デュアルシステムは2組のシステムを使って信頼性を高めるもの。

このシステムでは2組のシステムが同じ処理を行いながら、処理結果を互いに突き合わせて誤動作していないかを監視する。

いずれかが故障した場合に異常の発生したシステムを切り離し、残る片方だけでそのままの処理を継続する。

デュプレックスシステムは2組のシステムを用意するのはデュアルシステムと同じである。

このシステムでは主系が正常に動作している間、従系ではリアルタイム性の求められないバッチ処理などの作業を担当する。また主系が故障した場合には従系が主系の処理を代替するように切り替わる。

| 方式 | 説明 |

|---|---|

| ホットスタンバイ | あらかじめ主系の処理を引き継ぐために必要なプログラムを起動しておくことで瞬時に切り替える待機方法 |

| コールドスタンバイ | 従系は出番が来るまで別の作業をしていたり電源がOFFだったりして、切り替え時に時間がかかる。なおその分コストダウンが可能 |

マルチプロセッサシステムは複数のCPUを用意するシステムのこと。 これにより処理を分散させ、システム全体の処理時間を短縮する。

マルチプロセッサシステムは主記憶を共有するかしないかにより2種類に分かれる。

| 方式 | 説明 |

|---|---|

| 密結合マルチプロセッサシステム | 複数のCPUが1つの主記憶を共有し、単一のOSで制御される方式 |

| 疎結合マルチプロセッサシステム | CPU毎に自分専用の主記憶をもち、それぞれが独立したOSで制御される方式 |

クラスタリングは複数のコンピュータを組み合わせて信頼性の高いシステムを構築する手法のこと。

フェールトアホイダンスは障害そのものを回避するために事前に対策をする考え方。

フォールトトレラントは障害が発生してもシステムを稼働できるように対策を図る考え方。

故障が発生した際に、安全性を確保する方向で壊れるように仕向ける方法。

故障の場合は安全性が最優先とする考え方。

故障が発生した場合にシステム全体を停止させるのではなく機能を一部停止するなどして動作の継続を図る方法。

故障の場合は継続性が最優先とする考え方。

意図しない使われ方をしても故障しないようにするという考え方。

RAIDは複数台のHDDを組み合わせて、あたかも1台のHDDのように扱う手法のこと。これによりHDDの故障などにも備えることができる。

システムの性能を評価する指標にはスループット、レスポンスタイム、ターンアラウンドタイムがある。

これらを評価する手法にはベンチマークテストがある。これは性能測定用のソフトウェアを使って、システムの各処理性能を数値化するものである。

レスポンスタイムはコンピュータに処理を依頼し終えてから実際に何か応答が返されるまでの時間を示する。

ターンアラウンドタイムはコンピュータに処理を依頼し始めてその応答がすべて返されるまでに時間を示す。

スループットは単位時間あたりに処理できる仕事量を表す。

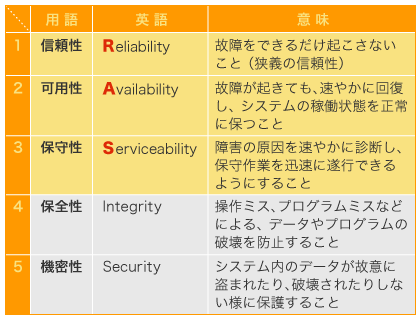

RASISはシステムの信頼性を評価する概念。

稼働率はトラブルに内部時に使えていた期間を割合として示すものである。 この計算に用いる指標には平均故障間隔(MTBF) や平均修理時間(MTTR) などが信頼性などを表す指標として用いられる。

直列システムの稼働率 = 稼働率A × 稼働率B

並列システムの稼働率 = 1 - ((1-故障率A) × (1-故障率B))

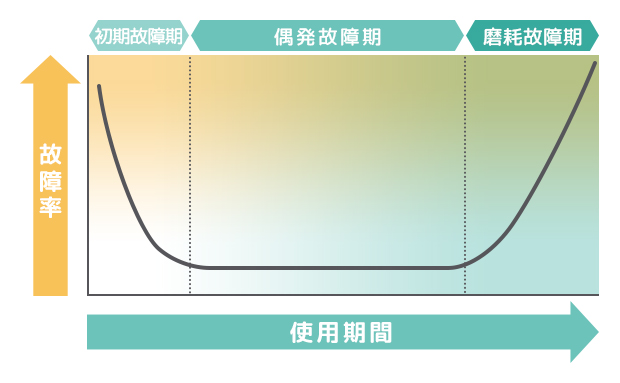

故障の発生頻度と時間の関係をグラフにしたものはバスタブ曲線と呼ばれる。

システムに必要となるすべてのコストはTCO(Total Cost of Ownership) と呼ばれる。

TCO = 初期コスト + 運用コスト

バックアップを行う際には以下のような点に注意する。

バックアップには3種類の方法があり、これらを組み合わせることで効率よくバックアップを行うことができる。

保存されているすべてのデータをバックアップするのがフルバックアップである。 障害発生時に直前のバックアップだけで元の状態に戻せる。

前回のフルバックアップ以降に作成変更されたファイルだけをバックアップするのが差分バックアップである。 障害発生時に直近のフルバックアップと差分バックアップを使い元の状態に戻す。

バックアップの種類の関係なく、前回のフルバックアップ以降に作成変更されたファイルだけをバックアップするのが増分バックアップである。 障害発生時は元の状態に復元するために直近となるフルバックアップ以降のバックアップ全てが必要となる。

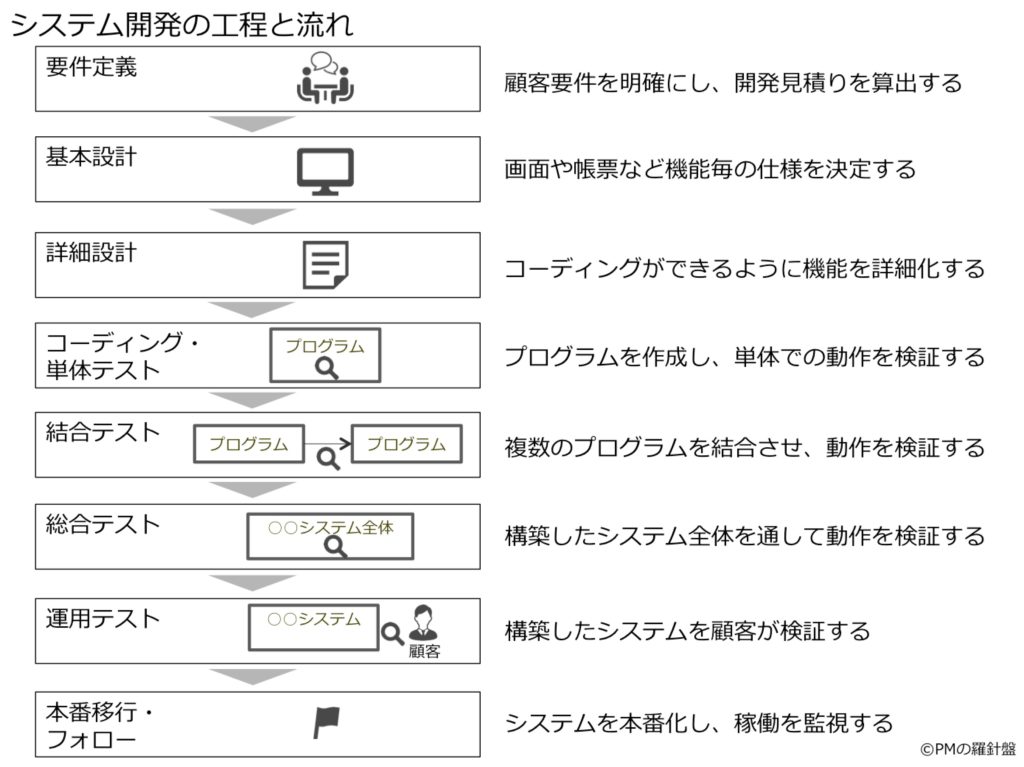

システムは企画→要件定義→開発→運用→保守というフェーズでシステムの一生は表せられ、ソフトウェアライフサイクルと呼ばれる。

この工程は作成するシステムにどんな機能が求められているか明らかにする。 要件を取りまとめた結果について要件定義書という形で文書に残する。

業務要件を実現するために必要な機能に関する要件。

システムが満たすべき品質要件、技術要件、運用/操作要件など。

要件定義の内容を具体的なシステムの仕様に落とし込む作業のこと。 システム設計は主に3つの段階に分かれる。

「利用者から見た」設計を行う。ユーザインターフェスなどの利用者が直接手を触れる部分の設計を行う。

「開発者から見た」設計を行いう。外部設計を実現するための実装方法やデータ設計などを行う。

プログラムをどう作るかという視点で設計を行う。プログラムの構造化設計やモジュール同士のインターフェス仕様がこれにあたる。

RADは迅速なアプリケーション開発という意味であり、エンドユーザと開発者による少数構成のチームを組み、開発支援ツールを活用するなどして、とにかく短期間で開発することを重要視した開発手法のこと。

RADツールとして有名なのはVIsual Basicのビジュアル開発環境などが該当する。 RADではプロトタイプを作成しそれを評価するサイクルを繰り返すことで完成度を高める。このフェーズが無限に繰り返されないように開発の期限を設けます。これはタイムボックスと呼ばれる。

アジャイル開発はスパイラルモデルの派生型であり、より短い反復単位を用いて迅速に開発を行う手法である。この開発手法では1つの反復で1つの機能を開発し、反復を終えた時点で機能追加されたソフトウェアをリリースする。

アジャイル開発の一種であるXPは少人数の開発に適用しやすいとされ、既存の開発手法が仕様を固めて行う方式であったのに対し、XPは変更を許容する柔軟性を実現する。

XPでは5つの価値と19のプラクティスが定義されており、そのうち開発プラクティスとして定められているのは以下6つである。

| プラクティス | 説明 |

|---|---|

| テスト駆動開発 | 実装前にテストを定め、テストをパスするように実装を行う。テストは自動テストであることが望まれる |

| ペアプログラミング | 2人1組でプログラミングを行う。1人がコードを書きもう1人がコードの検証役になり、互いの役割を入れ替えながら作業を進める |

| リファクタリング | 完成したプログラムでも内部のコードを随時改造する。冗長コードを改めるに留める。 |

| ソースコードの共有所有 | コードの制作者に断りなく、チーム内の誰もが修正を行うことができる。チーム全員がコードの責任を負う |

| 継続的インテグレーション | 単体テストを終えたプログラムはすぐに結合し結合テストを行う |

| YAGNI | 今必要とされるシンプル機能だけの実装に留める |

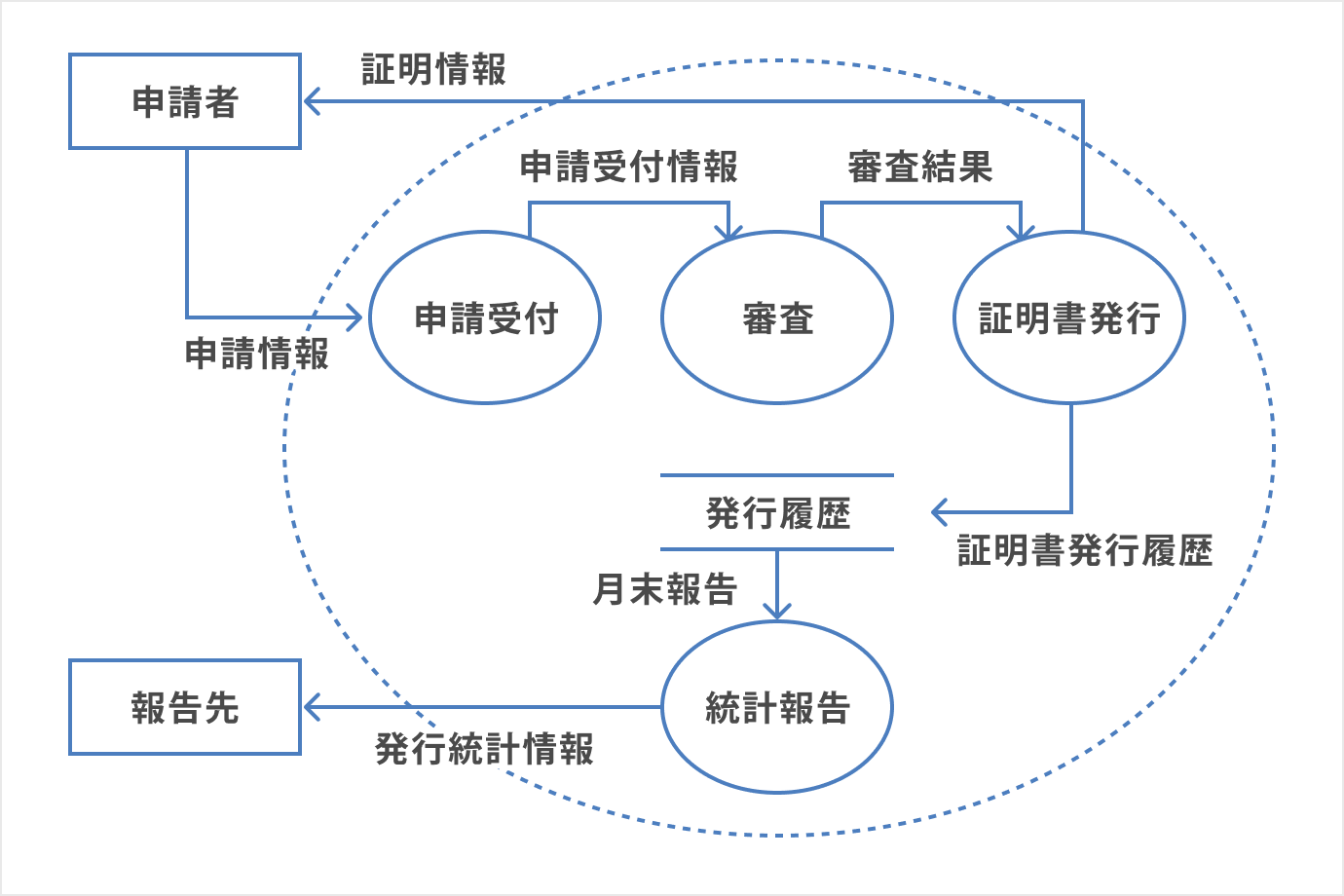

モデル化は現状のプロセスを抽象化し視覚的に表すことであり、システムが実現すべき機能の洗い出しのために行われる。

代表的なものにDEFとER図、状態遷移図がある。

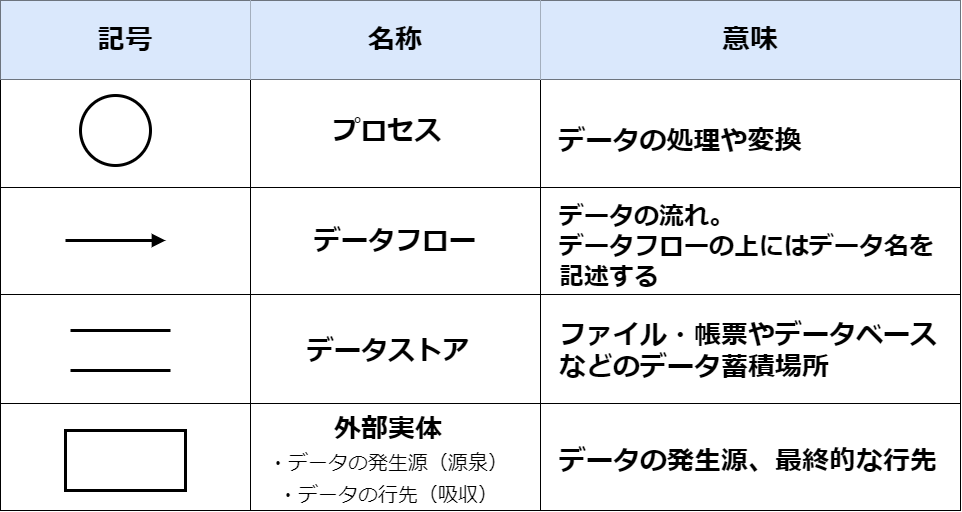

DEFはデータの流れを図として表したもの。

DFDの例

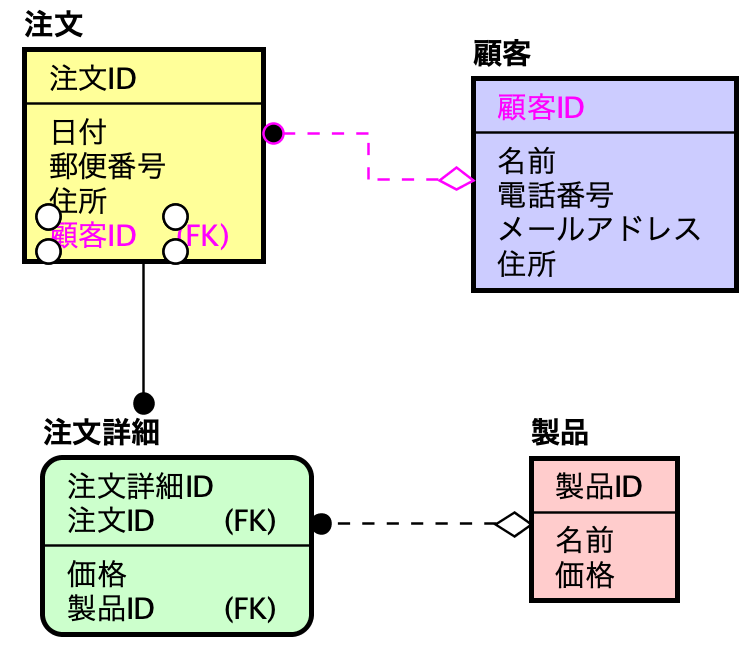

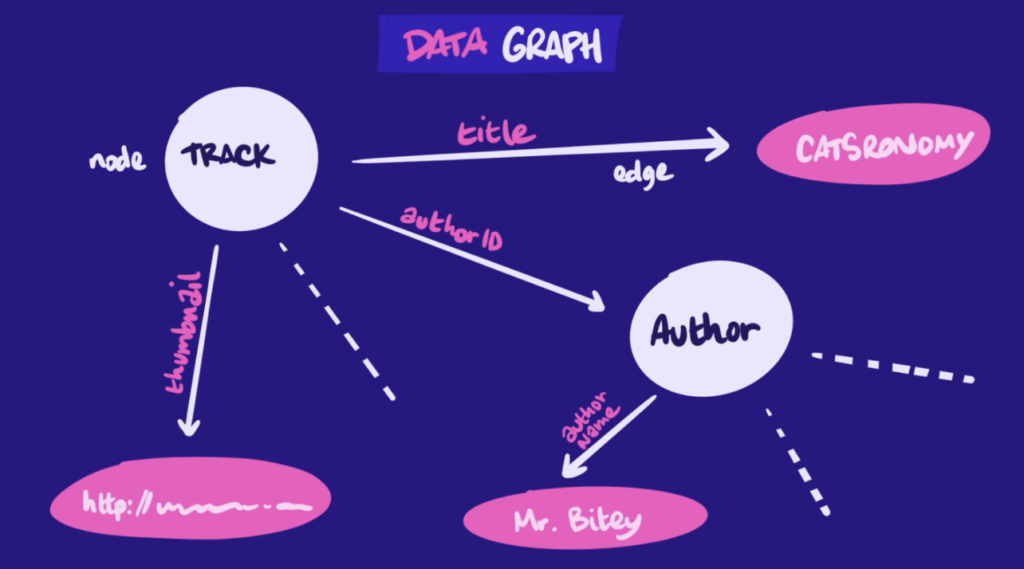

ER図は実体と関係という概念を用いてデータ構造を図に表したものである。

状態遷移図は状態の移り変わりを矢印で表した図のこと。

CUIは文字を打ち込むことでコンピュータに命令を伝えて処理させる方式。マウスなどは一切用いない。

GUIは画面にアイコンやボタンを表示してそれをマウスなどのデバイスで操作し命令を伝えるグラフィカルな操作方式であり、現在の主流である。

| 部品 | 説明 |

|---|---|

| メニューバ | アプリケーションの基本領域であり、ここに各コンポーネントが配置される |

| ウィンドウ | アプリケーションを操作するための項目が並んだメニュー |

| プルダウンメニュ | クリックすると垂れ下がり表示されるメニュー |

| テキストボックス | 文字入力用の短形領域である |

| チェックボックス | 選択肢を複数選択したり特定の項目をON/OFFさせる用途に用いられる |

| ラジオボタン | 複数ある選択肢から1つだけを選ばせるのに用いる |

各プログラムをモジュール単位に分解・階層化させることはプログラムの構造化設計と言う。

シンプルで保守性に優れたプログラムを作るための構造化設計のためのモジュール分割法には「データの流れに注目した技法」と「データの構造に注目した技法」がある。

モジュール分けのメリットとして以下のような点があげらる。

モジュール分けした後の作業は3つの制御構造を用いてプログラミングする構造化プログラミングへと移る。

「データの流れ」に着目した技法は以下の3種類。

入力処理、変換処理、出力処理という3つのモジュール構造に分割する手法

プログラムを一連の処理(トランザクション)単位に分割する方法

プログラム中の共通機能をモジュール分割する方法

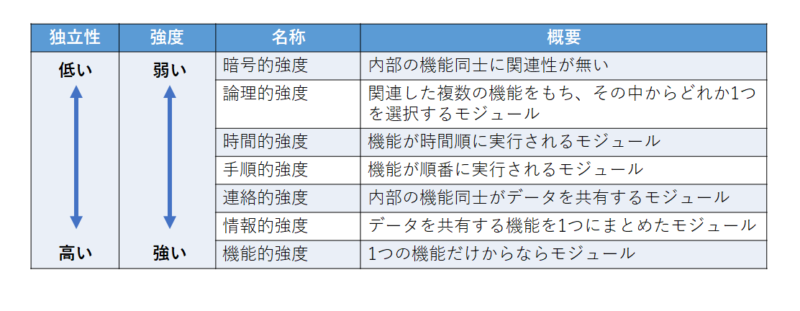

モジュールの独立性を測る尺度として用いられるのはモジュール強度とモジュール結合度である。

プログラム言語には低水準言語と高水準言語の2種類がある。

コンピュータが理解しやすいプログラム言語のこと。 機械語やアセンブラがある。

人間が理解しやすいプログラム言語のこと。 COBOL、C、C++、Javaなどがある。

言語プロセッサは人間が記述したプログラム(ソースプログラム)を機械語のプログラムに変換するプログラムのこと。

翻訳の仕方によって、アセンブラ、コンパイラ、インタプリタの3種類に分けられる。

アセンブラ言語で書かれたソースプログラムを機械語に翻訳するもの。

ソースコードの内容を最初に全て機械語に翻訳するもの。 作成途中で確認のため動かすと言った手法は用いれない。

ソースコードに書かれた命令を1つずつ機械語に翻訳しながら実行する。逐次翻訳するため動作を確認しながら作っていくことが容易に行える。

コンパイラ方式のプログラムの場合、その過程でコンパイラ以外にリンカとローダが使われる。

リンク(連係編集)はプログラムは自分で分割したモジュールやライブラリとしてあらかじめ提供されている関数や共通モジュールなどすべてつなぎ合わせる作業のこと。リンクを行うプログラムはリンカと呼ばれる。

あらかじめリンクさせておく手法は静的リンキングと呼ばれる。またこの時点ではリンクさせず、プログラムの実行時にロードしてリンクする手法は動的リンキングと呼ばれる。

| 種類 | 説明 |

|---|---|

| 静的リンク | プログラムを実行する前にリンカによって必要な目的プログラムやライブラリモジュールをリンクする方法 |

| 動的リンク | プログラム実行中に別のプログラムモジュールの機能が必要になった時にあらかじめ必要なプログラムやライブラリをリンクする方法 |

ロードはロードモジュールを主記憶装置に読み込ませる作業のこと。これを担当するプログラムがローダである。

リバースエンジニアリングは既存のソフトウェアの動作を解析することで、プログラムの仕様やソースコードを導き出す手法。

目的は既にあるソフトウェアを再利用することで、新規開発を手助けすることである。 これによって得られた仕様をもとに新しいソフトウェアを開発する手法はフォワードエンジニアリングと言う。

フォワードエンジニアリングはオブジェクトコードを逆コンパイルしてソースコードを取り出したりする。 これを元となるソフトウェア権利者の許諾なく行うと知的財産権の侵害にあたるため注意が必要である。

処理の対象をオブジェクトという概念でとらえ、オブジェクトの集まりとしてシステムの設計開発を行うことはオブジェクト指向プログラミングと呼ばれる。

詳細に説明するとオブジェクトはデータ(属性)とそれに対するメソッド(手続き)を一つにまとめた概念である。

オブジェクト指向でプログラムを設計するとモジュールの独立性が高く保守しやすいプログラムの作成が可能。

オブジェクト指向プログラミングではカプセル化できることが大きな特徴。 カプセル化することでオブジェクト内部の構造は外部から知ることができなくなる。つまり、情報隠蔽ができることがカプセル化の利点である。

カプセル化を用いるとオブジェクトの実装方法に修正を加えてもその影響を最小限にとどめることができる。

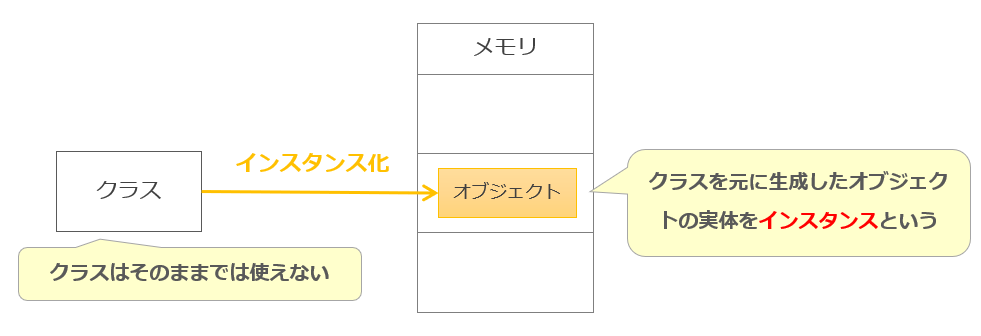

オブジェクトはデータとメソッドを定義したものでした。この「オブジェクトがもつ性質」を定義したものはクラスと呼ばれる。

言い換えると、オブジェクトの設計図がクラスであり、データやメソッドを持っている。 この設計図に対して具体的な属性値を与えメモリ上に実体化させたものはインスタンスと呼ばれる。

クラスの基本的な考え方はオブジェクトを抽象化し定義すること。 クラスの階層化というのはクラスに上位、下位の階層を持たせることができるというもの。

下位クラスは上位クラスのデータやメソッドの構造を受け継ぐことができます。 上位クラスはスーパクラス(基底クラス) 、下位クラスはサブクラス(派生クラス) と呼ばれます。 サブクラスがスーパクラスの特性を引き継ぐことは継承(インヘリタンス) と呼ばれる。

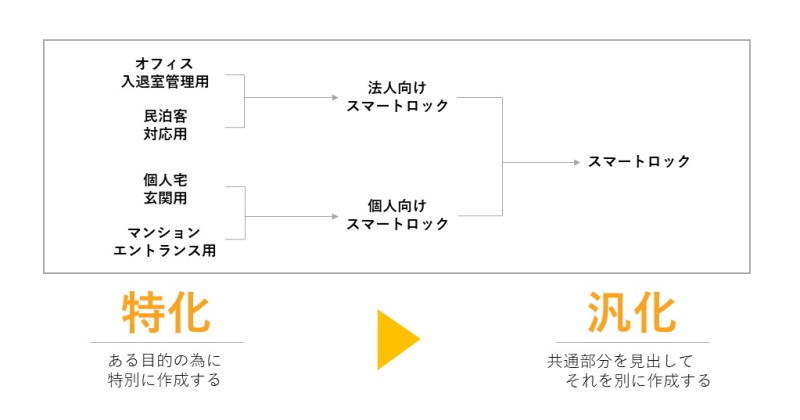

汎化は下位クラスが持つ共通性質を抽出し上位クラスとして定義することをさす。 特化は抽象的な上位クラスをより具体的なクラスとして定義すること。 それぞれの関係は下記図のようになる。

下位クラスは上位クラスの特性を分化して定義したもの。上位クラスは下位クラスを集約して定義したものという関係。

多態性は同じメッセージを複数のオブジェクトに送ると、それぞれが独立した固有の処理を行うというもののこと。

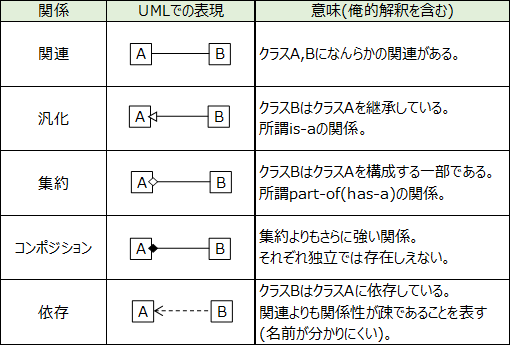

UMLはオブジェクト指向分析・設計において用いられる統一モデリング言語である。

またこれは複数人で設計モデルを共有してコミュニケーションをとるための手段。 UMLでは13種類の図が規定されている。これらはダイヤグラムと呼ばれる。

UMLの図は構造図と振る舞い図に分類できる。

クラスの定義や関連付けを示す図である。 クラス内の属性と操作を記述し、クラス同士を線でつないで互いの関係を表する。

利用者視点でシステムが要求に対してどう振る舞うかを示す図である。

業務や処理のフローを表す図である。

オブジェクト間のやり取りをし系列に沿って表す図である。 オブジェクト同士の相互作用を表すもので、オブジェクト下の点線で生成から消滅までを表しそこで行われるメッセージのやり取りを矢印で表す。

単体テストでは各モジュールごとにテストを個なって誤りがないかを検証する。 この手法ではブラックボックステストやホワイトボックステストという手法を用いて検証を行う。

結合テストでは複数のモジュールを繋ぎ合わせて検証を行い、モジュール間のインターフェスが正常に機能しているかを確認する。

結合テストではテストする順番によりボトムアップテスト、トップダウンテストがある。

下位のモジュールから上位のモジュールへ順にテストする方法。 上位にはドライバと呼ばれるダミーモジュールを用意する。

上位のモジュールから下位のモジュールへ順にテストする方法。 下位にはスタブと呼ばれるダミーモジュールを用意する。

トップダウンテストとボトムアップテストを組み合わせて行う折衷テストやすべてのモジュールを一気につなげるビッグバンテストがある。

モジュールの内部構造は意識せず入力に対して適切な出力が仕様通りに得られるかを確認する。

モジュール内部構造が正しく作られているかを検証する。入出力は構造をテストするためだけに過ぎない。

ブラックボックステストを行う際に入力値をしっかり定義づけることが大切となる。その入力テストデータを作成する基準として用いらるのは同値分割と限界値分析である。

データ範囲を種類ごとのグループに分け、それぞれから代表的な値を抜き出してテストデータとして用いる。

限界値分析では上記グループの境目部分を重点的にチェックする。境界前後の値をテストデータに用い、境界値分析と言う。

リグレッションテスト(退行テスト)はプログラムを修正した時にその修正内容が正常に動作していた部分まで悪影響を与えていないかを確認するテスト。

デザインレビューは要件定義/外部設計/内部設計で行われるレビューで、使用の不備や誤りを早い段階で見つけるために行われるもの。

コードレビューはプログラミングの段階で行われるものでプログラムのミスを発見するために行われるもの。

ウォークスルーはレビューの対象物の作成者が主催者となり他の関係者に説明する手法のこと。

インスペクションはモデレータと呼ばれる第3者が議長になり行うレビューのこと。

| 用語 | 説明 |

|---|---|

| プロジェクトマネジメント | プロジェクトを管理すること |

| プロジェクトマネージャー | プロジェクトを管理する人 |

| ステークホルダー | プロジェクト活動により利害が生じる可能性のある人 |

| スコープマネジメント | プロジェクトの目的や範囲を明確にしたうえで何をするのか、しないのかを決め必要な作業を洗い出すこと |

システムの開発工数や費用を見積もる方法にはファンクションポイント法と呼ばれる、画面数といった入出力のシステム機能に着目し、すべての機能に処理の難易度に応じ、「ファンクションポイント」という点数を杖、機能の個数と点数を計算して見積もる。

システム開発全体のスケジュールを管理するのは大変なのでWBSと呼ばれるトップダウン方式で作業を細分化し階層のように管理する方法がとられる。

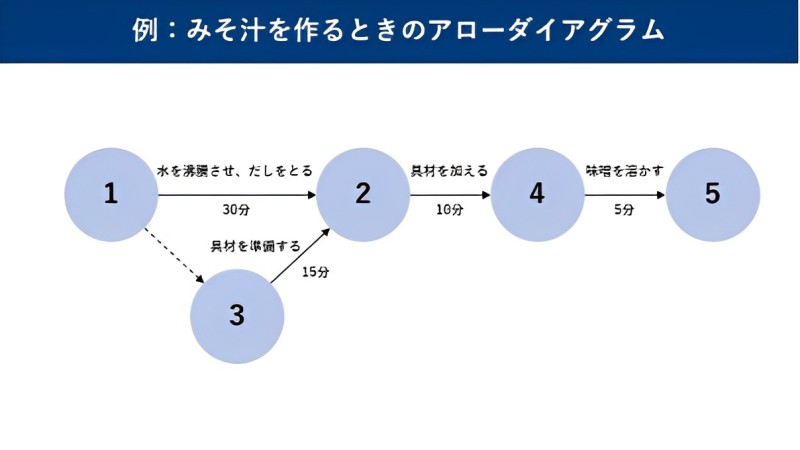

アローダイアグラム(PERT)は1つ1つの作業を「→」で表し、矢印の上に作業名、下に所要日数を記載し、作業同士の結合点は「○」で表す手法。 スケジュール管理を見積もるときに使用される。

クリティカルパスは作業開始から作業終了まで複数の経路がある中で、最も時間のかかる経路のこと。 また、ダミー作業は実際の作業は存在せず、作業前後関係だけを表す作業のことで「- - >」で表される。

最早結合点時刻はもっとも作業を早く開始できる日時のことで「いつから次の作業に取り掛かれるか」という最短所要日数を表す。

最遅結合点時刻はプロジェクト全体に影響を与えない範囲で最も作業を遅らせて開始した場合の日時のこと。「いつまでに作業をすれば全体の進捗に影響が出ないかを逆算する。

トレンドチャートはプロジェクト全体の進捗管理に用いられるグラフで、作業の進捗状況と予算の消費状況を関連付けて折れ線グラフで表す。

サービスマネジメントはサービス利用者に満足してもらうための自社サービスを適切に提供できるようにするための取り組みのこと。 また、サービスマネジメントシステムは企業が組織的にサービスを管理するための仕組みのこと。

ITサービスマネジメントはITを用いてサービスを改善していく取り組みのこと。

ITILはITサービスを提供するにあたっての管理・運用規則に関するベストプラクティスが体系的にまとめられたガイドラインのこと。

JIS Q 20000はITサービスマネジメントの国際規格(ISO/IEC 20000)を翻訳したもののこと。サービスマネジメントシステムの要件、設計/実装/運用/改善に関するプロセスやリソース、ドキュメントなどの記述がある。

サービスレベルアグリーメント(SLA)はサービスレベル合意書であり、サービスの利用者と提供者の間で「どのようなサービスをどういった品質で提供するか」を取り決めて明文化したものである。

設定した目標を達成するために、計画-実行-確認-改善というPDCAサイクルを構築し、サービス水準の維持・向上に努める活動はサービスレベルマネージメント(SLM) と呼ばれる。

サービスデスクは両者からの問い合わせに対応する窓口のこと。

ユーザの拠点内、もしくは物理的に近い場所に設けられたサービスデスクである。

1か所に窓口を集約させたサービスデスクである。

インターネットなどの通信技術を利用することで、実際には各地に分散しているスタッフを疑似的に1か所で対応しているように見せかけるサービスデスクである。

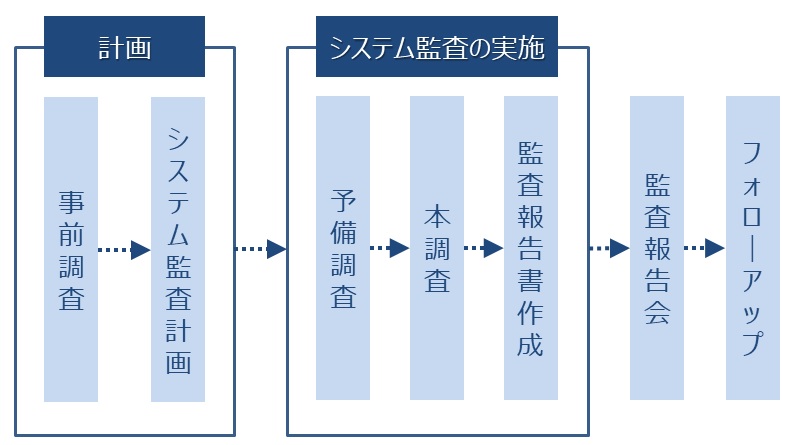

システム監査はシステムに関する様々なリスクに対し、きちんと対策が整備/運用できているあどうか評価/検証すること。

システム監査の流れは以下の通り

システム監査人が行うべき手順や内容をまとめたシステム監査基準を公表している。

| 種類 | 内容 |

|---|---|

| 外観上の独立性 | 監査対象からシステム監査人が独立していること |

| 精神上の独立性 | 公正かつ客観的に監査判断を行う |

| 手法 | 内容 |

|---|---|

| ウォークスルー法 | データの生成から入力処理出力活用までの工程や組み込まれている制御の動きを追跡 |

| インタビュー法 | 直接関係者に口頭で問い合わせて回答を入手 |

| ドキュメントレビュー法 | 関連する資料や文書を入手し内容を点検 |

| コンピュータ支援監査技法 | 用意したテスト用データを監査対象プログラムで処理し、期待通りの結果が出るか確認 |

コーポレートガバナンスは企業経営の透明性を確保するためにステークホルダが企業活動を監督/監視する仕組みのこと。

内部統制は企業の内部組織で不正行為やミスが発生しないように各業務で基準や手続きを定めチェックする体制や仕組みを取り入れる事。

BCP(Business Continuity Plan)は災害など予期せぬ事態が発生した場合でも重要な業務が活動できるように事前に規定しておく方針や行動手順のこと。

業務プロセスは業務の流れのことで改善手法にはBPRやBPMがある。

| 項目 | BPR | BPM |

|---|---|---|

| 定義 | 業務プロセスを根本的に見直し企業の体質や構造を改革 | 業務プロセスの可視化をして無駄や非効率店を発見し改善 |

| 視点 | トップダウン | ボトムアップ |

| 範囲 | 全社 | 現場ごと |

| 回数 | 1回限り | PDCAを回して継続改善 |

ベンチマーキングは他の優良企業の経営や業務のやり方を比較して自社業務のプロセスを定量的に把握し改善していく手法のこと。

事業部組織は商品や市場、地域ごとに組織分けしてそれぞれが独立したしごとぉ行い責任を負う。

職能別組織は同じ専門知識を持ったスタッフごとにチームを編成する。

マトリックス組織は事業部制組織、職能別組織など異なる組織構造をミックスした組織のこと。

プロジェクト組織は特定の目的のために各部門から必要な専門家を集めて組織し一定期間活動する組織のこと。

社内カンパニー制は事業分野ごとに編成した独立採算制の組織のこと。 別会社とは異なる。

経営戦略は企業が目的を達成するために、人やモノ、金、情報といった資源を動のように配分し、行動していくかを決める中長期低名方針や計画のこと。

SWOT分析は企業に対し影響を与える環境を「強み」「弱み」「機会」「脅威」の4要素に分けて分析する手法。

PPMは企業が扱う製品や事業が市場でそのような位置にあるかを把握し、経営資源を効率分配するための分析手法のこと。

| 分類 | 内容 |

|---|---|

| 花形 | 市場が成長してるためさらなる投資を行う |

| 金のなる木 | 投資を必要最低限に抑えて得た利益を他の事業の資金にする |

| 問題児 | 早いうちに集中投資を行い「花形」にするか「負け犬」にならないうちに撤退する |

| 負け犬 | 速撤退や売却が必要 |

ITポートフォリオは情報システム導入の投資リスクや投資価値が似たシステムを区分けし、それを組み合わせて最適な資源配分をする手法。

プロダクトサイクルは製品が市場で販売され普及しやがて売れなくなり姿を消すまでのライフサイクルのこと。

バリューチェーン分析は各工程でどのような価値が生み出されているか分析する手法のこと。

バランススコアカードは財務の視点/顧客の視点/業務プロセスの視点/学習と成長の4つの視点から業務目標と業績評価の指標値を定め、経営戦略を管理する手法。 業務評価のための指標はKPIと呼ばれる。

戦略マップはバランススコアカードの4つの視点から課題/施策/目的の因果関係を図式化したもの。

ナレッジマネジメントは社員が仕事で得たノウハウや知識を文書化したり、ナレッジDBを使い組織全体で共有し有効活用する手法。

クラウドコンピューティングはインターネットを通じてサーバやミドルウェア、ソフトウェアなどを利用する仕組みのこと。

| 種類 | 説明 |

|---|---|

| パブリッククラウド | 不特定多数が共同で利用するクラウドサービス |

| プライベートクラウド | 専用に使用するクラウドサービス |

| ハイブリッドクラウド | 機密性の高い部分はプライベートクラウド、それ以外はパブリッククラウドと組み合わせる |

BYODは従業員が個人で所有するPCやスマートフォンを業務のために使用すること。

SOAは既存のアプリケーションソフトウェアを部品化しサービス単位で組み合わせて新しいシステムを作る手法。

システム開発は以下のフローを用いて開発が行われる。

企画ではどのようなアプリやサービスを開発するか決める。

企画で考慮すべき内容は以下の通り。

基本内容

その他

要件定義は初めに以下の項目を行う。

一般的(組織やプロジェクトにおける)な全体における実装順序は以下の通り。(2,3は同時に進む場合もある)

個人開発のWebアプリでは「バックエンド」=>「フロントエンド」=>「インフラストラクチャ」の開発が無難である。

基本設計では実装機能のドキュメント的なものを作成します。

詳細設計とは、基本設計で決定した内容を基に、ユーザーからは見えないシステム内部の動作・機能を設計して、実際にプログラミングできる内容に詳しく落とし込む工程。(Web系の場合は基本設計に含めてしまうことが多い)

設計が完了したあとは開発作業に入って実際にプログラミングを行い実装する。

Gitを用いた分散型開発の場合は基本的に以下の繰り返しで開発を進める。

設計された内容を取りこぼし無く実装出来ているのかをテストする。

開発中のアプリをどういった方法でテストするか、どんなテストツールを使用するかを決める。

具体的には入力値のバリテーションチェックや複数の機能のユニットを連結した動作のチェックなどが含まれる。

実装されたコードが設計書に記載された通りにきちんと動くのか検証するテスト。 画面上に見える部分と裏側のデータ双方で、細かい部分の洗い出しが必要となる。

結合テストとは、モジュール間の結合状態などについて確認するテスト。

全てのモジュールを結合した最終テスト。

構築されたインフラストラクチャへ開発したアプリをデプロイする。

個人開発の場合はインフラストラクチャの構築と学習はデプロイする場合に行うと良い。

保守運営を行う。

また設計にあたって作成する文書や図は以下のようなものがある。

Web系で基本的に使いそうなものには○がついてある。他は作るアプリやサービスによる。

| 図・文書 | 説明 | Web系 |

|---|---|---|

| 機能一覧表 | 開発する機能を一覧にまとめます。新規アプリケーション開発の場合は外部設計のベースとなります | ○ |

| 業務フロー図 | 要件定義フェーズで確定していない場合は外部設計として作成します | |

| 画面設計書 | ユーザーが操作する各画面の構成、及び画面遷移図を設計します | ○ |

| 帳票設計書 | 帳簿、伝票などの出力項目、レイアウト、出力タイミングなどを設計します | |

| インターフェース設計書 | アプリケーションが外部とインターフェースする部分を設計します | △ |

| データベース設計書 | データを格納するテーブルを定義します。一般的にはER図を用います | ○ |

| 外部ファイル設計書 | 入出力するファイルのフォーマットを定義します | |

| ハードウェアインターフェース設計書 | ハードウェアの制御方法を記載します | |

| 他アプリケーションとの関連図 | 他アプリケーションとの関連、接続方法を記載します | |

| セキュリティ設計 | 要件定義のセキュリティ要件に対する具体的な対応内容を記載します | △ |

これらはフロントエンド設計でほぼ必ず使うはず。

バックエンド開発におけるDB周りでは必須。

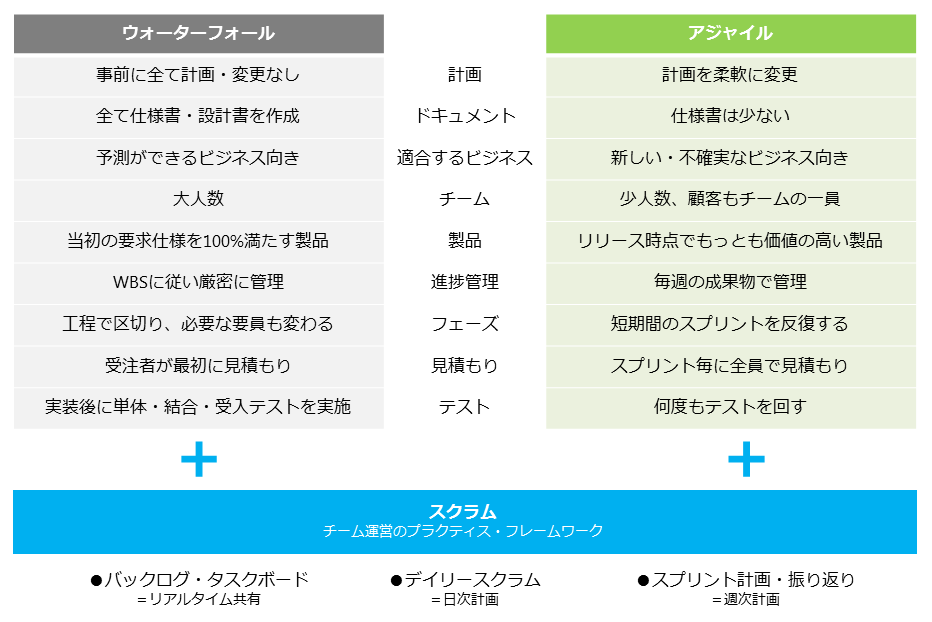

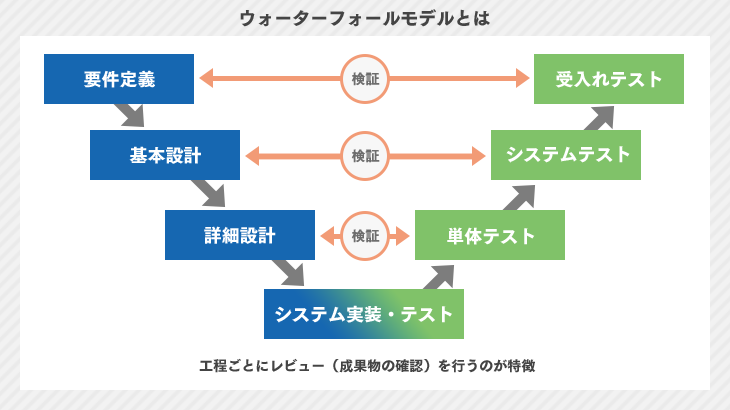

ソフトウェアの開発モデルにはウォーターフォール、アジャイル、プロトタイプ、スパイラルがある。

ウォーターフォールは上流工程から計画にもとづいてそれぞれの段階を経て1つのシステムを完成させる開発工程。

多くのシステム会社ではウォーターフォール型でシステム開発を行なっている。

向いているのは以下の場合となる。

アジャイルはアプリ/システム開発を小さな単位に分け、実装とテストを繰り返しながら開発を行う工程。

優先順位の高い機能から順に、「設計」「開発」「テスト」「リリース」を繰り返すことで、システムの機能を充実させていくのが特徴となる。 Web系企業で多く用いられている開発手法。

向いているのは以下の場合となる。

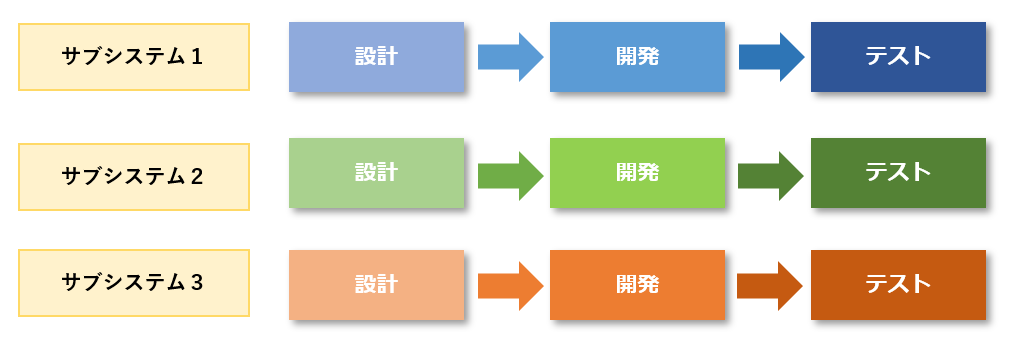

スパイラルは機能ごとに開発の小さなサイクルを繰り返し、完成後にリリースする開発手法。

向いているのは以下の場合となる。

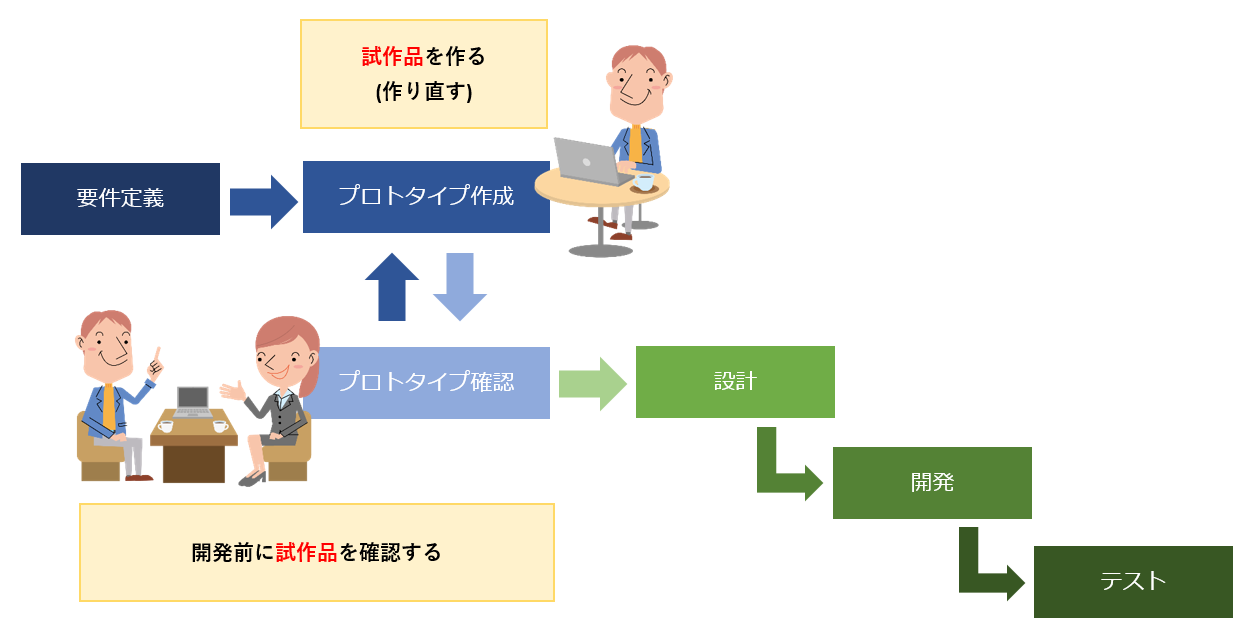

プロトタイプは試作品を作り発注者のレビューを受けて修正する開発手法。

Web制作系やゲーム系企業で多く用いられている開発手法。

向いているのは以下の場合となる。

アジャイル開発はアプリ/システム開発を小さな単位に分け、実装とテストを繰り返しながら開発を行うもの。

アジャイル開発では技術選定やアーキテクチャ設計は初めの計画で行うと良い。 機能要件を洗いざらい書きだした後はマイルストーン(開発サイクル)ごとに実装する。

チーム単位で開発を行う手法。

メンバー各自の役割を決めるが、明確なタスクや工程の振り分けは行われない。 メンバー自身がそれぞれ計画を立て進めるため、メンバー全員で責任を共有する。

スクラムマスター(リーダ)が内部の調整やインシデント管理を行い、他メンバーにもそれぞれ役割(ロール)を設定して開発する。

チーム主体の開発手法のため、コミュニケーションが重視となる。 メンバーのスキルをそれぞれが把握することにより、臨機応変かつ効率的な開発を実現可能。

要件や仕様の変更に対して柔軟に対応するための手法。

エンジニアがペアを組み、コーディングをお互いにサポートしながら作業を行うペアプログラミングが基本となる。 エラーや仕様変更に対応しやすい点が強み。 エンジニアのスキルに依存しやすい手法であるため、未熟なエンジニアの場合、開発の効率が大きく低下してしまう場合がある。

ユーザーの目線から価値のある機能を選定し、その機能を中心に開発する手法。

発注側(システムのクライアント)にヒアリングを行い、必要な機能を適切な計画で開発する。 また、機能ごとにチームを編成して開発を行う。

価値が高い機能を実装しやすい手法だが、計画段階から発注側との入念なコミュニケーションが必要となる。

ドメインモデルをもとにコミュニケーションを取りコードを書いて開発していく手法。

以下の原則を守るように進める。

ドメインモデル : アプリケーションが対象とする業務領域

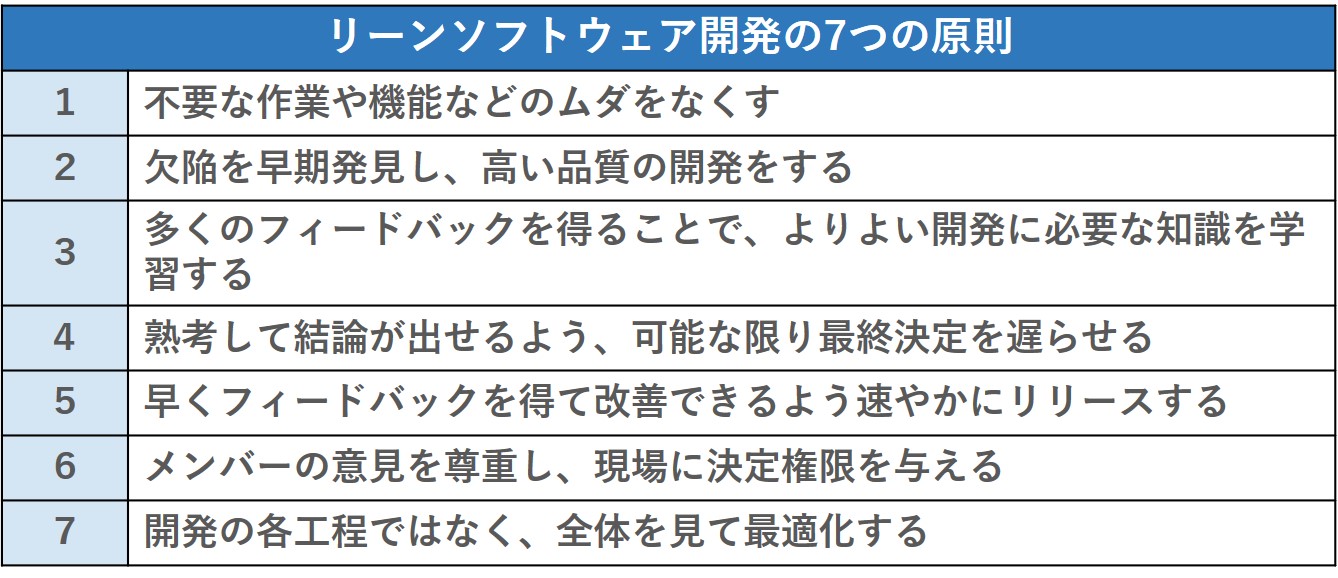

無駄を省いて品質の高い開発を行うことを重視する。

名前はリーン生産方式に由来。 以下の7つの原則に当てはまるもの。

継続的な仕様変化に適応することを重視する。 複雑なシステムや状況変化の激しい場合に適した開発哲学。

Gitは分散型のバージョン管理システムの1つ。

ファイルのバージョン管理が簡単にできるツールといえる。

また以下のような特徴がGitにはある。

リポジトリとは、ファイルやディレクトリを入れて保存しておく貯蔵庫のこと。 Gitにおけるリポジトリは以下の2種類に分かれている。

2種類のリポジトリに分けることで、普段の作業はそれぞれのユーザーが手元のローカルリポジトリで行い、作業内容を共有するときにリモートリポジトリで公開するという使い方になる。 リモートリポジトリを介して他のユーザーの作業内容を把握することも可能。

コミットは、ファイルやディレクトリの編集作業をローカルリポジトリに記録するために必要な操作のこと。 コミットを実行するとファイルを編集した日時を記録したファイルが生成される。 コミットを実行するごとにファイルが生成され、時系列順にならんで格納されるので、ファイルを編集した履歴やその内容を確認することができる。

プッシュとは、ローカルリポジトリにあるファイルをリモートリポジトリに送信して保存する機能。 共有リポジトリへの反映が行われるため、アップロードともいえる。

クローンと異なるのはローカルリポジトリとの差分のみをダウンロードして更新する点

プルとは、共有されているリモートリポジトリに保存されているファイルの内、ローカルリポジトリ(あなたのローカル環境)に無いファイルや他のユーザーが更新したファイルのみをダウンロードする機能。 ようするにリモートリポジトリの内容を同期させるとも言える。

クローンとは、ダウンロードに近いものもの。 複数人で共有しているファイル(リモートリポジトリ)をまるごと自分のローカル環境(ローカルリポジトリ)に保存する機能。 まったく新規で開発の共有を始める場合に最初に行う作業といえる。

ブランチとは、ファイルの編集履歴を分岐させて記録していく機能のこと。 WEBサービスやソフトウェアの開発において、バグの修正や、機能の追加などのファイル編集作業は複数のユーザーが同時に行うことも少なくない。 並行して同時に行われる作業を正確に管理するためにGitにはブランチという機能が用意されています。これがGitのバージョン管理を効率的にし、間違いを減らすためにもっとも活かされている機能ともいえる。

例としてマスターブランチであるメインのブランチと、そこから分岐してバグの修正や、機能の追加を行っているブランチを記すと以下のようになる。

複数のブランチを一つにまとめて、完成形に近づけることをマージと呼ぶ。 ブランチの図で言うとバグの修正や、機能の追加を行ったブランチがマスターブランチに統合されている部分のこと。

リモートリポジトリからファイルの最新情報を取得してくる操作のこと。共有されているファイル(リモートリポジトリ)の更新を確認したり、複数人の作業の擦り合わせのために使う機能といえる。

Git BashまたはターミナルへのGitHubのアカウントの登録は以下のコマンドで行う。

git config --global user.name GitHub登録ユーザ名

git config --global user.email Github登録メールアドレス

GitHub登録ユーザ名とGithub登録メールアドレスは各自用意したものを代入してください。 またGitBashやターミナルへGitHubへのユーザ情報を登録できたかどうかの確認は以下のコマンドで行う。

git config --list

Git管理したいフォルダに「cdコマンド」で移動する。 その後、リポジトリの新規作成は以下コマンドで行う。 これを行うことでローカルリポジトリが作成できる。 .gitファイルが作成される。

git init

ステージングエリアへのファイル追加は以下のコマンドで行う。

git addコマンドでは内容を変更したファイルをステージングエリアに追加します

git add ファイル名

git add .

git commit -m "コメント"コマンドでローカルリポジトリへコミットを行います。

git commit -m "コメント1行目(概要)" -m "" -m "コメント3行目(詳細/理由)"

または

git commit -F- << EOM

>

>

>EOM

一般的な概要のコメント(英語)

詳細に管理したい場合のコメント(英語)

ブランチの作成は以下のコマンドで行います。(ブランチ名なしで現在のブランチを確認可能)

git branch ブランチ名

ブランチの移動は以下コマンドで行います。

git checkout ブランチ名

git switch ブランチ名

git checkoutに-bを付けるとブランチ作成と切り替えをまとめて実行可能。

git status

git log

| オプション | 詳細 |

|---|---|

| –oneline | 1行での表示 |

| -p ファイル名 | ファイル差分の表示 |

| -n 数字 | 表示数の制限表示 |

ファイル削除後に以下のコマンドを実行

git rm ファイル名

オプション-rをつけると完全削除

git diff

git addをする前の状態で戻す場合

git checkout .

git checkout ファイル名

git addをした後の状態で戻す場合

git reset --hard HEAD

git commitをした後に戻す場合(直前にcommitしたものも取り消す)

git reset --hard HEAD~

特定のファイルのみのバージョンを戻す場合

git checkout コミットID ファイル名

git logでCommit履歴を確認しコミットIDを取得git checkout <ID>を行うことでIDのCommitバージョンに戻せるなお、特定のファイルのみバージョン戻す場合は2.1.9項目を参照。

戻したバージョン(以前のバージョン)の編集を行い、そこから最新バージョンにする場合のcommitは以下の通り。

git commit -a -m "<summary>" -m " " -m "<discription>"

git mv フォルダ名/ 変更後のフォルダ名/

git rm --cached ファイル名

git rm -r --cached ディレクトリ名

変更したいコミットの履歴を確認、git commit --amendで最新のコミットが修正モードにする。

git log

git commit --amend

GitHubにブラウザからアクセスしてリモートリポジトリを用意する。

初期設定は以下のコマンドを実行する。

git remote add origin "GitHubURL"

以下コマンドを実行する。(ローカルリポジトリのブランチ名はこの場合はmaster)

git push -u origin master

git pull

または

git fetch origin

git merge <マージするブランチ名>

リモートリポジトリの確認は以下コマンドまたは.git/configで確認可能。

git remote -v

リモートリポジトリの変更は以下コマンドより

git remote set-url リモートレポジトリ名(masterなど) 新しいリモートリポジトリのURL

rmで完全削除

git remote rm リモートレポジトリ名

git clone リモートリポジトリのURL

| コマンド | 詳細 | オプション |

|---|---|---|

| git ls-files | Gitで管理しているファイル一覧の表示 |

.gitignoreではgitで管理したくないファイルを指定できる。 例えば以下のようなもの。

#拡張子ファイルを無視

.拡張子

#指定したファイルの除外

ファイル名

#ディレクトリ以下で除外(特定ファイルの無視)

フォルダ名/

OSのエディションには32bit/64bitがあり、それぞれ処理速度、扱えるメモリ量が異なる。

| 扱えるメモリ容量 | 扱えるHDD容量 | |

|---|---|---|

| 32bit版 | 2~4GB | 2TBまで |

| 64bit版 | 8GB~2TB | 2TB以上 |

x86はインテル(Intel)およびAMDなどのCPUアーキテクチャに関連する用語。 x86アーキテクチャは32bitプロセッサを指す。

32bitプロセッサは、32bitのデータ幅を持ち、通常、32bitの命令を処理する。

x64は64bitプロセッサアーキテクチャを指す。 x86の拡張バージョンであり、インテルおよびAMDの64bitプロセッサに関連する。

64bitプロセッサは、64bitのデータ幅とアドレッシングをサポートし、大容量のメモリと高性能処理を可能にする。

ARM(Advanced RISC Machines)は、ARMホールディングスが開発した低電力のRISC(Reduced Instruction Set Computer)アーキテクチャ。 arm64で64bit、arm32で32bitの動作となる。

コンピュータプログラムの実行環境などが備える機能の1つであり、実行中のプログラムが占有していたメモリ領域のうち不要になったものを自動的に解放し、空き領域として再利用できるようにするもののことを言う。

あるコードブロック内で定義された関数などが、そのブロックをスコープとする変数などを参照できること。

また、そのような機能を利用してブロック内部で定義された関数のこと。

複数の引数をとる関数を、1引数関数の連続した呼び出しに置き換えること.

JavaScriptの例

function greet (name, age) {

console.log('My name is ' + name + '. I am ' + age + ' years old.');

}

greet('taro', 27); // 引数を2つ渡す

// ↓↓↓

function greet (name) {

return function (age) {

console.log('My name is ' + name + '. I am ' + age + ' years old.');

}

}

greet('taro')(27); // 引数の渡し方が変わる

関数を引数や戻り値とする関数。

デコレータは関数やクラスの前後に特定の処理を追加できる機能。

コンピュータプログラムの中で特定の機能や処理をひとまとまりの集合として定義し、他の箇所から呼び出して実行できるようにしたもの。

WebAssemblyは仮想マシン上で動作するバイナリ形式の命令のこと。 WebAssemblyには2つのフォーマットがあり、「Binary Format(WASM)」と「Teaxt Format(WAT)」がある。

公式ドキュメント:https://webassembly.org/getting-started/developers-guide/

WebAssemblyはCやC++、Rust、Goなどの様々な言語から上記のWebAssemblyの命令形式へコンパイルして利用する。

WebAssemblyを用いることにより得られるメリットは以下の3つ。

WebAssemblyが適用できる場面(ユースケース)としては負荷の大きな処理をブラウザで実装したいときに役に立つ。

Qiitaの解説記事:https://qiita.com/t_katsumura/items/ff379aaaba6931aad1c4

処理系がJVM(Java仮想マシン)上で動作する言語の総称。 OS環境に実行が依存しない特徴がある。

Scala, Kotlinなどがある。

音声マークアップ言語。

ファイルやデータのバージョンを管理する仕組みやツール。

リビジョン管理システムとも呼ばれる。

集中型と分散型の2種類がある。

集中型バージョン管理ツールで1つのリポジトリのみを使用する。

リポジトリへの反映にはリポジトリと端末がネットワークで繋がっている必要があり、繋がっていなければファイルの変更履歴をリポジトリに反映することができない。

代表的な集中型のバージョン管理ツールにはSVNやCVSがある。

分散型バージョン管理ツールは各ローカル環境にリポジトリの複製を作成し、ローカルごとにバージョン管理を行える特徴がある。

ローカルごとにバージョン管理を行い、そのあとで中心のリポジトリとバージョン管理の情報を共有する。

代表的な分散型のバージョン管理ツールにはGitがある。

後で使うと設計した機能は後から使わないという原則。

重複管理を避けて1か所で管理するというルール。

複雑にせず単純にするという原則。

WordPressやEC-CUBE、Drupalなどの従来のCMS。

ヘッドレスCMSはコンテンツ管理機能に特化したCMS。

ヘッドレスCMSと従来のCMSは、管理機能であるバックエンドのみか、表示機能であるフロントエンド・バックエンド機能を同時に持つかに違いがある。

ヘッドレスCMSでは管理機能のみになるため、別に表示画面の用意と専門知識が必要となっている。その分表示画面の自由度が高まり、APIの受け取り先が格段に増えることから、さまざまなデバイス・チャネルに対応が可能と言える。

具体的なサービスにはStrapi、microCMS、GraphCMSなどがある。

SPA(Single Page Application)は単一のWebページで構成するアプリケーション。

ページ遷移を行わずにページやコンテンツの切り替えが可能なのが特徴。

言い換えると、他のページへ移動せずにコンテンツの切り替えができる技術。

具体的にはユーザーがひとつのサービスを通じて得られる体験であるUXの向上に効果があり、ブラウザの挙動に縛られることがないUIの実現が可能となっている。

SPAの開発はJavaScriptにより実現される。

またOSSで提供されているSPAを構築可能なフレームワークは以下のようなものがある.

MPA(Multiple Page Application)は複数のページで構成されるアプリケーションです。

HTTP GETが来たら、リクエストに応じたHTMLを1つ1つ組み上げてブラウザに返すオーソドックスで昔ながらの特徴となっている。

Railsやlaravelなどのサーバサイドフレームワークを公式ドキュメント通り作るとこの設計になる。

またWordPressなどのCMSもMPA構成となっている。

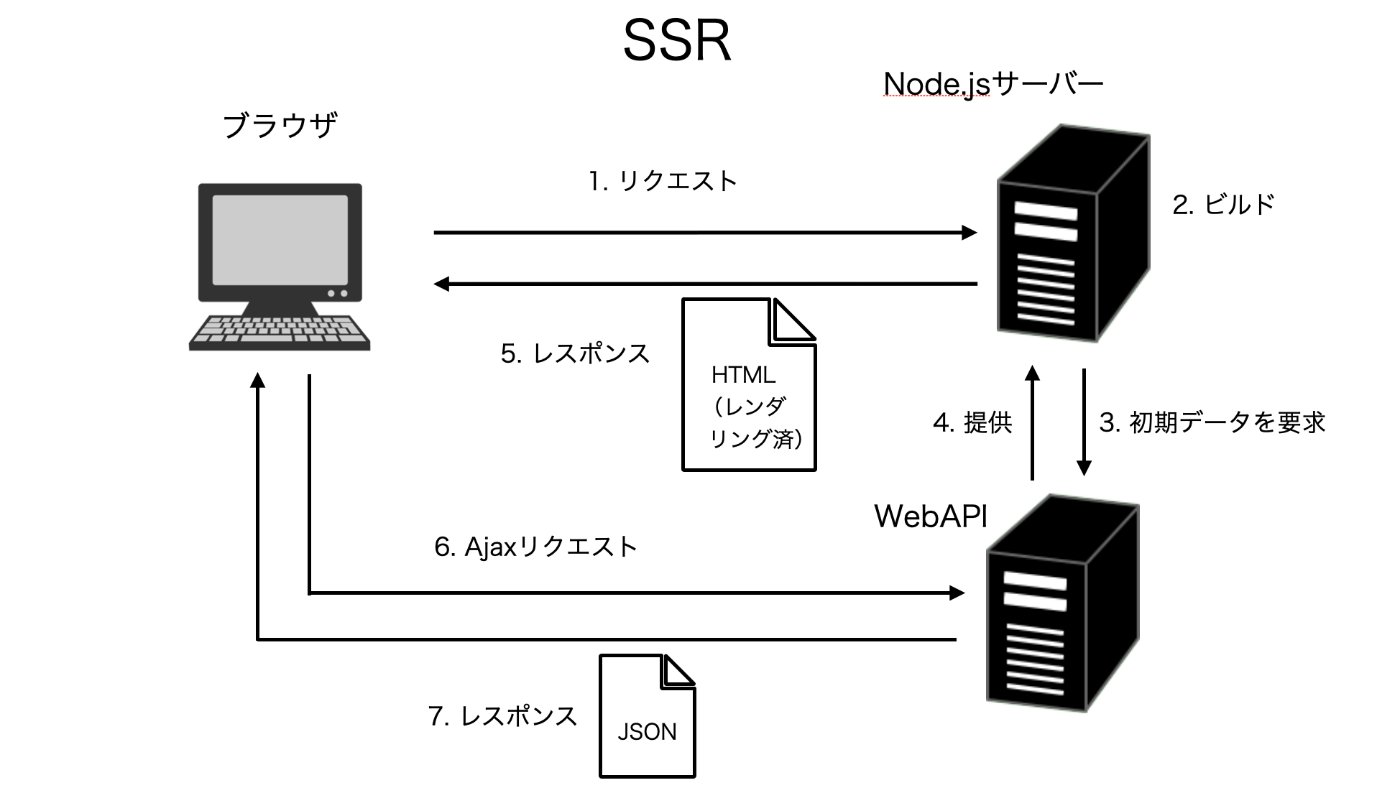

SSR(Server Side Rendering)はページ遷移のたびサーバーにリクエストが走り、そのままサーバー側でAPIと連携をしてレンダリングが行われ、生成されたHTMLをブラウザに返すアーキテクチャのこと。

サーバー側でレンダリングが行われる特徴がある。

サーバーサイドレンダリング(SSR)は、その名の通りサーバー側でアプリケーションの HTML を生成しレスポンスとして返すことを言う。 一般的に利用されている MPA(Multiple Page Application)では言うまでもなく行われていることなので、SSR というワードは自ずと SPA(Single Page Application)を構築する際のオプション機能を指すことが多い。

SSRのメリットを整理すると、まず一番に挙がるのはレンダリングをサーバー側で行えるので、通常のSPAと比べて初回読み込みに時間がかからないということである。 厄介なレンダリング処理をサーバー側で行えるので、ブラウザの負担が減り、すなわちブラウザのスペックの高くない機器(スマホなど)でも安定した表示速度を保つことが可能となっている。

CSR(Client Side Rendering)は、クライアント側のJavaScriptを使用し直接ブラウザでページをレンダリングすることを言う。

大きいアプリケーションの場合クライアントで処理するJavascriptの量も増える(クライアントで処理する情報量が増加する)。

SEO的には弱い。

SSG(Static Site Generation)はビルド時に、サーバー側で、APIからのデータ取得とそれに伴ったHTMLの構築を終わらせておき、ユーザーからリクエストされた際にこの事前につくっておいたHTMLを渡すアーキテクチャ。

Next.jsやNuxt.jsなどを利用することで構築できる。

SEO対策が可能。

Cookieは簡単に言うとサイト訪問者のユーザ情報をブラウザに一時保存(キャッシュ)する仕組み。

ファストパーティCookieとサードパーティCookieの2種類がある。

通常のログインに関する情報やショッピングカートの中身などの1つのサイト用のCookie。

サードパーティクッキーは訪れたサイト以外のドメインから(第三者)から発行されたクッキーであり、ドメインを横断したトラッキングができるのでWEB広告で広く活用されている。

Googleにより、2024年に廃止が決定された。 個人情報保護の観点からクッキーへの規制を強める動きがあるため廃止される可能性が高い。

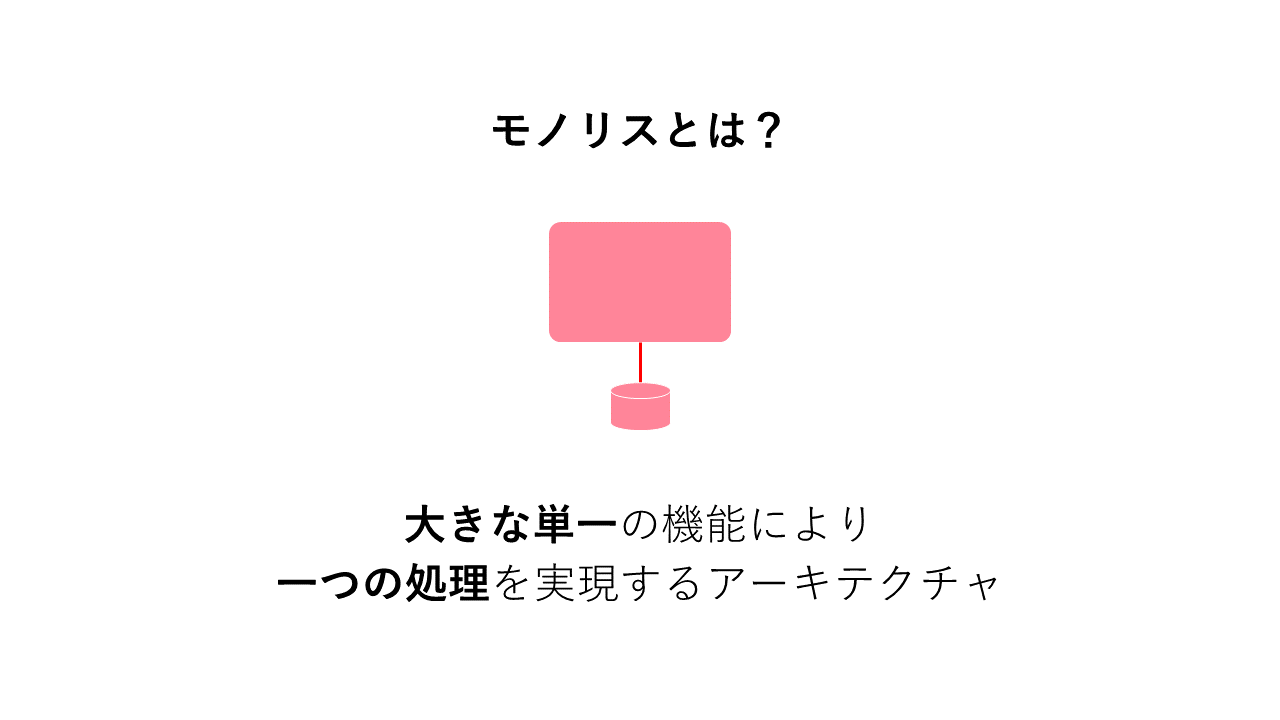

モノリスアーキテクチャは1つのサービスや機能で構築される従来型のアーキテクチャである。

マイクロサービスアーキテクチャは複数のサービスや機能を疎結合させて構築されるアーキテクチャ。

メリットとしてはマイクロサービスのアーキテクチャでは、大規模で複雑なアプリケーションを提供する際のスピードと信頼性が向上することが上げられる。

マイクロサービスをWeb系システムで組むための関連技術としては、Go言語やKubernetesなどが注目されている。

サーバーレスアーキテクチャーは常時稼働する物理サーバーや仮想化基盤上の仮想マシンを極力使わずにアプリを構築するアーキテクチャーのこと。

具体的にはクラウドであるIaaSやPaaSの登場によりシステム開発側がサーバを意識する必要がなくなったことから登場した概念といえる。

AWSで言うと、ECSやEKS基盤、Amplifyなどで構成されるようなアプリケーションはサーバレスアーキテクチャと言える。

NoSQL(Not Only SQL)は非リレーショナルデータベース(RDB)なデータベースの総称のこと。 近年RDBでは対応できないケースが増えてきたことから、昨今ではNoSQLが注目されている。

特徴としてはNoSQLでは音声や画像など、Excelのセルに入らないデータも扱える。 速度を優先する構造であるためビッグデータなど大量データの処理に向くことも注目を集める大きな要因である。

NoSQLは4種類に分類される。

NoSQLが適するケースは以下の通り。

ORM(Object-Relational Mapping)はオブジェクトと関係(RDB)とのマッピングを行うもの。 内部的にはORMがSQLをラッピングした構成となっている。

ORMを使うとSQLを直接書くことなく、オブジェクトのメソッドでDB操作ができると言う特徴がある。

フレームワークごとのORMは以下の通り。

| 言語 | ORM | 説明 |

|---|---|---|

| Ruby | ActiveRecord | RailsのORM |

| Python | Django ORM | DjangoのORM |

| Node.js | Prisma, TypeORM |

RPC(遠隔手続き呼出し)はコンピュータで動作するソフトウェアから、通信回線やコンピュータネットワークを通じて別のコンピュータ上で動作するための規格であり、互いに互換性がない場合があることからプロトコルというほどの堅い規約というよりも分類である。

有名どころ: XML-RPC, JSON-RPC, tRPC, gRPC

簡単に言うと、server側で定義したInterfaceをそのままclient側で取り込んで繋ぎ込みができるもの。

Node.js(Type Script)向きのRPC実装。

公式ドキュメント:https://trpc.io/

関連するパッケージyarn add @trpc/server zod

Googleが開発したRPC実装。 マイクロサービスアーキテクチャと相性が良い。

公式ドキュメント:https://grpc.io/

言語に依存しない標準の RESTful API へのインターフェイス仕様。 関連するものにswaggerがある。

API設計が巨大化したときに使える。

swagger: Open API Specific を記述するための、OSSのツール https://swagger.io/docs/specification/about/

テストや静的コード解析などの作業を自動化し、継続的に実行する手法。

各環境へのデプロイ作業を自動化し継続的に実行する手法。

CIとCDを合わせたもの。 以下のことを実行できる。

代表的なCI/CDツールにはCircleCI、GitHub Actions、PipeCDなどがある。

CDN(コンテンツデリバリネットワーク)はユーザーになるべく近い場所でコンテンツを配信することにより、高速かつ信頼性の高いサービス提供するというもの。

CDNは分散されたキャッシュサーバー群によるネットワークとも言うことができる。 具体的にはWebアプリケーションで表示する画像や文章を世界中のサーバにキャッシュすることで実現する。

また以下の問題を解決できる。

代表的なCDNを提供するサービスにはCloudFlareやAWSのCloudFront、Akanamiなどがある。

シングルサインオン(Single Sign-On)は「シングル 」と「サインオン」を組み合わせたもの。

「1度システム利用開始のユーザー認証 (ログイン) を行うと複数のシステムを利用開始する際に、都度認証を行う必要がない仕組み」や「1度の認証で、以後その認証に紐づけられている複数のシステムやアプリ・サービスにも、追加の認証なしで利用できる製品・システム・ツール」を指す。

ハニーポットは、不正な攻撃者の行動・手法などを観察/分析する受動的な目的で設置される罠システム。

ハニーポットには以下のような種類がある。

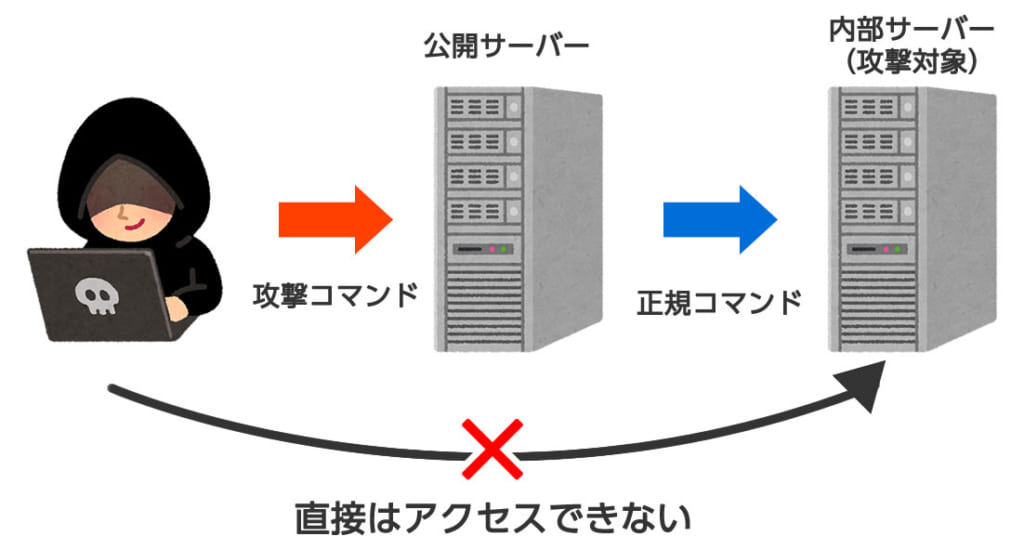

ピボッティングは侵入したマシンをルータとして利用して他のネットワークにアクセスする技法のことをいう。

ピボッティングでは攻撃者側から直接アク セスできないネットワークに対し侵入したマシンを足掛かりにアクセスすることを可能にする。

SIEM(Security Information and Event Management:セキュリティ情報イベント管理)はシステムを構成する機器から自動的にログを収集・分析したり、異常時に通知したりできるソリューション。

具体的にファイアウォールやIDS/IPS、プロキシーなどから出力されるログやデータを一元的に集約し、それらのデータを組み合わせて相関分析を行うことで、ネットワークの監視やサイバー攻撃やマルウェア感染などのインシデントを検知することを目的とした仕組み。

C&Cサーバは外部から侵入して乗っ取ったコンピュータを利用したサイバー攻撃を行う際に踏み台のコンピュータを制御したり命令を出したりする役割を担うサーバのこと。

主に防弾ホスティング上で展開される。

UTM(Unified Threat Management)は統合脅威管理とも呼ばれる1つのハードウェアに複数の異なるセキュリティ機能を統合し、ハッキングやコンピュータウイルスなどの脅威から、ネットワークを包括的かつ効率的に保護する手法のこと。

UTM機器は、ファイアウォール、IDS/IPS、アンチスパム、Webフィルタリング、アンチウイルス、アプリケーション制御などでネットワーク全体を保護する。 UTMはファイヤーウォールと異なり、ファイアウォールや複数の脅威検知機能を組み合わせ、ネットワークを包括的に防御する。

RFC 6797で定義されるWebサイトがWebブラウザーにHTTPSでのアクセスを指示することで中間者攻撃を防止するための技術のこと。

SOC(Security Operation Center)はシステム・ネットワークの状態を監視し、サイバー攻撃の検知や分析・対策を行うことで企業の情報資産を守るための組織のこと。 セキュリティ専門の部署またはサービスとして、24時間365日体制で以下のような対応を行う。

CSIRT(Computer Security Incident Response Team)はセキュリティインシデントが発生した場合に対応する組織のこと。

インシデントが発生した際に行う対応は以下の通り。

セキュリティインシデントが発生していない際に行う対応は以下の通り。

IoC(Indicator of Compromise)はセキュリティ侵害インジケータなどとも呼ばれる、攻撃発生やどのようなツールが使われたかなどを明らかにする手掛かりとなる情報のこと。

IoCで掲載される情報には以下のようなものがある。

SCAPは脆弱性管理・測定・評価を自動化するための基準のこと。 代表的なものにはCVSSやCVEなどがある。

NAPT(PAT)と同じ意味。

詳しくはコチラ

ポートフォワーディングはインターネットから特定のポート番号宛に通信が届いたときにあらかじめ設定しておいたLAN側の機器にパケットを転送する機能のこと。静的IPマスカレードとも呼ばれる。

この設定は外部からの通信を内部で処理するのに必須の設定と言える。

DDNSはIPアドレスが変更されたときに DNSレコードを自動的に更新できるサービスのこと。

VPNを実現するための機能。

PPTPパススルはPPTP(Point-to-Point トンネリング プロトコル)によるVPN接続を許可する機能。

IPsecパススルーはNAT機器配下にあるIPsec端末が、NAT機器の先にあるIPsec端末とIPsec通信ができるようにするための機能。

PPPoEパススルはLAN・WANインターフェース間でPPPoEパケットを転送することにより、LAN側インターフェース配下の端末が直接PPPoE接続できるようにするための機能。

透過型プロキシはクライアントにプロキシの設定をしていない状態でもプロキシサーバ経由によるWebアクセスをさせる方法。

Squidなどで実現可能

PBRはルーティングテーブルに従ってパケットを転送するのではなく,管理者が設定した「送信元アドレス、プロトコル、ポート番号、パケットサイズ、入力I/F」の情報に基づきルーティングを行える技術のこと。

データベースはある特定の条件に当てはまる「データ」を複数集めて、後で使いやすい形に整理した情報のかたまりのことを表のようなものを指す。

特にコンピュータ上で管理するデータをデータベースと呼ぶことが多いが、紙の上で管理する「電話帳」や「住所録」なども、立派なデータベースである。

また、コンピュータ上でデータベースを管理するシステム(DBMS:Database Management System)のことや、そのシステム上で扱うデータ群のことを、単に「データベース」と呼ぶ場合もある。

データベースを使ってデータを管理するメリットには、次のようなものが挙げられる。

DBMSはDBを管理するためのシステム。

RDBMS(関係データベース管理システム)は様々な会社が提供しており、有料のものには以下のようなものがある。

有名どころのRDB。

RDB(リレーショナルデータベース)は表の形でデータを管理するデータベース。 以下の要素で構成される。

| 種類 | 説明 |

|---|---|

| 表(テーブル) | 複数のデータを収容する場所 |

| 行(レコード) | 1件分のデータを表す |

| 列(フィールド) | データを構成する項目を表す |

RDBの例

SQLとはデータベースを操作するための言語。 DBMS上でデータの追加や削除、並べ替えなどを行うようコンピュータに命令することができる。

基本的に1行ずつ入力して確定し、直ちに実行される。複数のSQLを組み合わせて大きな一つの塊のSQLとして実行することもできるが、通常のプログラミング言語のように一連の操作をまとめてセットすることのできる「ストアドプロシージャ」という機能のあるDBMSもある。

ストアドプロシージャはDBMSにSQL文を1つのプログラムにまとめ保存しておくことを指す。 一連の処理が実行される。

また、メリットは以下の通り。

NoSQLはNot only SQLの略で、SQLに限定されることなく非定型な構造を持つデータを柔軟に管理することができるもの。 NoSQLはデータモデルによって、「キー・バリュー型」「カラムストア型」「グラフ型」「ドキュメント型」の4つに大きく分けられる。

ORM(Object-Relational Mapping)ことオブジェクト関係マッピングはオブジェクトと関係(RDB)とのマッピングを行うもの。

ORMを使うとSQLを直接書くことなく、オブジェクトのメソッドでDB操作ができると言う特徴がある。

テーブルをつくる時、どんなデータを入れるか構造を指定する。カラム型には以下のようなものがある。

ここではMySQLの場合の例を記載する。

UNSIGNED を指定すると正の数しか格納できなくなる。(UNSIGNEDでデータ範囲:0~2n)

| 名称 | 型 | 概要 |

|---|---|---|

| TINYINT | 整数型 | -128 ~ 127 |

| SMALLINT | 整数型 | -32768 〜 32767 |

| MEDIUMINT | 整数型 | -8388608 〜 8388607 |

| INT、INTEGER | 整数型 | -2147483648 〜 2147483647 |

| BIGINT | 真数型 | -9223372036854775808 〜 9223372036854775807 |

| BOOL、BOOLEAN | Boolean型 | TINYINT(1) で指定した場合と同じ。true と false の2択を保存したいときに使うことが多い。 |

| BIT | BIT型 | 111 や 10000000 といったビットフィールド値を格納するのに使う。ビット値を指定するには、b'111’ や b'10000000’ のように指定する。 |

| DECIMAL、DEC、NUMERIC | 小数点型 | 誤差のない正確な小数を格納できる。 |

| FLOAT | 小数点型 | おおよそ小数第7位まで正確な小数を格納できる。 |

| DOUBLE | 小数点型 | おおよそ小数第15位まで正確な小数を格納できる。 |

| 型 | 用途 | フォーマット |

|---|---|---|

| DATE | 日付 | ‘年-月-日’(例: ‘2020-01-01’) |

| DATETIME | 日付と時間 | ‘年-月-日 時:分:秒’(例: ‘2020-01-01 12:15:03’) |

| TIMESTAMP | タイムスタンプ | ‘年-月-日 時:分:秒’(例: ‘2020-01-01 12:15:03’)) |

| TIME | 時間 | ‘時:分:秒’(例: ‘12:15:03’) |

| YEAR | 年 | 年(例: 2020) |

日付や時間を扱う型のカラムに値を挿入する場合、以下のような基本フォーマット以外の形も使える。

文字列を扱う型は以下の種類があり、それぞれ用途が違いがある。

| 型 | 用途 |

|---|---|

| CHAR | 固定長文字列を格納。CHAR(10) のようにして格納できる文字数(0〜255・デフォルトは1)を指定できる。 |

| VARCHAR | 可変長文字列を格納。VARCHAR(10) のようにして格納できるバイト数(0〜65,535)を指定できる。 |

| BINARY | 固定長バイナリバイト文字列を格納。BINARY(10) のようにして格納できる文字数(0〜255・デフォルトは1)を指定できる。 |

| VARBINARY | 可変長バイナリバイト文字列を格納。VARBINARY(10) のようにして格納できるバイト数(0〜65,535)を指定できる。 |

| TINYBLOB | バイナリデータを格納。最大長は 255 (2^8 − 1) バイト。 |

| BLOB | バイナリデータを格納。最大長は 65,535 (216 − 1) バイト。BLOB(10) のようにして格納できるバイト数を指定できる。 |

| MEDIUMBLOB | バイナリデータを格納。最大長は 16,777,215 (2^24 − 1) バイト。 |

| LONGBLOB | バイナリデータを格納。最大長は 4,294,967,295 または 4G バイト (2^32 − 1) バイト。 |

| TEXT | 文字列を格納。最大長は 65,535 (216 − 1) 文字。TEXT(10) のようにして格納できる文字数を指定できる。 |

関係データベースにおいて蓄積データの重複や矛盾が発生しないように最適化するのが一般的。 同じ内容を表のあちらこちらに書かないように表を分割するなどすることは正規化と呼ばれる。

非正規形(正規化を行っていない元の形の表)を何回か正規化を行い最適化行う。

| 正規化 | 説明 |

|---|---|

| 非正規形 | 正規化されていない繰り返し部分を持つ表 |

| 第1正規形 | 繰り返し部分を分離させ独立したレコードを持つ表 |

| 第2正規形 | 部分関数従属しているところを切り出した表 |

| 第3正規形 | 主キー以外の列に関数従属している列を切り出した表 |

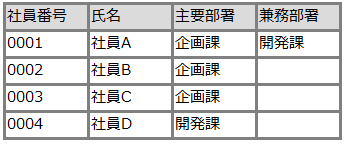

非正規型の表は繰り返し部分を持ち、関係データベースで扱えない表の形である。

非正規形の表から繰り返し部分を取り除いたものは第1正規形となる。 また表の形は2次元の表となる。

第1正規形の表から部分関数従属している列を分離した表が第2正規形の表である。

第2正規形の表から主キー以外の列に関数従属している列を分離した表が第3正規形の表である。

関係演算は表の中から特定の行や列を取り出したり、表と表をくっつけ新しい表を作り出したりする演算のことである。 選択、射影、結合などがある。

このような演算を行い仮想的に作る一時的な表はビュー表と呼ばれる。

スキーマは「概念、要旨」という意味を持ち、データベース構造や使用の定義をするものである。 標準使用されているスキーマにはANSI/X3/SPARC規格は3層スキーマ構造をとり、外部スキーマ、概念スキーマ、内部スキーマという3層に定義を分けることでデータの独立性を高める。

データベースの表には行を識別できるようにキーとなる情報が含まれており、それは主キーと呼ばれる。また表同士を関連付けするときの主キーは外部キーと呼ばれる。

また複数列を組み合わせて主キーにしたものは複合キーと呼ばれる。

トランザクション管理と排他処理は複数人がデータベースにアクセスし同時変更などをした際にデータ内容に不整合が生じる問題からデータベースを守る処理。

データベースにおいてトランザクションは一連の複数の処理をひとまとめにしたもののことを指す。 具体的にはデータの整合性を保つための概念と言える。

トランザクションが必要なケースは以下のようなものがある。

排他制御は処理中のデータをロックし他の人が読み書きできないようにする機能である。 ロックする方法には共有ロックと専有ロックがある。

また、デットロックと呼ばれる現象がロック機能を使いすぎると起こる場合がある。

DBMSではトランザクション処理に対して4つの特性(ACID特性)が必要とされる。

データベースは定期的にバックアップを作ったり、更新前後の状態をジャーナルファイルに記録したりし障害の発生に備える。 バックアップ後の更新はジャーナルと呼ばれるログファイルに更新前の状態と更新後の状態を逐一記録しデータベースの更新履歴を管理するようにする。

障害が発生した際にはこれらのファイルを用いてロールバックやロールフォワードなどの障害回復処理を行い、元の状態に復旧する。

データベースでは更新処理をトランザクション単位で管理しる。 トランザクションは一連の処理が問題なく完了できたときに、最後にその更新を確定することでデータベースへ更新内容を反映させる。これはコミットと呼ばれる。 またトランザクション処理中に障害が発生し更新に失敗した場合、データベース更新前の状態を更新前ジャーナルから取得しデータベースをトランザクション処理直前の状態に戻す。この処理はロールバックと呼ばれる。

分散データベースシステムは物理的に分かれている複数のデータベースを見かけ上1つのデータベースとして扱えるようにしたシステムのこと。

これはトランザクション処理が各サイトにわたり行われるので、全体の同期をとりコミット、ロールバックを取らないと、データの整合性が取れなくなる恐れがある。 そのため全サイトに問い合わせを行い、その結果を見てコミット、ロールバックを行う。この処理は2相コミットと呼ばれる。

データベース自体が突然障害に見舞われた場合、バックアップ以降の更新ジャーナルから更新情報を取得し、データベースを障害発生直前の状態に復旧させる一連の処理がある。

この処理はロールフォワードと呼ばれる。

一部のみの記載。

| 名称 | 種類 | ホスト元 |

|---|---|---|

| Amazon Aurora | RDBMS | AWS |

| Cloud SQL | RDBMS | GCP |

| Azure SQL Database | RDBMS | Azure |

| Amazon Aurora | NoSQL | AWS |

| Cloud Bigtable | NoSQL | GCP |

サーバレスDBではサーバ管理を考える必要がないため、開発者はプログラムの開発に集中できる。

| 名称 | 種類 | ホスト元 |

|---|---|---|

| AWS Lambda(NoSQL) | - | AWS |

| Amazon Aurora Serverless | - | AWS |

| PlanetScale | RDB |

SQL(Structured Query Language)とはデータベースを操作するための言語。

DBMS上でデータの追加や削除、並べ替えなどを行うようコンピュータに命令することができる。

基本的に1行ずつ入力して確定し、直ちに実行される。複数のSQLを組み合わせて大きな一つの塊のSQLとして実行することもできるが、通常のプログラミング言語のように一連の操作をまとめてセットすることのできる「ストアドプロシージャ」という機能のあるDBMSもある。

DBMSにSQL文を1つのプログラムにまとめ保存しておくことはストアドプロシージャと呼ばれる。

一連の処理が実行される。

また、メリットは以下の通り。

標準SQL規格では大きく以下の3つが定義されている。

| 命令 | 説明 | 文法 |

|---|---|---|

| INSERT | データを追加する | INSERT INTO テーブル名 (カラム名1, カラム名2, …) VALUES (値1, 値2, …); |

| SELECT | データを参照する | SELECT カラム名1, カラム名2, … FROM テーブル名 [WHERE 絞込条件]; |

| UPDATE | データを更新する | UPDATE テーブル名 SET カラム名1=値1 [, カラム名2=値2 …] [WHERE 絞込条件]; |

| DELETE | データを削除する | DELETE FROM テーブル名 [WHERE 絞込条件]; |

操作例を用いて解説。

操作例のテーブル

membersテーブル

| id | name | sex | birthday |

|---|---|---|---|

| 1 | tarou | male | 1999-11-30 |

| 2 | hanako | female | 1993-01-14 |

INSERT はテーブルにレコードを追加するSQL文。

INSERT INTO members (name,sex,birth_day)

VALUES ('tarou', 'male', '1992-11-30');

INSERT INTO members (name,sex,birth_day)

VALUES ('hanako', 'femal','1993-01-14');

SELECT * FROM members; -- 全件検索

全ての列は要らない時はカラム名で絞込をしよう。

SELECT name FROM members; -- 全件検索(名前だけ見たい)

SELECT * FROM members WHERE name = 'tarou'; -- 名前が"tarou"のレコードを検索

--membersのレコードのnameをすべて'jirou'に更新する

UPDATE members SET name = 'jirou';

実行後のテーブル

| id | name | sex | birthday |

|---|---|---|---|

| 1 | jirou | male | 1999-11-30 |

| 2 | jirou | female | 1993-01-14 |

--membersのレコードでidが1のレコードのname,birth_dayを更新

UPDATE members SET name = 'saburo', birth_day = '2015-03-11' WHERE id = 1;

実行後のテーブル

| id | name | sex | birthday |

|---|---|---|---|

| 1 | aburo | male | 2015-03-11 |

| 2 | jirou | female | 1993-01-14 |

--idが1のレコードを削除する

DELETE FROM members WHERE id = 1;

実行後のテーブル

| id | name | sex | birthday |

|---|---|---|---|

| 2 | jirou | female | 1993-01-14 |

--membersのレコード全てを削除する

DELETE FROM members;

実行後のテーブル

| id | name | sex | birthday |

|---|

データの全体母数からWHERE句を使ってデータ集合を絞り込むために利用する。 WHERE句が使えるのはSQL4大命令のうち「SELECT」、「UPDATE」、「DELETE」。

SELECT ”取得したい情報” from "テーブル名" WHERE "絞込をしたいcolumn名" = "値";

利用できる比較演算子

| 記号 | 説明 |

|---|---|

| = | 等価演算子 |

| <=> | 安全等価演算子(NULL) |

| > | 右不等演算子 |

| >= | 以上演算子 |

| < | 左不等演算子 |

| <= | 以下演算子 |

| !=, <> | 不等価演算子 |

なおWHERE句内の比較演算はAND,ORで絞り込みが可能。

SELECT * from users WHERE age >= 20 AND age <= 30;

〇〇以上、〇〇未満の情報を取得するというケースは不等号を使っても表現することが出来るが、BETWEENを使うことでも表現することが可能。

SELECT ”取得したい情報” from "テーブル名" WHERE "絞込をしたいcolumn名" BETWEEN "最小値" AND "最大値";

BETWEEN句以降に最小値と最大値を指定する。 この時最小値と最大値の順番は重要となる。 BETWEEN句が使えるのは、整数型を代表する以上以下で表現が出来る型のみ。

部分一致で検索するときに用いる。 LIKE句で使う"%“は、ワイルドカードと読んでおり、"%ky%“としたときには、kyを含む文字列を取得することが出来る。 これを応用して、“ky%“と書いた時には、kyから始まる文字列の絞込が出来る。

SELECT ”取得したい情報” from "テーブル名" WHERE "絞込をしたいcolumn名" LIKE "%絞込をしたい文字列%";

INで指定するときには、カンマ区切りの配列で複数の条件を指定することができる。 文字列の場合にも(“foo”,“bar”,“baz”)という形で指定をすることができる。

SELECT ”取得したい情報” from "テーブル名" WHERE "絞込をしたいcolumn名" in ("指定したい情報をカンマ区切りで指定");

SELECT ”取得したい情報” from "テーブル名" WHERE "絞込をしたいcolumn名" not in ("指定したい情報をカンマ区切りで指定");

2つのテーブルが関係する場合の検索処理に用いる。

SELECT ”取得したい情報” from "テーブル名" WHERE EXISTS (SELECT "column名" FROM "判定に使うテーブル名" WHERE "テーブル名.column名" = "判定に使うテーブル名.判定に使うcolumn名");

SQLの中にSQLが書かれている形のことをサブクエリーと呼ぶ。 サブクエリーが何なのか?という説明よりも、()の中で問い合わせた結果を使って再度検索が動いているのをイメージ出来るようになるとレベルアップ出来る。

ORDER BYはソートを行ってくれる機能。

SELECT [表示要素名] FROM [テーブル名] ORDER BY [ソートする要素名] [昇順・降順の指定];

昇順・降順の指定

| 指定 | 順 |

|---|---|

| ASC | 昇順 |

| DESC | 降順 |

並び順の指定を省略した場合はASCがデフォルト。 複数のソートキーも対応している。はじめに書くほど優先でカラムが実行される。

LIMITはデータの表示件数を制限できる。

select * from テーブル名 LIMIT 取得件数;

DESCRIBEはテーブルの定義情報を確認することができる。

DESCRIBE テーブル名;

集合関数とは、SQLに備わっている演算機能。 集合関数には主に次の5つがある。

| 関数名 | 説明 |

|---|---|

| COUNT | 総数を求める |

| SUM | 総和を求める |

| MAX | 最大値を求める |

| MIN | 最小値を求める |

| AVG | 平均を求める |

SELECT COUNTはデータの件数を数える。

select count(*) from テーブル名;

sumは総和です。

select sum(カラム名) from テーブル名;

maxは最大値です。

select max(age) from users where birthplace = '大分県';

MINは最小値です。

select count(*),max(age),min(age) from users where birthplace = '大分県' and gender_id = 0;

avgは平均値です。

SELECT count(*) AS 総数,

max(age) AS 最高齢,

min(age) AS 最年少,

avg(age) AS 平均年齢

FROM users

WHERE birthplace = '大分県';

group byは「〜ごと」という処理を行う。

SELECT 関数名(カラム名1),カラム名2 FROM テーブル名 GROUP BY カラム名2;

having は集合関数の結果をもとに絞り込むことができる。

SELECT 関数名(カラム名1),カラム名2 FROM テーブル名 GROUP BY カラム名2 HAVING 関数名(カラム名1);

テーブルの結合には幾つかのパターンがある。

内部結合とは、2つのテーブルを結合しデータを取得する方法において、共通列が一致するレコード"のみ” 取得する方法が内部結合になります。

SELECT

テーブルA.カラム1,

テーブルB.カラム1,

......

FROM

テーブルA

INNER JOIN テーブルB ON テーブルA.カラム2 = テーブルB.カラム2

内部結合では、FROM句で指定したテーブルAと、結合するテーブルBをINNER JOIN句で指定する。 そして、テーブル同士の紐付け条件としてON句を利用し、共通列となるテーブルA.カラム2、テーブルB.カラム2を指定し紐付けを行う事でテーブルが結合される。

SELECT

テーブルA.カラム1,

テーブルB.カラム1,

......

FROM

テーブルA

LEFT OUTER(省略可) JOIN テーブルB ON テーブルA.カラム2 = テーブルB.カラム2

左外部結合では、FROM句で指定したテーブルAと、結合するテーブルBをLEFT JOIN句で指定する。 テーブル同士の紐付け条件は、内部結合と同様にON句を利用し、共通列となるテーブルA.カラム2、テーブルB.カラム2を指定し紐付けを行う。

SELECT

テーブルA.カラム1,

テーブルB.カラム1,

......

FROM

テーブルA

RIGHT OUTER(省略可) JOIN テーブルB ON テーブルA.カラム2 = テーブルB.カラム2

右外部結合では、左外部結合とは反対で、RIGHT JOIN句で指定したテーブルBを基に、FROM句で結合するテーブルAをで指定する。 テーブル同士の紐付け条件は、左外部結合と同様にON句を利用し、共通列となるテーブルA.カラム2、テーブルB.カラム2を指定し紐付けを行う。

SELECT

テーブルA.カラム1,

テーブルB.カラム1,

......

FROM

テーブルA

FULL OUTER(省略可) JOIN テーブルB ON テーブルA.カラム2 = テーブルB.カラム2

完全外部結合は、サンプルのSQLを見て頂くと解る通り、左外部結合と右外部結合の機能を併せ持っている。 テーブル同士の紐付け条件は、左/右外部結合と同様にON句を利用し、共通列となるテーブルA.カラム2、テーブルB.カラム2を指定し紐付けを行う。

テーブルは基本的に以下のフローで設計します。

この工程ではシステムの要件と機能を明確化します。 どんなデータを保存するのか、どういうアプリのためのデータベースなのかetc…より検討。

システムの要件と機能から必要となるデータのテーブルを大雑把に書きだします。 機能一覧より処理のシナリオに沿ってデータを洗い出します。

このステップでは概要設計で洗い出したデータテーブルに以下の仕様を追加します。

また注意としてカラム名やデータ名に予約語を用いてはいけないという暗黙の規則がある。

検索キーになりうるカラムにつける番号です。 主キーや外部キーにはつけません。

テーブルやカラムの名称の命名のルールとして基本的には以下の通りです。

_を使うPO)は略称にするデータベースの設計のためには非正規形の表の正規化を行う以外に、図の作成などを用いてデータベースの機能の設計や操作をまとめることができます。

DFDは「システムの機能」と「システムで扱うデータ」の流れを表現する図です。

DFDを作成する目的としては、

プロセスの詳細化を行うと、一度に検討するプログラム量が最小限になり、コーディング時に部分ごと集中して取り組むことができます。

システム開発において属人化を未然に防いだり影響調査のコスト圧縮のためにCRUD図という図を作成したりします。 CRUD図はSQLの4大命令に即した形で「Create」、「Read」、「Update」、「Delete」の操作がどのテーブルに対して行われているかを画面(機能やユースケース)ごとに記載する資料です。

| 省略形(意味) | SQL | 説明 |

|---|---|---|

| C(Create) | INSERT | データの追加 |

| R(Read) | SELECT | データの参照 |

| U(Update) | UPDATE | データの更新 |

| D(Delete) | DELETE | データの削除 |

例

ER図はデータベースを設計する際に利用します。