これは、このセクションの複数ページの印刷可能なビューです。 印刷するには、ここをクリックしてください.

匿名化技術基礎

1 - 1.ダークウェブの基礎

1.1. ダークウェブの概要

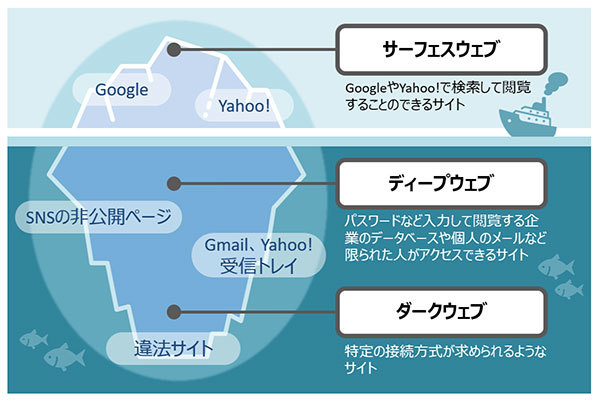

ウェブの種類を階層化すると大きく3つの階層に分かれる。

1.1.1. サーフェスウェブ

サーフェィスウェブ(表層ウェブ)は一般公開された、基本的に誰でもアクセス可能なWeb。 基本的にWeb検索エンジンの検索結果に含まれる。

1.1.2. ディープウェブ

ディープウェーブ(深層ウェブ)は一般のWeb検索エンジンで検索できない、またはアクセスできないWeb領域を指す。

言い方をすれば検索エンジンにインデックスされていない部分、または通常ブラウザで閲覧ができないWebをいう。

深層ウェブにはダークウェブやマリアナウェブが含まれる。

また広義ではアクセスに認証が必要なWebコンテンツを提供するページ、各SNSの個人チャットやグループなどもダークウェブに含まれる。

1.1.3. ダークウェブ

ダークウェブは匿名性と追跡回避を実現する技術を使用したネットワーク上のWeb領域を指す。

閲覧も一般的なChromeやMicrosoft Edge, FirefoxなどのWebブラウザーでは不可能であり、アクセス/情報の取得に専用ツールを必要とする。遺法性が高い情報や物品が取引されており、犯罪の温床ともなっている。

また匿名性と追跡回避を実現する技術/サービスの代表的なものを以下にまとめる。

| 技術/サービス | 種類 | 説明 |

|---|---|---|

| Tor | 匿名化技術 | 発信元の秘匿化を実現する匿名ネットワーク技術 |

| Torブラウザ | Webブラウザ | Torの仕組みを応用した匿名化ブラウザ |

| Anonfiles | ファイルアップローダ | 匿名性の高いファイルアップロードサービス(2023年8月に閉鎖) |

| Telegram | メッセージアプリ | 匿名性の高いメッセンジャー |

| Signal | メッセージアプリ | 秘匿性が高いメッセンジャー |

| Session | メッセージアプリ | 上記2つよりも秘匿性の高いメッセンジャー |

1.2. ダークウェブを取り巻く現状

1.2.1. ダークウェブの歴史

1990年代にアメリカ海軍研究所によって匿名化ネットワークであるトルネットワーク(現称:Tor)が開発された。

Torではユーザーの通信を暗号化してリレーすることで、ユーザーの身元を隠すことができる仕組みを提供する。

そして2002年にTorの最初のバージョンが公開された。これを機にダークウェブの発展が始まったとされる。

Tor自体は中国やイランなどWebの閲覧に制限がある国々や独裁国家の活動家たちが当局の監視をくぐり抜ける必要がある人によりその特性から使用されている。また世界中のジャーナリスト、活動家、内部告発者、諜報機関が政府の監視下から逃れるために使用しているケースもある。

1.2.2. ダークウェブの現状

ダークウェブは匿名でのアクセスが基本となるため、サーフェイスウェブでは見られないような、違法性が高いさまざまなコンテンツや物品が取引されている。児童ポルノや麻薬など多くの国々で違法とされているものだけでなくサイバー攻撃で使われるツールなどのようなものも多い。以下にその例を挙げる。

- WebサイトログインID/パスワードのリスト

- 個人情報(住所/電話番号など)のリスト

- アプリケーションのアクティベーションコード

- 不正に入手されたクレジットカード情報/偽造クレジットカード

- マルウェア製作のためのツールキット

- システムの脆弱性に関する情報

1.3. ダークウェブのリスクとセキュリティ

ダークウェブ(この場合Torネットワーク)ではサーフェスウェブよりもページに悪意のある動作をもったプログラムや動作が仕掛けられていることが多い。そのためアクセスすると情報を抜き取られたり、ウィルスに感染させられるケースも考えられる。

そのため後述するTorブラウザの設定やアクセスするページに関してしっかり調査/検討などを行う必要がある。

サイト/ファイルの調査のために役立つサイトなどを以下にいくつか記載する。

| サイト/サービス | URL | 説明 |

|---|---|---|

| VirusTotal | https://www.virustotal.com/gui/home/upload | ファイルやウェブサイトのマルウェア検査を行うウェブサイト。そのファイルやウェブサイトが「マルウェアを含むかどうか」検査できる。 |

| ANY.RUN | https://any.run/ | アップロードした検体を操作してファイルの挙動を見ることができるオンライン型のサンドボックスサービス。 |

| HybridAnalysis | https://www.hybrid-analysis.com/ | アップロードしたファイルの挙動情報などの詳細な解析結果が得られるサービス。 |

| Abuse IPDB | https://www.abuseipdb.com/ | IPを検索することで、そのIPに関する他者からの報告を確認できる。グローバルIPアドレスを調査したい場合に使用できる。 |

| Abuse URLhaus | https://urlhaus.abuse.ch/browse/ | マルウェアの配信元URLか調査が可能。 |

| Hydra Analysis | https://www.hybrid-analysis.com/ | ファイルやURLの動的解析を提供するサービス。実行時の挙動やネットワーク上の活動を詳細に解析し潜在的な脅威を検出可能 |

| Metadefender | https://metadefender.opswat.com/ | 複数のセキュリティエンジンを使用してファイルスキャンを行いマルウェアやその他の脅威を検出できるサービス |

| HaveIBeenPwned | https://haveibeenpwned.com/ | インターネット利用者が自らの個人情報が漏洩していないかを照会できるウェブサイト |

| SHODAN | https://www.shodan.io/ | インターネットに接続されているデバイスについての機器・サービス情報を検索できる検索エンジン |

| Aguse | https://www.aguse.jp/ | 調査したいサイトのURLや受信したメールのメールヘッダーを入力することにより、関連する情報を表示するサービス |

| Aguse Gateway | https://gw.aguse.jp/ | ユーザの代わりにサイトアクセスを行いサイトの表示情報を画像で表示してくれるサービス |

1.4. ダークウェブと仮想通貨

ダークウェブ上での取引において通常決済という行為は犯罪者にとってリスクが高い。

クレジットカードや銀行振り込みといった旧来の手段で代金を決済しようとすると匿名性が失われるからである。

2009年に仮想通貨と呼ばれる特定の国家による価値の保証を持たない通貨が誕生した。

暗号通貨の根幹を成す技術はブロックチェーンと呼ばれる、ユーザーの全ての取引記録を完全な状態で共有するものであり、これが暗号通貨は信用を得るための仕組みとなる。

そのため仮想通過の取引記録は誰でも閲覧可能という特徴がある。

上記の特徴からダークウェブにて取引を行う場合以下の方法が上げられる。

- Monero、Zcashといった匿名性の高い仮想通貨を使用する

- 匿名性の高い仮想通貨を介してミキシングしたビットコインを使う

- 各種ギフトカード(Amzonギフトカードなど)を利用する

- 購入後3か月経過したVプリカギフトの利用

2 - 2.Tor/I2P

2.1. Torの概要

Torは外部インターネットへの匿名アクセス向けの匿名化通信システムである。 例えばWebサイトのアクセス等に向いている。

Torではクライアントからサーバーへの接続に複数のノードを経由することにより、発信元の秘匿化を実現する。

また通信内容は暗号化されているが、末端の出口ノードでは暗号化されないため、サーバ側には末端ノードのIPアドレスが発信元IPアドレスとして記録される。

後述するがVPNと併用することでさらなる匿名化通信を行うことができる。

2.2. Torの仕組みと構成要素

2.2.1. オニオンルーティング

オニオンルーティングはTorネットワーク内で通信経路を隠蔽するために行われる暗号化と通信を行う機能を指す。

Torが構築したネットワークを経由するとクライアント(Webブラウザ)から目的のWebサイト(Webサーバ)に到達するまでの経路を隠蔽することができる。

なお匿名化を行う通信のプロトコルはTCPのみである。

2.2.1.1. オニオンルーティングのフロー

- Torクライアントは、ディレクトリオーソリティにアクセスしアクセスできるノード(サーバ)一覧を取得

- Torクライアントは、取得したノード一覧からランダムに3つのノードを選択

- Torクライアントは、送信するデータを3重に暗号化し、最初のノード:ガードリレーにデータを送信。Torでデータを3重に暗号化し、各リレーで一つ一つ、複合化していく。3重に暗号化されたデータを各ノードで一つずつ複合化していく処理がタマネギの皮をむく過程と似ていることからオニオン(タマネギ)・ルーティングといわれる。

- ガードリレーはデータを受取・解読し、次のミドルリレーへとデータを送信。各リレーはどこからデータがきて最終目的地はどこかは分からない。自分の前と後ろのノードしか分からない構造になっている。これによりアクセス元のIPや情報が秘匿され、アクセス経路の匿名性が保たれる。

- ミドルリレーはデータを受取・解読し、次のエグジットリレーへとデータを送信

- エグジットリレーはデータを受取・解読し、インターネットを経由して、Webサーバへアクセスし、必要なデータやWebページを取得し、クライアントにデータを送信

オニオンルーティング単体自体ではアクセス経路の匿名性は保たれるが、通信内容(データ)の秘匿化は行われない。

2.2.1.2. サーキット

Torでは3つのノードを経由して通信経路を匿名化する。

この3つのノードをつないだ経路はサーキットと呼ばれる。

- 第1ノード(ガードリレー) … 最初にアクセスするノード

- 第2ノード(ミドルリレー) … 2つ目にアクセスするノード

- 第3ノード(エグジットリレー) …最後にアクセスするノード。Webサイトを提供するサーバからはアクセス元として表示される。

2.2.1.3. ブリッジ

Torでは非公開のガードリレー(ブリッジ)を提供している。

これはTorのWebサイト上ですべてのノードに関する情報を提供しているため、インターネットに制限をする国がガードリレーへのアクセスを遮断する可能性があるため。

2.2.2. オニオンサービス

オニオンサービスはTorネットワークを介してのみアクセスできるサービスを指す。

2.2.2.1. onionドメイン

Torネットワーク内ではIPアドレスでのアクセスと異なり、公開鍵が埋め込まれたonionドメインを基にアクセスする。

2.2.2.2. オニオンサービスの構築/運用方法

参考になるページをいくつか記載する。

Tor 公式サイト onion ドメインのウェブサイトを開設する

2.3. Torブラウザ

Torの開発元でもあるThe Tor Projectが開発しているFirefoxをベースとしたOSSのブラウザであり、非常に手軽に使え、強力な匿名化方法でもある。

TorブラウザはTorネットワークを迂回した通信を行なわないよう設定されている、またすべてのユーザーが同じように見えるよう設定されていたり、ブラウザを閉じるとCookieや検索履歴、サイトデータなどが自動で削除されたり、サードパーティートラッカーや広告による追跡を妨げたりと匿名性を上げるための多くの工夫がなされている。

ちなみに、Torを用いずに一般ブラウザ上でTorネットワーク内のWebコンテンツを閲覧できるサービスがあり代表的なものにはOnion.toがある。

2.3.1. torrcの設定

torrcというファイルの設定で通信の際に経由するノードを指定することができる。

経由するノードをログ保有期間が短い国に設定することで匿名性をさらに高めることも可能。

ファイル場所はtailsの場合/etc/tor/torrc、Torブラウザの場合tor-browser_ja-JP/Browser/TorBrowser/Data/Tor/torrcにある。

匿名性の高いtorrc設定

参考までにログの保管期間の長い/サーバー犯罪条約に加盟している国家のノードの未使用にするための設定を以下に記載。

ExcludeNodes {jp},{us},{gb},{ca},{au},{nz},{de}, {fr},{nl},{no},{de},{be},{it},{es},{il},{sg},{kr},{se}

ExcludeExitNodes {jp},{us},{gb},{ca},{au},{nz},{dk},{fr},{nl},{no},{de},{be},{it},{es},{il},{sg},{kr},{se},{bg},{cz},{fi},{hu},{ie},{lv}

NumEntryGuards 5

StrictNodes 1

- StrictNodes … Excludeで指定したノードへ接続するかしないかを0(接続する場合がある)と1(絶対に接続しない)で指定

- NumEntryGuards … 中継ノード数の設定

- ExcludeExitNodes … ここで指定された国の出口ノードでの回路構築を行わない

- ExcludeNodes … 指定したノードには接続しない。国コード、IPアドレスなどが指定可能。

ちなみに過度にExcludeNodesの数を設定しすぎると逆に経由するノードの数が限られてしまい不規則性が損なわれ匿名性を落としてしまうため注意。

2.3.2. セキュリティのレベル

Torブラウザのセキュリティは設定から「標準」「より安全「最も安全」の3つが選ぶことができる。

| 設定 | 説明 |

|---|---|

| 標準 | すべての機能が有効 |

| より安全 | HTTPSではないサイト(HTTP)ではJavaScriptはすべて無効化。また、HTML5メディア(音声、動画)は自動再生されず画面クリック後に再生される。 |

| 最も安全 | 静的コンテンツのみを表示。HTTP/HTTPSに関わらず、JavaScriptはすべて無効化。また、HTML5メディア(音声、動画)は自動再生されず、画面クリック後に再生する。 |

ダークウェブにアクセスする場合は最も安全に設定することを勧める。

2.3.3. Torの設定

2.3.3.1. クイックスタート - Quickstart

起動時に自動でTorネットワークに接続するかどうか設定可能。

2.3.3.2. ブリッジ - Bridge

Bridgeはインターネットの制限が大きい国でTorへのアクセスも遮断されている場合にTorへ接続するための機能。

Bridgeを使用すると、Torへの最初のアクセス先は非公開のサーバとなる。

日本からアクセスする場合は基本的には使用する必要はないが、中国やロシアなどの国から使用する場合は使用した方がよい。

なおブリッジを使用することでISPにTorの使用を秘匿できる。

2.3.3.3. 詳細 -Details

プロキシサーバを経由してインターネットにアクセスしている場合にここにプロキシの情報を入力を行う。

2.3.4. Torブラウザで利用するダークウェブ検索エンジン

| 名称 | 種類 | 説明 |

|---|---|---|

| DuckDuckGo | トラッキング防止検索エンジン | Torブラウザデフォルトの検索エンジン、.onionは検索できない |

| Ahmia | ダークウェブ検索エンジン | 有名どころ |

| Torch | ダークウェブ検索エンジン | ダークウェブで最も古く人気のある検索エンジン |

| Onion URL Repository | ダークウェブ検索エンジン | シンプルな検索エンジン |

| Virtual Library | WWWの開発者のTimBerners-Leeにより開発されたダークウェブ検索エンジン |

2.4. I2Pの概要

I2P(Invisible Internet Project)は匿名性の高い通信を実現するための分散型ネットワークである。 内部ネットワーク向けの匿名サービス構築に向いている。(例:ファイル共有,掲示板)

Torと同様にインターネット上の通信を匿名化することが目的だが、Torが主にクライアント→サーバ通信(例:Webアクセス)に重点を置いているのに対し、I2Pは双方向通信(例:ファイル共有、チャットなど)に重点を置いた設計となっている。

I2P内のサービス(“eepsite”)は、I2Pネットワークを通じてのみアクセス可能であり、.i2pドメインを持つ。

2.5. I2Pの仕組みと構成要素

2.5.1. ガーリックルーティング

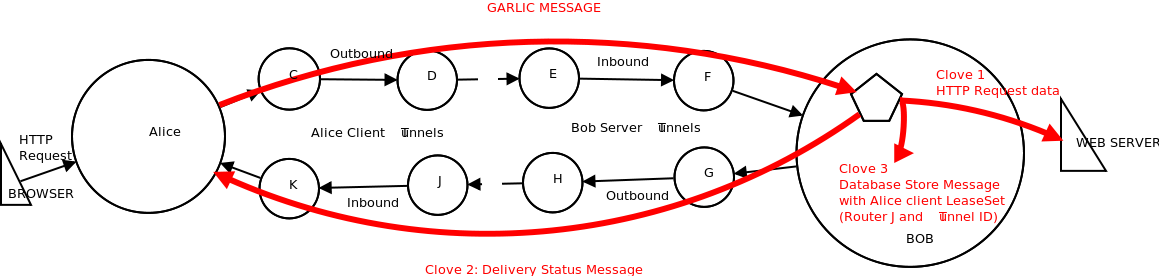

I2Pでは**Garlic Routing(ガーリックルーティング)**という技術を使用して通信の匿名性を確保している。

これはTorのOnion Routingと似ているが、複数のメッセージ(“cloves”)を一つのメッセージ(“garlic message”)にまとめて転送する仕組みである。

2.5.1.1. ガーリックルーティングのフロー

- クライアントはルーター(ノード)のネットワーク情報を「NetDB(ネットワークデータベース)」から取得。

- クライアントはOutbound Tunnel(送信トンネル)とInbound Tunnel(受信トンネル)を構築。

- 通信データはガーリックメッセージとして暗号化され、複数のトンネルノードを経由しながら、受信者のInbound Tunnelを通じて送信される。

I2Pでは、送信と受信が完全に別のトンネルを使用する点が特徴。

また、各ノードは次のノードの情報しか知らず、発信者・受信者の特定ができない構造になっている。

2.5.1.2. NetDB(ネットワークデータベース)

NetDBはI2Pネットワークに参加するルーター情報やサービス情報を分散管理している。

この情報はFloodfillノードと呼ばれる特殊なノードにより保持・配信される。

2.5.1.3. トンネル構造

I2Pでは以下のようにトンネルを使用して通信を行う。

| トンネル名 | 用途 | 備考 |

|---|---|---|

| Outbound Tunnel | 発信時に使用 | クライアントからの送信データを中継 |

| Inbound Tunnel | 受信時に使用 | 他者からの通信を受け取るトンネル |

各トンネルは定期的に再構築され、一定時間後に破棄・再生成される。これにより匿名性を高めている。

2.5.2. I2Pサービス(Eepsitesなど)

I2Pネットワーク上で動作するサービスには以下のようなものがある。

| 名称 | 概要 |

|---|---|

| Eepsite | I2P上に存在するWebサイト(.i2pドメイン) |

| I2PTunnel | TCPプロキシのようなもの。外部またはI2P内サービスへの接続を可能にする |

| SAM API / BOB API | I2Pとアプリケーションを統合するためのAPI |

| I2Pメール | 匿名性を高めたメールシステム |

| Irc2P | IRCプロトコルに基づくチャット |

2.6. I2Pの使用方法

公式サイトからI2Pをダウンロードし、Javaがインストールされた環境で起動できる。

ブラウザのプロキシ設定をlocalhostのI2Pポート(通常HTTP:127.0.0.1:4444)に設定することで、.i2pドメインへアクセスできるようになる。

2.6.1. ブラウザ設定(例:Firefox)

Firefoxで使用する場合は以下のように設定する。

- HTTP Proxy: 127.0.0.1

- ポート: 4444

- HTTPS/FTPも同様に設定

- .i2p以外のトラフィックは通常のインターネットへ出ないように制限するのが推奨

2.6.2. I2Pを使用した高度匿名化構成

VPNとI2Pの併用によりISPからのI2P使用隠蔽が可能。

また、Tor→I2PやI2P→Torのように併用することでさらなる匿名性が得られる。

3 - 3.安全なデータ配信と保存技術

3.1. BitTorrent

3.1.1. BitTorrentの概要

BitTorrentは、分散型ファイル共有プロトコル(P2P:Peer to Peer)の一種で、大容量ファイルを効率的に配信するための仕組み。

従来のクライアント-サーバ型ダウンロードとは異なり、ファイルの受信者自身も他の利用者へファイルの一部を同時に送信することで、全体の負荷を分散する設計となっている。

BitTorrentでは、1つのファイルが多数のピア(利用者)によって同時に共有・取得され、ダウンロードすればするほどネットワーク全体が高速化する特性を持つ。

3.1.2. BitTorrentの仕組みと構成要素

主な用語と役割

| 用語 | 意味 |

|---|---|

| Peer(ピア) | BitTorrentネットワークに参加している利用者(ダウンロード中/アップロード中) |

| Seeder(シーダー) | ファイルの全ピースを持っているピア(配布側) |

| Leecher(リーチャー) | ファイルの一部しか持っていないピア(ダウンロード中) |

| Tracker(トラッカー) | ピア同士の通信を仲介するサーバ。各ピアのIPアドレスとピース状況を管理 |

| Torrentファイル | ダウンロード対象ファイルの情報(構成、ハッシュ値、トラッカーURLなど)を記述した小さなファイル(.torrent) |

| Magnetリンク | Torrentファイルを使わず、分散ハッシュ(info hash)で識別するURI形式のリンク。トラッカーやDHTによりピア情報を取得する。 |

通信の流れ(トラッカーベース)

- ユーザーが.torrentファイルをクライアントに読み込む

- クライアントは.torrent内のトラッカーに接続し、参加している他のピア(Seeder / Leecher)のIPアドレスを取得

- 各ピアと直接通信し、持っていないピースを効率よく取得しながら、他のピアにも自身が持つピースを提供する

- 全てのピースを取得すると、自身もSeederとして振る舞う

3.1.3. P2P効率化技術

ピースの選択戦略(Rarest First)

一般的に**「最も入手困難なピースから優先して取得」**する戦略をとることで、ピースの偏在を防ぎ、ネットワーク全体の効率と可用性を向上させる。

チョーク/アンチチョーク制御(公平性制御)

ピアは一度にアップロードする相手を制限するが、アップロードに協力的な相手へ優先的にデータを流すことで公平性を保ちつつ効率的にファイルを分配。

DHT(分散ハッシュテーブル)

トラッカーがなくても通信可能な仕組み。Magnetリンク利用時やトラッカーが落ちた際に有効。各ピアが他ピアの存在を分散的に記録・参照する。

3.1.4. ポートとセキュリティ

| 項目 | 内容 |

|---|---|

| 通信ポート | 通常6881~6889、またはクライアントで任意設定可 |

| 通信内容 | 一部暗号化オプションあり(“Protocol Encryption”)。ISPによるトラフィック制御を回避可能 |

| セキュリティ | ピア同士が直接通信するためIPアドレスが露出する。VPNや匿名ネットワーク(Tor/I2Pでは非推奨)と併用する |

3.1.5. BitTorrentクライアントと特徴

| クライアント名 | 特徴 |

|---|---|

| qBittorrent | 軽量かつ高機能。OSSで広告なし。Linuxにも対応 |

| Deluge | モジュール方式の拡張が可能。サーバ用途にも使われる |

| Transmission | 最小構成で軽量。UNIX系に最適化 |

| μTorrent(旧版) | Windowsで人気。ただし広告やマルウェア注意 |

3.1.6. BitTorrentの使用上の注意

ピア同士で直接IPを晒すためVPNやProxyを介した利用が一般的である。 TorやI2P上でもBitTorrentは利用可能だが、プロトコルの設計と衝突するため非推奨(特にTorでは出口ノードに負荷をかけ、匿名性を崩す可能性がある。

3.2. Cyberlocker

建造予定

この記事はまだ書かれていません。 将来的な記述を予定しています。しばらくお待ちください。4 - 4.匿名性の高いブラウジング

4.1. 通常のブラウジング

通常のブラウジングではIPアドレスを元にサーバへのアクセスを行う。 そのため通常のブラウジングでは主に以下のようにネットワーク上に痕跡を残してしまう。

- 契約しているISPのアクセスログにサイトへのアクセス履歴が残ってしまう(一般的にはISPのログの保存期間は3~6か月とされる)

- 通信を要求したサーバにアクセスログが残る(匿名化を行わない場合、生IPがログとして残る)

2に関してはプロキシサーバを介することでクライアント端末の生IPを秘匿することは可能ではあるが、結局プロキシサーバからのアクセスログが残るため、それだけでは匿名性があるとは言えない。

4.2. 匿名化ブラウジング

Torだけの利用でも匿名性は高いが完全とは言えない。 そのためプロキシサーバやVPNを併用することでさらなる匿名化と利便性を上げることが可能となる。

上記を行うメリットは以下の通り。

- Torをブロックするウェブサイトにアクセスができる

- ISPへTorノードへのアクセスを秘匿できる

など

4.2.1. VPNの概要

VPNはカプセル化により仮想的なプライベートなネットワークを構築できる技術。 データを別のコンピュータに転送する間の通信が暗号化されるため、通信経路上からは外部からは2台がどのような通信をしているかを知ることができない。そのため通信の内容や本当の通信相手を秘匿することができる。

ちなみにVPNを利用すると契約しているISPや公衆無線LANの管理者からはVPNサーバに対し何らかの通信を行っていることしかわからない。

4.2.2. 通常VPN

通常VPNは利用者の通信ログを保存しないことを宣言していない通常のVPNサービスを提供する事業者を指す。

4.2.3. ノーログVPN

ノーログVPNは利用者の通信ログを保存しないことを宣言しているVPNサービスを提供する事業者を指す。 ノーログと謳っていても実際にはログを保存していたり、積極的に収集している業者も存在するため、利用の際は慎重に業者を選ぶ必要がある。

多くは有料であるが、決済の際に洗浄したビットコインや匿名通貨を使うことで決済の匿名化が可能である。

| 名称 | 説明 |

|---|---|

| NordVPN | ダブルVPNサービスがある。なお脆弱性が過去に複数発見されている |

| MullvadVPN | ミキシング仮想通貨で支払い可能なノーログVPN。Vプリカギフト支払い可能。 |

| ExpressVPN | 最高レベルのセキュリティを保持しているVPN。月額換算900円で高額な方。 |

| Private Internet Access | |

| AirVPN | VPN over Torに対応 |

| Hide.me | |

| Perfect Privacy | |

| OVPN |

なお上記はすべてインターネットVPNのクライアントVPNのサービスである。

4.3. 匿名化ブラウジングの強化

匿名化ブラウジングの手法は大きく分けるとTor over VPNとVPN over Torの2種類ある。

| Tor ovr VPN | VPN over Tor | |

|---|---|---|

| 接続 | VPN経由でTorに接続 | Tor経由でVPNに接続 |

| 設定難易度 | 低い(どのVPNでも可能) | 高い(AirVPNなど一部のVPNのみ対応) |

| 匿名性 | 非常に高い | 最高レベルの匿名性 |

| 特徴 | ダークウェブにアクセスできる、ISPはVPN接続を検知できる、ISPはTor接続を検知できない、Torで攻撃されても匿名を保つ | ダークウェブにはアクセスできない、ISPはVPN接続を検知できない、ISPはTor接続を検知できる、VPNから通信履歴が漏れても匿名性を保つ |

4.3.1. Tor over VPN

VPN to Torではクライアント端末からTorノード(ガードノード)までの通信を秘匿することができる。特性上ダークウェブにアクセスする際の匿名性/安全性を上げるのに使用される。

この場合、通信経路上のIPSのサーバには契約者の端末がVPNのサーバにアクセスしている情報がログが残されるため、ISPには契約者がVPNサーバにアクセスしていることしか記録されない。つまりISPにTorの使用を秘匿できる。

クライアント端末 => ISP(通常、ISPと契約するクライアントの通信は必ず通る) => VPNサーバ => Torリレー => アクセス対象サーバ

4.3.2. VPN over TorとProxy over Tor

VPN over Tor/Proxy over TorではTor経由でのアクセスをブロックしているサイトにアクセスすることができる。 原理的にはアクセスするサーバから見てVPNサーバ/プロキシサーバが送信元IPアドレスとなるためである。

またVPN over Tor(Onion over VPN)ではVPNサービス事業者に本当のIPアドレスを秘匿できる。 そのためVPNサービス事業者から通信ログが漏洩した場合の匿名性を守る事ができると言える。

クライアント端末 => ISP(通常、ISPと契約するクライアントの通信は必ず通る) => Torリレー => VPNサーバ or Proxy => アクセス対象サーバ

VPN over Torは少々複雑であるため通常のVPNサービスでは対応していることは少ない。 対応していると知られているVPNサービス事業社にはAirVPNがある。 これらの特徴からWeb Proxy、この特徴からProxy over Torにすることが推奨される。

Tor to Proxyの場合はWebプロキシやHTTP/SOCKSプロキシを使う方法がある。 具体的には「Glype」「PHProxy」「Proxifier」「torsocks」この辺のツールで構築できる。

4.4. VPNのセキュリティを高めた接続方法

4.4.1. Double VPN

Double VPNは、通常のVPN接続をさらに別のVPN接続と重ねるもの(マルチホップ接続とも呼ばれる)。 これはトラフィックを2つ以上のVPNサーバーを経由させることで、プライバシーとセキュリティを向上させることを目的としている。

この手法は高いプライバシーとセキュリティを求める場合や特定の国でのインターネット検閲を回避したい場合に向いてると言える。

具体的な特徴は以下の通り。

- 二重の暗号化 トラフィックは2重に暗号化されるためデータが盗聴や中間者攻撃から保護される。

- IPアドレスの隠蔽 データは複数のVPNサーバーを経由するため出発地のIPアドレスが隠蔽されプライバシーが向上する。

- トラフィックのルーティング 通信が複数のVPNサーバーを通過するため通信経路が複雑になり、トラッキングやトレースバックが難しくなる。

4.5. 様々な匿名によるサービスの利用方法

4.5.1. 匿名メールアドレス

匿名メールはProtonMailやGuerrilla Mailで実現する。 ただしSMS認証が必要となったため、匿名電話番号やSMSの入手が必要となる。

ProtonMail

ProtonMailはスイス のProton Technologies AGが提供している匿名電子メールサービス。

通信やメッセージを暗号化することでProtonMailの従業員もメッセージを復元できない「ゼロアクセス・アーキテクチャ 」を採用し、ログの保存やトラッキングを行わないなどセキュリティとプライバシー保護を重視している。

推奨ブラウザは Mozilla Firefox/Brave/Tor ブラウザ 。

Guerrilla Mail

Guerrilla Mailは使い捨てのメールアドレスをユーザーに提供するサービス。 特徴としては受信してから60分経過するとメールを完全に削除する。

4.5.2. 匿名電話番号/SMS

5SIM

5SIMは時間限定で1つのサービスのみのSMS受信可能の番号を入手できるサービス。

SMS認証の承認に便利なサービスといえる。

支払い方法はプリペイド式クレジットカードがおすすめ。

sms24

5 - 5.匿名ホスティングとサービスの提供

5.1. サービスのホスティング

5.1.1. ホスティングサービス

ホスティングサービスはWebサイト運営やメールの送受信に必要なサーバを貸し出すサービス(レンタルサーバ)のことを言う。

サービスをホスティングするには自前サーバで用意する場合以外に、以下のようなサービスが利用できる。

- 個人/小規模事業者向け

- 共有ホスティング

- VPS

- エンタープライズ向け

- 専用ホスティング

- コロケーション

- マネージドホスティング

- 利用者の形問わず

- クラウドホスティング(IaaSなど)

- 自己ホスティング

- クラウドサービスの利用(PaaS, SaaS)

| サービスの提供方法 | 利用対象 | 説明 |

|---|---|---|

| 共有ホスティング | 個人/小規模事業者 | 複数のウェブサイトが1つの物理サーバー上でリソースを共有する形式。レンタルサーバなどが含まれる。 |

| VPS | 個人/小規模事業者 | 1つの物理サーバーを仮想的に分割し各VPSは独立した環境を提供する形式 |

| 専用ホスティング | エンタープライズ | 1つの物理サーバーを個別のクライアントに提供しクライアント専用のリソースを提供する形式 |

| コロケーション | エンタープライズ | クライアントが自前のサーバーハードウェアをデータセンターに設置する方式 |

| マネージドホスティング | エンタープライズ | ホスティングプロバイダーがサーバー管理、セキュリティ、バックアップなどの管理を提供する方式 |

| クラウドホスティング | - | IaaSやPaaSなどで提供される形式 |

| 自己ホスティング | - | 自宅LAN(SOHO)などで構築するオンプレ形式 |

なお通常のホスティングサービスは貸し出したサーバが悪事に使われないように、ホスティングサービス会社はユーザーの利用状況を外部に公開する。

またホスティングサービスのプロバイダは政府関連機関の捜査令状によるサーバ情報の開示やDMCAによる削除命令を受け付けている。

5.1.2. オフショアホスティングサービス

オフショアホスティングサービス(オフショアサーバ)は外国に設置されたサーバを貸し出すホスティングサービスのこと。 税制優遇やプライバシー保護が担保されているスイス、オランダ、アイスランド、パナマなどにサーバが設置してあるサービスを使用することが推奨される。

DMCA(米国の著作権法)等の特定法律を避けるために利用される。 オフショアサーバは合法的用途で使用されることも多い。

5.1.3. 防弾ホスティングサービス

防弾ホスティングサービス(防弾サーバ)は高い匿名性を維持した状態でサーバを貸し出すホスティングサービスのこと。

防弾ホスティングサービスを運営する企業はユーザーの利用状況を外部に公開することはなく、第3者による通報やDMCAによる削除命令を無視することをほとんどの場合明言している。違法行為に寛容な方針を執るホスティングサービスである。

つまり法律的に曖昧なコンテンツの提供や違法性のあるコンテンツの提供に向いているホスティングサービスといえる。

そのためIPアドレスの偽装、不正アクセス、迷惑メールの大量送信、機密情報の流出などのサイバー犯罪に悪用できると言う特性がある。

これらの特性から防弾ホスティングは法規制を受けない国(スイス、オランダ、ロシア、旧ソビエト諸国(ウクライナ、モルドバ)など)にサーバを設置することでサービスを実現している。

特徴

- 仮想通貨での決済が可能

防弾ホスティングのユースケース

- 権力者や政府機関の違法/不正行為の暴露

- スパムメールの配信サーバ

- Torrentのサーバ

- C&Cサーバ

- 著作権侵害サイトのホスティング

- 国内で規制されているコンテンツの提供

- 正規のサイトを装ったフィッシングサイトのホスティング

防弾ホスティングサービス一覧

防弾ホスティングを一部記載する。

| サービス名 | 拠点 | 特徴 |

|---|---|---|

| Bahnhof | スウェーデン | wikileaksが昔利用 |

| FlokiNET | 現在WikiLeaksが利用。PayPal | |

| Webcare360 | 漫画村も利用していた。Webmoneyにより支払いが可能。 | |

| COIN.HOST | スイス | |

| Dataclub.eu | ||

| GMHost | エストニア/ドイツ | ビットコインでの支払いが可能 |

| INCOGNET | ||

| Inferno Solutions | ロシア | |

| LiteServer | オランダ | Torの出口ノード設置が許可されている |

| Lyra | スイス |

5.2. サービスホスティングの匿名化

5.2.1. ドメインを匿名で入手する

Njalla

Njallaは事実上、匿名でドメインを取得できるサービス。

NjallaではNjallaがドメインを取得してドメインの所有者となり、利用者はNjallaから使用権を得てドメインを利用するという形でドメインの匿名性を担保する。

支払い方法は暗号資産(Bitcoin, Litecoin, Monero, ZCash, Ethereum)もしくはPayPalから選択出来る。

5.2.2. サーバ生IPの秘匿化

Cloudflareによる秘匿化

Cloudfareは世界的なCDNサービス。

今回の場合は防弾ホスティングサービスを隠したい場合(生IPの秘匿)や大量のアクセスに耐えるWEBサイトを運営したいために利用する。

登録するメールアドレスは匿名メールを推奨。無料プランを選択すると良い。

5.2.3. DNS高速フラックスによる発信元IPの秘匿化

DNS高速フラックスは1つのドメイン名に関連付けた複数のIPアドレスを高速で入れ替える仕組みのこと。

ドメインに紐づいたIPアドレスをを常に変化させることができる。

また、ボットネットやフィッシングサイト/マルウェアのホストで利用されている。

仕組みとしてはドメインに関連づけられたDNSレコードの高速変更を行っている。

具体的にはDNSラウンドロビンと呼ばれるDNSの負荷分散の仕組みを悪用し、紐づけるIPアドレスに対して短いTTLを設定することで実現する。

5.3. オニオンサービス/Torリレーノードの構築

5.3.1. オニオンサービスの構築

WebサーバソフトとTorで構築可能。

なおサーバはグローバルIPを持つ必要はなく、ファイアウォールの受信ポートも開ける必要はない

5.3.2. Torリレーノードの構築

TorリレーノードはTorネットワーク内での通信の中継を行うサーバのこと。

Torのみで構築可能。

6 - 6.匿名化OS/ソフトウェア

6.1. 匿名化OS

6.1.1. Tails

Tailsは使用者がプライバシーと匿名性を保ってパソコンを使えるように設計されたLinuxベースのOS。

Tailsは使用後に履歴を全消去するためコンピューターに操作の痕跡を残すことなく作業が行える。

またインターネットの接続はすべてTorによって発信元の匿名化がなされ、Torを経由しない通信は完全にシャットアウトされる。

またTailsの特徴として以下のようなものが上げられる。

- TorBrowserやPidginなどのアプリケーションを標準搭載している

- デフォルトではブートに使用したパソコンのハードディスクには一切アクセスしない

- USBメモリなどにインストールしてLive USBとして使用できる

Tailsでは永続化ボリュームを使用しない限り、シャットダウンするとデータがすべてリセットされる。

永続化ボリューム

永続化ボリューム(Persistent volume)は、Tailsに設定やその他のデータを保存するために必要なもの。

これは永続保存、つまりTails上に保存されるため扱うにはリスクが伴う。

hostnameの変更

sudo hostnamectl set-hostname localhost

壁紙を変更してwindowsのように見せかける

永続化ボリュームにwindows用の壁紙の画像データを保存する必要がある。

保存したら以下コマンドで壁紙の変更を行う。

gsettings set org.gnome.desktop.background picture-uri '<画像の絶対パス>'

6.1.2. Whonix

WhonixはDebianをベースに作られたLinuxディストリビューションの1つであり、通信経路をTorを用いて匿名化してプライバシーを守ること特徴がある。

WhonixはWhonix-Gateway及びWhonix-Workstationというふたつの仮想マシンから構成されるVirtualBox上で動かす前提のOS。

わかりやすく言うとWhonix-GatewayはTorを経由して匿名でインターネットに接続するためのゲートウェイ、WorkstationはWhonix-Gateway経由でインターネットに接続するための安全地帯のようなものとなる。

また付属するWorkstation以外でも任意のOSを匿名化することができる。

6.1.3. Qubes OS

もっともセキュリティに特化したLinuxと言われ、プライバシー保護やウイルス対策に非常に強いLinuxのディストリビューション。

あのエドワード・スノーデン氏も使用を推奨している。

Xenという仮想化技術を用いてアプリケーションを並列して仮想環境上で実行できる特徴がある。

デフォルトではTorを用いた通信を行えないため、別途Whonix-Gatewayを導入する必要がある。

6.2. モバイル向け匿名化ソフトウェア

6.2.4. Orbot

Android用のアプリケーション。

ほぼすべてのアプリケーションの通信をTor経由に可能。

6.2.5. Orfox

Android向けのTorブラウザ。

Orbotと異なりTorブラウザとしてのみ機能する。

6.2.6. Onion Browser

IOS向けのOSSのTorブラウザ。

7 - 7.OS/通信の匿名化技術

6.1. OSレベルの匿名化

6.1.1. Whonix-Gateway

Virtual Box上に導入するWhonix付属の仮想マシン。 ゲストOSの内部ネットワークとして機能しTorを介した接続のみ許可する。またDNS漏れ対策なども兼ね備えている。 またゲストOS上でVPNに接続することでVPN over Torも可能になる。

6.1.2. Anonsurf

Whonixなどの仮想マシンを通さずLinuxの通信全体をOS単体でTor/I2P経由にするプログラム

インストール

以下はkali linuxにインストールする方法。

sudo git clone https://github.com/Und3rf10w/kali-anonsurf

cd kali-anonsurf/

sudo ./install.sh

anonsurfの使用

# スタート/再起動/停止

sudo anonsurf start

sudo anonsurf restart

sudo anonsurf stop

# 現在のIPの確認

sudo anonsurf myip

# Tor IDを別のIDに変更

sudo anonsurf change

# Anonsurfが適切に起動しているか確認

sudo anonsurf status

6.1.3. Hidden VM

VirtualBoxなどの仮想化ソフトウェアの使用形跡をOSに残さないためのツール。 Tailsなどに他のOSを導入したい際に使用できる。

https://github.com/aforensics/HiddenVM

6.2. 通信の更なる匿名化手法

6.2.1. プロキシチェーン

Proxychains

Proxychainsは通信を多段のプロキシサーバを経由することができるツール。

Proxychainsを使用するとアプリケーションが直接外部のサーバーと通信する代わりに設定したプロキシサーバーを経由して通信を行うことができる。これによりアプリケーションの通信を匿名化したり、セキュリティを強化することができる。

https://github.com/haad/proxychains

Proxifier

ProxifierはWindows上で動作する通信をプロキシサーバ経由して行うためのアプリケーション。

6.2.2. SOCKSプロキシ

SOCKSプロキシの概要

SOCKSプロキシはクライアントに代わり他のサーバーへのTCP接続を確立し、クライアントとサーバー間のすべてのトラフィックをルーティングするプロキシサーバー。

Webトラフィック用に設計されたHTTPプロキシとは異なり、SOCKSプロキシは汎用性が高く、HTTP、HTTPS、SMTP(電子メール)、FTP(ファイル転送)などのあらゆる種類のインターネットトラフィックを処理できる。

この柔軟性により、SOCKSプロキシは幅広い用途で使用できる。

SOCKS(Socket Secure)はOSIモデルの第5層(セッション層)で動作する。

これにより、クライアントとサーバーの間に透過的なトンネルを作りデータパケットが干渉されることなく送受信できるようにする。

SOCKSには主に2つのバージョンがある

- SOCKS4

- TCPのみ対応。認証機能なし

- SOCKS5

- 認証方法をサポートし、TCP/UDPの両方のトラフィックを扱うことができる

SOCKSプロキシの用途と注意点

用途は以下の通り。

- 生IPアドレスの隠匿

- 地域制限/ファイヤーウォール回避

- P2P(BitTorrentなど)との併用

- Torとの連携

SOCKSは基本的にはVPNのように暗号化は行わない(平文転送) そのため多くの場合VPNやTorと併用される。

SOCKSプロキシの使用

- TorのSOCKS5ポートの使用例

Torを起動すると127.0.0.1:9050でSOCS5サーバが立ちあがる。

curlの場合以下のように使用してTor経由でリクエストを送れる。

curl --socks5-hostname 127.0.0.1:9050 http:/www.example.com

DNSリークを防ぐにsocks5hオプションを使ってDNSもプロキシ経由にするのが安全。

- SSHトンネルでSOCKSプロキシを生成する

以下コマンドの場合、localhost:1080 にSOCKS5プロキシが構築され、ブラウザやcurlなどで利用可能となる。

ssh -D 1080 -q -C -N user@remote-server

6.2.3. ミックスネット(mixNet)

ミックスネット(Mixnet)は通信をランダムにミックス(混合)し、誰が誰に送ったか分からなくする技術のこと。

代表的なMixnetプロジェクトにはNymがある。

高度な匿名通信(メッセージ)に利用される。

6.2.4. dVPN(分散型VPN)

分散型VPNはP2Pネットワークで提供されるVPNサービスのこと。 ユーザー同士が帯域を提供し合うことで構築される。

6.3. MACアドレスの偽装

6.3.1. GNU MAC Changer

MACアドレスを偽装するためのLinux向けのソフトウェア。 公共Wifiなどの接続の際にVPNと合わせ使用することを勧める。

なおTailsにはデフォルトでインストールされている。