2.ワイヤレスLAN(無線LAN)

2.1. ワイヤレスLANの説明

ワイヤレスLANは有線ではなく電波を利用した通信技術のことを指す。

また通信方式は半二重通信となるため有線と異なり必ずコリジョンが発生するためCSMA/CA方式で制御を行う。

ワイヤレスLANにおいて電波が届く範囲はセル(ガバレッジ)と呼ばれ、無線クライアントとアクセスポイント間でデータを送受信するにはこの範囲にいる必要がある。 なお電波の信号は距離に応じて弱くなるため、電波の中心から外へ行くほど通信速度が遅くなる。 IEEE802.11はセル半径が150m以下であり、一般的に使用されるAPのセル範囲の半径はAPを起点に30m程度となっている。

2.2. 2.4GHz帯と5.0GHz帯

2.2.1. 2.4GHz帯

2.4GHz帯はワイヤレスLAN以外にも電子レンジ、BlueTooth等にも利用されている周波数帯であり、障害物に強いという特性がある。一方で他電波と干渉しやすいという欠点もある。

2.2.2. 5.0GHz帯

ワイヤレスLAN以外にほとんど利用されていない周波数帯であり、電波の干渉が発生しにくく安定した通信が可能。 一方直進性が強く障害物に回り込みにくいので障害物の影響を受けやすい特徴がある。

2.3. ワイヤレスLANの規格と種類

ワイヤレスLANはIEEE802.11として標準化され、様々な規格が定められている。

| 規格 | 周波数帯 | 最大伝送速度 | 呼称 | 公開年 |

|---|---|---|---|---|

| IEEE802.11a | 5GHz | 54Mbps | - | 1999 |

| IEEE802.11b | 2.4GHz | 11Mbps/22Mbps | - | 1999 |

| IEEE802.11g | 2.4GHz | 54Mbps | - | 2003 |

| IEEE802.11n | 2.4GHz/5GHz | 65~800Mbps | Wi-Fi4 | 2009 |

| IEEE802.11ac | 5GHz | 292.5M~6.9Gbps | Wi-Fi5 | 2013 |

| IEEE802.11ax | 2.4GHz/5GHz | 9.6Gbps | Wi-Fi6 | 2019 |

| IEEE802.11ax | 2.4GHz/5GHz/6GHz | 9.6Gbps | Wi-Fi6E | 2022 |

| IEEE802.11be | 2.4GHz/5GHz/6GHz | 46Gbps | Wi-Fi7 | 2024(予定) |

2.3.1. IEEE802.11.b/g

IEEE802.11bとIEEE802.gは両方とも2.4GHz帯の周波数帯を利用する。 チャネル(利用できる周波数帯を分割したもの)とチャンネル幅等の関係は以下。

| 規格 | 周波数帯 | 最大伝送速度 | チャネル幅 | チャネル範囲 | 同時使用可能な最大チャネル数 |

|---|---|---|---|---|---|

| IEEE802.11b | 2.4GHz | 11Mbps | 22MHz | 1ch~13ch/5+14ch | 1,6,11,14ch(計4) |

| IEEE802.11g | 2.4GHz | 54Mbps | 20MHz | 1ch~13ch | 1,6,11(計3) |

2.3.2. IEEE802.11a

IEEE802.11aは5GHzの周波数帯を利用し最大伝送速度は54Mbpsで、使用可能なチャネル数は20あり、チャネルの周波数は重複しないため電波の干渉を受けずにすべてのチャネルを使用可能。

2.3.3. IEEE802.11nとIEEE802.11ac

IEEE802.11nは2.4GHz/5GHz帯両方を通信に使用可能で最大伝送速度が600Mbpsとなる。

IEEE802.11acは5GHz帯のみの周波数帯の利用可能で最大6.9Gbpsの高速通信が可能。 これらにはMIMOとチャンネルボンディングの技術が関わっている。

2.3.3.1. MIMO

MIMOは送信/受信アンテナを複数使用し、ストリームと呼ばれるデータ通信路を複数確立し通信を分散同時送信をできるようにする技術。 IEEE802.11nでは送受信用に最大4ストリーム。理論上はMAX4倍まで高速化が可能。 IEEE802.11acでは最大8ストリームまで利用ができる。

2.3.3.2. チャンネルボンディング

チャンネルボンディングは隣り合うチャネルを束ねて使用する周波数幅を広げて高速通信を可能にする技術。

2.4. IEEE802.11ヘッダ

ワイヤレスLANで使われるIEEE 802.11ヘッダは以下のフィールドで構成される。

フレーム制御のフィールドにはフレームの種類を示す情報などが入る。 フレームの種類は以下の通り。

- 管理フレーム(認証、関連付け要求、関連付け応答、再関連付け要求など)

- 制御フレーム(送信要求、応答確認など)

- データフレーム

また管理フレームの保護を目的としたIEEE規格にIEEE802.11wというものがある。 IEEE802.11wのプロトコルはPMF(Protected Management Frames)という機能を有効にした管理フレームに対して適用され、管理フレームを使用した攻撃を防ぐ。

2.5. ワイヤレスLANの通信方式

ワイヤレスLANの通信方式にはアドホックモード(IBSS)、インフラストラクチャモードがある。

2.5.1. アクセスポイント

アクセスポイント(AP)はワイヤレスLAN環境で利用される機器で、ワイヤレスLAN同士の通信、有線LANとの接続などを行う。

アクセスポイントはアクセスポイントの識別名であるSSIDの確認/認証、接続要求と応答等を行う。 また通信の盗聴を防ぐために暗号化/復号化も行う。

またアクセスポイントのモードは以下の通り。

| モード | 説明 |

|---|---|

| Local | LAPデフォルトのモード |

| FlexConnect | WAN経由でWLCと接続するときに使用するモード |

| Monitor | 不正APの検出、IDS・RFID専用モードなどとして動作 |

| Rogue Detector | 有線ネットワーク上に不正なAPやクライアントがいないか監視するモード |

| Sniffer | 特定チャネルのすべてのトラフィックを収集し指定デバイスに送信するモード |

| Bridge | APがブリッジとして動作するモード |

| SE-Connect | スペクトルアナライザ専用モード |

2.5.2. BSS/BSSID

BSSは単一アクセスポイントとそのアクセスポイントの電波が届く範囲に存在するワイヤレスクライアントで構成される範囲を表し、BSSIDはBSSを識別するIDで48bitで構成される。

BSSIDは通常、アクセスポイントのMACアドレスと同値になる。

2.5.3. ESS/ESSID

ESSは複数のBSSで構成された範囲を表し、ESSIDはESSを識別するIDで最大32文字まで設定可能。

通常はESSIDとSSIDは同じ意味で用いられる。

2.5.3. ローミング

ローミングはワイヤレスLANクライアントの電波状況に応じて接続するアクセスポイントを切り替える機能。

IEEE 802.11rでは、認証の際にFT(Fast Transition)と呼ばれる高速認証プロトコルを利用することで、高速ローミングが可能となっている。

なおローミングを可能にするには、対象のAPで同じSSID、パスワード、セキュリティポリシーを設定する必要がある。

2.5.3.1. サブネット間ローミング

サブネット間ローミングは異なるサブネットに属しているAPへローミングすることを指す。

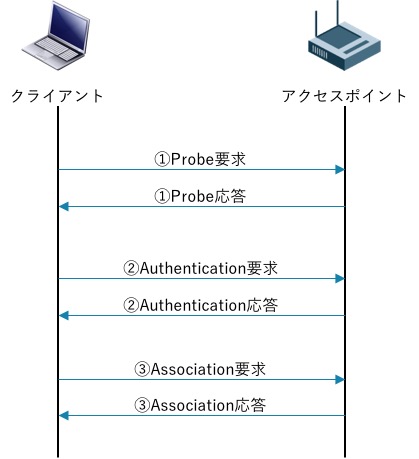

2.6. ワイヤレスLANクライアントとアクセスポイントの接続

ワイヤレスLANクライアント-アクセスポイント間通信では、管理フレーム、制御フレーム、データフレームを使用する。

接続時には管理フレームが用いられる。

- アクセスポイントは定期的にビーコンという信号を送信する、ワイヤレスLANクライアントはそこから接続可能なアクセスポイントの情報を取得できESSIDの情報を確認する

- ワイヤレスLANクライアントからアクセスポイントを検索する場合、接続したいアクセスポイントのESSIDの情報を**プローブ要求*で送信し、プローブ応答をアクセスポイントから得る

- 1or2の後、アクセスポイントとワイヤレスLANクライアントで設定した認証方式で認証を行い、クライアントは認証要求を送信し、アクセスポイントは認証が成功すれば認証応答を返す

- 認証後、クライアントからアソシエーション要求という接続要求を行い、アクセスポイントは接続許可をアソシエーション応答で返答する。このやりとりをもって接続が確立する

- 接続後、データの暗号化処理が行われ送受信する

2.7. ワイヤレスLANアーキテクチャ

アクセスポイントは自律型アクセスポイントと集中管理型アクセスポイントの2種類に大きく分けられる。

2.7.1. 自律型アクセスポイント

自律型アクセスポイントはアクセスポイントでIOSが動作し、それを設定することでワイヤレスLANを構築できる。 特徴としてはそれぞれのアクセスポイントに個別で設定管理を行う必要がある。

自律型アクセスポイントは小規模ネットワークの構成に適している。 中・大規模ネットワークでは設定管理が複雑になるため不向き。

また自律型アクセスポイントの認証にはRADIUS認証, TACACS+認証, ローカルデータベース認証が設定可能。

2.7.2. 集中管理型アクセスポイント

集中管理型アクセスポイントはアクセスポイント自体に設定を行わず、ワイヤレスLANコントローラ(WLC)を介し一括で管理設定を行う。

中・大規模ネットワークでは設定管理の手間を大幅に削減できる。 集中管理型のワイヤレスLAN構成では、すべてのトラフィックはワイヤレスLANコントローラとアクセスポイントを経由する。 上記両機器の通信にはCAPWAPというプロトコルが使用される。

集中管理型アクセスポイントを管理するWLCは様々なポートを持つ。 WLCの物理インターフェイスは以下。

| ポート | 説明 |

|---|---|

| コンソールポート | ・コンソールケーブルによりPC接続, ・WLC設定、障害対応を行うために使われる |

| ディストリビューションシステムポート | ・LANケーブルによりスイッチと接続(トランクポート), ・通常トラフィック,管理トラフィックの送受信に使用、・LAGに対応 |

| サービスポート | ・LANケーブルによるスイッチ接続(アキセスポートモード), ・ネットワーク障害時のシステム復旧/メンテナンスで使用、・アウトオブバンド管理 |

| 冗長ポート | ・LANケーブルによりWLCと接続, ・大規模ネットワークでWLC冗長化にために使用 |

また論理ポートは以下の通り。

| インターフェイス | 説明 |

|---|---|

| Service Port | アウトバンド管理用のサービスポートと関連付けられるインターフェイス |

| Management | WLC管理用インターフェイス |

| Virtual | 代理DHCPサーバ、Web認証などの宛先となる仮想インターフェイス |

| Dynamic | SSIDとVLANマッピングを行うインターフェイス |

2.7.2.1. CAPWAP

CAPWAPはワイヤレスLANコントローラと集中管理型アクセスポイント間のやり取りで使われるプロトコル。 CAPWAPを使用し両機器の間でCAPWAPトンネルを生成してデータをカプセル化して転送を行う。

※LWAPPはCAPWAPの元となったプロトコル

※LWAPPはCAPWAPの元となったプロトコル

CAPWAPではCAPWAP制御メッセージとCAPWAPデータの2種類がやりとりされる。

| 種類 | 説明 |

|---|---|

| CAPWAP制御メッセージ | アクセスポイントの構成/操作/管理に使用される |

| CAPWAPデータ | データ転送に利用される |

2.7.3. スプリットMACアーキテクチャ

スプリットMACアーキテクチャは自律型アクセスポイントと集中管理型アクセスポイントを使用したワイヤレスLAN構成でアクセス制御の役割をAPとWLANコントローラで分割(スプリット)する方式のこと。

通信の暗号化などのリアルタイム性が高い処理はAPが行い、認証などのリアルタイム性が低い処理はWLANコントローラが行う。 スプリットMACアーキテクチャにおける主なAPの処理とWLANコントローラの処理を以下に記す。

| 機器 | 機能 |

|---|---|

| アクセスポイント | 電波の送受信 データの暗号化/復号 ビーコン/プローブ応答 他のAP存在の監視 |

| ワイヤレスLANコントローラ | セキュリティポリシ設定 認証 ローミング管理 RF管理 モビリティ管理 |

スプリットMACアーキテクチャのAP処理とWLCの処理系の違いは以下のとおり。

2.7.4. DCA

DCA(動的チャネル割り当て)はWLCの機能のひとつでオーバーラップ(周波数が重なること)しないようにチャネルの割り当てを行う機能のことを指す。

DCAでは電波強度・干渉・ノイズ・負荷・利用率を解析することで、複数あるチャネルの中から最適なものを選択し、APに割り当てる。

2.8. ワイヤレスLANのセキュリティ

2.8.1. ワイヤレスLANセキュリティ

ワイヤレスLANは有線LANと異なりデータは特定のケーブルを流れるわけではなく電波で流れるため、有線よりもと盗聴のリスクが高い。

そのためワイヤレスデータの暗号化とクライアント端末の認証に焦点を当ててセキュリティ実装する必要がある。

ワイヤレスデータの暗号化

ワイヤレスデータはアクセスポイントとクライアント間を電波でやり取りされる。 そのため周囲の不特定多数の相手にデータが容易にわたる可能性が高い。

そのためデータの暗号化が必要である。 データの暗号化はアクセスポイントとクライアント間で共通する暗号化方式を使用してデータをアクセスポイントのみが読み取れるようにする。

ワイヤレスLANで使用される暗号化アルゴリズムはRC4、AESなどがある。

クライアント端末の認証

ワイヤレスLANでは電波による通信の特性上、接続を望まれない端末からの接続できてしまう可能性が存在する。 悪意のある端末が正規接続のクライアントになりすまし接続の拒否をする必要がある。 そのためアクセスポイントは通信相手が正規接続のクライアントか判断するために認証を行う。

ワイヤレスLANではパスフレーズによる事前共有鍵認証、またはRADIUSサービスを利用したIEEE802.1X認証を行う。

事前共有鍵認証

事前共有鍵認証(PSK認証)はアクセスポイントとクライアント端末で同じパスワードを事前に設定し、そのパスワードから暗号鍵が生成され、これを利用し認証を行う。

この方式は小規模無線LAN、公共ワイヤレスネットワークで広く普及している方式であり身近である一方、PSK認証をしているデバイスの紛失や、パスワードの流出の可能性があるためセキュリティ強度は高いとは言えない。

IEEE802.1X認証

IEEE802.1X認証ではユーザの認証を実装できる。 有線LANではスイッチが認証装置となるが、ワイヤレスLANではアクセスポイントがそれとなる。

IEEE802.1X認証ではユーザの認証情報はEAP(Extensible Autholication Protocol)というデータリンク層のプロトコルがデータの送受信に使用される。

EAP

EAPはIEEE802.1X認証で使用されるプロトコルで様々な認証方式に対応している。

| 認証方式 | 説明 |

|---|---|

| LEAP | クライアント-サーバ間でユーザID,パスワードによる認証を行うCISCO機器特有の認証方式。脆弱性が発見されたため現在は非推奨 |

| EAP-FAST | クライアント-サーバ間でユーザID-パスワード認証を行う際にPACという独自のフォーマットで認証を行う方式。電子証明書が不要 |

| PEAP | クライアント-サーバ間でユーザID-パスワード認証を行いサーバは電子証明書で認証を行う。Windowsには標準搭載 |

| EAP-TLS | クライアント-サーバ間両方で電子証明書で認証を行う。セキュリティは高いが証明書維持管理に手間がかかる、Windowsには標準搭載 |

PKI

PKI(公開鍵基盤)は公開鍵暗号方式による通信を安全に行うための基盤。PKIは「なりすまし」による公開鍵の配布を防ぐ。

公開鍵は認証局(CA)のデジタル署名を添付した電子証明書(公開鍵証明書)の形で配布される。受信側は鍵が本物かどうかを署名と証明書の検証によって確かめることができ、電子証明書は公開鍵と、その所有者の情報、有効期限の情報などを含む。

2.8.2. ワイヤレスLANセキュリティ規格

ワイヤレスLANのセキュリティ規格には現在4つある。

- WEP

- WPA

- WPA2

- WPA3

| 規格 | WEP | WPA | WPA2 | WPA3 |

|---|---|---|---|---|

| 策定年 | 1999年 | 2002年 | 2004年 | 2018年 |

| 暗号化方式 | WEP | TKIP or CCMP(任意) | CCMP or TKIP(任意) | GCMP or CCMP |

| 暗号化アルゴリズム | RC4 | RC4 | AES | AES |

| 認証方式 | OSA, SKA | PSK, IEEE 802.1X/EAP | PSK, IEEE 802.1X/EAP | SAE, IEEE 802.1X/EAP |

| 改竄検知(MIC) | CRC-32 | Michael | CBC-MAC | CBC-mAC/GMAC |

| セキュリティレベル | × | △ | 〇 | ◎ |

| IVサイズ | 24bit | 48bit | 48bit | 48bit |

| 暗号化キー長さ | 40/104bit | 128bit | 128bit | 192/256bit |

2.8.3. WEP

WEPは40bitまたは104bitの固定長WEPキーなる共通鍵を用いて認証/暗号化を行う方式。 WEPキーはワイヤレスLANクライアントとアクセスポイント両方に登録し認証を行う。

WEPキーから生成された暗号鍵を利用しRC4という暗号化アルゴリズムで暗号化を行う。 しかしながら上記暗号化方法は時間をかければ解読可能であるという脆弱性が見つかったため2022年現在ほとんど利用されていない。

2.8.4. WPA

WPAは暗号化化方法にTKIP(Temporal Key Integrity Protocol)を使用し堅牢なセキュリティとなっている。

WPAの特徴としては暗号化アルゴリズム自体はWEPと同じくRC4を採用しているが、TKIPを利用して一定時間ごとに暗号鍵を変更する処理をすることで暗号の解読を困難にしている。 つまりRC4とTKIP方式の暗号化を組み合わせた認証システムである。なお認証には事前共有鍵(PSK)で行う。

TKIPはデータ部分にMICというフィールドを付加することでデータの改ざんを検知できる。

2.8.5. WPA2

現在のワイヤレスLANにおいて最も普及しているセキュリティ規格である。 機能はWPAとWPA2はほとんど同じですが、暗号化方法にCCMP(Counter Mode-CBC MAC Protocol)を用いてAES(Advanced Encryprion Standard)と呼ばれる暗号化アルゴリズムを使うことで強度の高いセキュリティを実装している。

CCMPではCMC-MACによりメッセージの改ざんを検知する。

WPA2を用いた事前共有鍵認証(PSK, SAE)はWPA2パーソナル、IEEE802.1X認証/EAP認証はWPAエンタープライズと呼ばれる。

WPA2エンタープライズ

WPA2エンタープライズは企業向けのWPA2の規格で、事前共有鍵(PSK)認証に加えてIEEE802.1X認証/EAP認証やディジタル証明書/OTPなどの認証方式を組みあせた認証を用いるモードのこと。

2.8.6. WPA3

WPA2の脆弱性を悪用したKRACK攻撃が2017年に発見された。その対策の新しい規格として発表されたのがWPA3である。

WPA3ではKRACK攻撃への対策を施したSAE(Simultaneous Authentication of Equals)と呼ばれる新しいハンドシェイクの手順を実装した。 これによって従来手法の4ウェイハンドシェイクの前にSAEハンドシェイクを行わせることでKRACKを無効化する。

またWPA3では辞書攻撃への対策としてパスワード認証を一定回数失敗した場合ブロックできる機能が追加されている。

特徴としては以下の通り。

- 認証方式にSAE

- 前方秘匿性

- PMFの必須化(管理フレーム保護)

- ログイン攻撃防止機能

WPA3が使用する暗号化アルゴリズムAESでは、暗号化に必要となる暗号鍵として128bit、192bit、256bitのいずれかの鍵長を用いることができる。 またWPA3にはWPA3パーソナル、WPA3エンタープライズ、WPA3エンタープライズ192bitモードの3つのモードがある。

WPA3パーソナル、WPA3エンタープライズでは、128bitのAES暗号鍵を使用するAES-128(CCMP)の実装が最小要件とされてる。 WPA3エンタープライズ192bitモードは、通常のWPA3パーソナルやエンタープライズよりもセキュリティが強化されており、AES-256(GCMP)などの複数のセキュリティ要件の実装が必須となっている。

WPA3エンタープライズ

WPA3エンタープライズは企業向けのWPA3の規格で、事前共有鍵(PSK)認証に加えてIEEE802.1X認証を行うモード。 暗号化強度を192bitに引き上げることで、セキュリティを強化できる。

またWPA3エンタープライズでは新しい暗号化アルゴリズムにCNSAが提供されている。

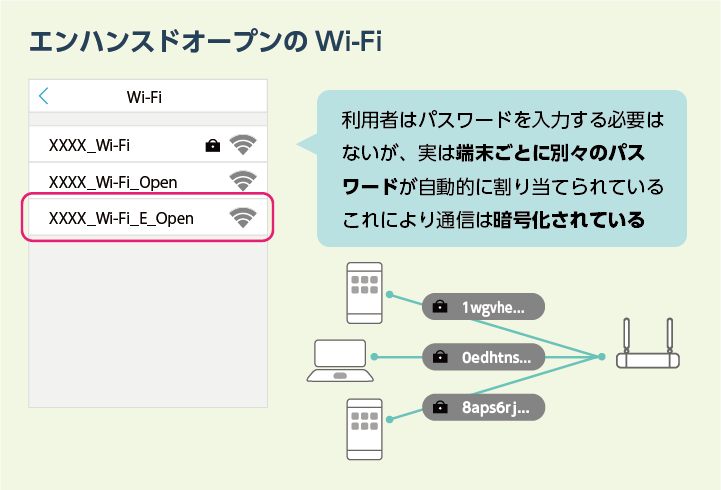

Enhanced Open

Enhanced Openは主に飲食店やホテルなどの公衆Wi-Fiで使用されるセキュリティ規格であり、分類上はWPA3の拡張機能である。

Enhanced OpenはOWE(Opportunistic Wireless Encryption)という技術を用いて通信の暗号化を行う。 クライアントごとに通信を暗号化してデータを保護するため、公衆Wi-Fiで懸念される通信の覗き見や攻撃を防止することができる。