1 - 1.Windowsの基礎

1.1. WindowsのクライアントOS

1.1.1. Windows OS(Home/Pro)

Windows OSは一般の家庭向け。基本的なユーザー向けのMicrosoftのOS。 Windows OSはHomeとProの2つのエディションがある。

Windows Homeの特徴

- 一般の家庭向け。基本的なユーザー向け

- 低価格

Windows Proの特徴

- 小規模ビジネスやエンタープライズ環境向け

- BitLocker機能がある

- リモートデスクホストをサポートする

- Homeより追加機能がある

1.2. Windows Server

1.2.1. Windows Serverとは

Windows Serverは企業や組織向けのサーバ環境を構築するためのOS。 Windows OSと異なり以下機能を提供する。

- サーバ機能に特化

- Active Directory、DNS、DHCP、ファイルサーバー、Webサーバーなど構築しやすい

- リモートでの管理を強力にサポートしている

- リモートデスクトップなどをサポート

- 認証の管理が可能

- ユーザのアカウントポリシ作成管理が可能

- ダイナミックアクセス制御が可能

- 仮想化ホストの作成が可能

- 冗長化クラスタ構築対応

Windows Serverのエディション

ここではWindows Server 2022のエディションに関して記載する。

| エディション | 対象 | 対応状況 | 制限 | 仮想化対応 | 説明 |

|---|---|---|---|---|---|

| Essentials | 中小企業向け | - | 2プロセッサ(4CPU), 最大25ユーザー/50デバイス | なし | 管理機能や認証で制限あり |

| Standard | - | - | - | 制限付き(2つまで) | - |

| Datacenter | 大企業/データセンタ向け | - | - | 無制限 | - |

| Datacenter:Azure | - | - | - | 無制限 | Azure向けに最適化 |

ServerCoreとデスクトップエクスペリエンス

ServerCoreではデスクトップ画面が存在せず、PowerShellやコマンドラインで操作を行う。 デスクトップエクスペリエンスでは通常のWindows GUIのデスクトップ機能が搭載される。

なお、インストールの際にこのどちらかを選択できるが、インストール後に変更できない。

Windows Serverのシステム要件

ここではWindows Server 2022のエディションに関して記載する。

- プロセッサ

- 1.4GHz以上 64bitプロセッサ

- x64命令セット対応

- NX/DEPのサポート

- メモリ

- 最小512MB(:2GB)

- ECC型もしくは同様のテクノロジ

- 記憶域コントローラ/ディスク

- システムパーティションに必要なディスク領域(32GB)

- PCI Expressアーキテクチャ準拠

- ネットワークアダプタ要件

- GBit以上の処理が可能なEthernetアダプタ

1.2.2. Windows Serverの初期設定

基本的な設定は以下内容を実施する。

- インストール

- ネットワーク設定

- 時刻同期の設定

- コンピュータ名の設定

- ワークグループ/ドメインの設定

- リモート管理有効化

- リモートデスクトップ有効化

- 仮想メモリ(swap)の設定

- 最小1XRAM,最大3XRAM程度

- Windows Updateの自動更新設定

- ライセンスの設定

- 追加の機能の設定(オプショナル)

1.2.3. Azureとの連携

Windows Server 2022ではAzureの各機能と連携できるように機能が拡張されている。

- Azure Virtual Machinesの管理機能 * 物理サーバとAzure上の仮想マシンを集中管理できる

- クラウドへのバックアップ機能 * Azure上のAzure BackUPの利用でWindows Serverのバックアップ/リストアが行える

- Datacenter: Azure Editionの機能 * Azure用拡張ネットワーク機能 * ホットパッチ(再起動不要なセキュリティ更新プログラム更新) * SMB over Quic機能(VPN不要セキュアファイルサーバ接続)

1.3. Microsoftのライセンス

マイクロソフトではソフトウェア製品とライセンスの販売をしており、正式な利用にはこの2つの購入が必要で、この2つを入手して初めて所有権を得るモデルを採択している。

1.3.1. ライセンスプログラムの種類

大規模組織全体向けのライセンスプログラム

- 組織向け

- Enterprise Agreement

- Open Value Subscription Agreement

- 教育機関向け

- Enrollment for Educaion Solutions

- Open Value Subscription Agreement for Education Solutions

- School Agreement

上記プログラムのメリットは以下の通り。

- 組織全体で最新のソフトウェアを利用できる

- 業務使用するソフトウェアの予算見積もりがしやすい

- 一括購入と一元管理が行える

- システム標準化とライセンス負荷軽減ができる

- ライセンス数不足による不正利用リスクの軽減

必要なときに用意するライセンスプログラム

- Microsoft Products and Services Agreement

- Select Plus

- Open Value Agreement

- Open Lisence Agreement

これら(特に下2つ)は必要な数と期間のみライセンスを用意できるメリットがある。

その他のライセンスプログラム

- 独自ニーズに応じたソリューションを導入するケース

- Microsoft Cloud Agreement

- 必要に応じたオンラインサービスをすぐに導入するケース

- Microsoft Online Subscription Agreement

1.3.2. ライセンスモデル

サーバライセンス

サーバライセンスはサーバ自体の使用を許諾するライセンス。 サーバの物理コア単位で購入するためコアライセンスとも呼ばれる。

クライアントアクセスライセンス(CAL)

CALはデバイス/ユーザがサーバへ接続するために必要なライセンス。 サーバライセンスと別で用意する必要がある。

CALにはユーザCALとデバイスCALの2種類がある。

- ユーザCAL

- CAL割り当てユーザはLANで稼働するすべてのWindowsサーバにアクセスできる

- 複数サーバにアクセスする際に使用する

- デバイスCAL

- デバイスからLANで稼働するすべてのWindowsサーバにアクセスできる

- 1台のコンピュータから複数のサーバにアクセスする際に使用する

External connecterライセンス

External connecterライセンスはサーバに割り当てられるライセンス。 このライセンスで同じバージョンまたは以前のバージョンのサーバソフトに外部ユーザがアクセスできる。

ユースケースは多数の外部ユーザが社内サーバにアクセスするケースが想定される。

1.3.3. ライセンスモード

CALは使用するサーバと接続の種類により必要であるケースと必要でないケースに分かれる。 必要な場合は以下の通り。

- 同時使用ユーザ数モード

- 接続デバイス数/接続ユーザ数モード

同時使用ユーザモード

このモードは特定のサーバ/ソフトウェアに対する同時使用を許可するライセンスモード。 同時接続するクライアントコンピュータの数に合わせてCALを用意する必要がある。

クライアントが以下のケースで経済的となる。

- 常にサーバに接続しない場合

- すべてのクライアントが同時にサーバに接続しない場合

接続デバイス数/接続ユーザ数モード

このモードはクライアントコンピュータがNW上のすべてのWindowsサーバへ接続することを許可する。 サーバ/ソフトウェアに接続するすべてのデバイスとすべてのユーザの分だけCALが必要になる。

1.4. Windowsのお役立ち情報

1.4.1. Windowsの操作効率化

Windows+rによるファイル名を指定してプログラムを実行する際のTips。

Windowsの各種機能

| ファイル名 | プログラム |

|---|---|

| gpedit.msc | ローカルグループポリシーエディター |

| regedit | レジストリエディタ |

| mstsc.exe | リモートデスクトップ |

| firewall.cpl | Windowsファイヤーウォール |

| secpol.msc | ローカルセキュリティポリシー |

| devmgmt.msc | デバイスマネージャー |

| taskmgr | タスクマネージャー |

| sysdm.cpl | システムのプロパティ |

| control | コントロールパネル |

標準アプリケーション

| ファイル名 | プログラム |

|---|---|

| cmd | コマンドプロンプト |

| powershell | パワーシェル |

| calc | 電卓 |

| explorer | エクスプローラ |

2 - 2.ユーザ管理とWindowsネットワーク

2.1. Windowsのユーザ管理

2.1.1. ユーザの種類

ローカルユーザ

ローカルユーザはサーバやコンピュータ上に作成されるアカウントのこと。 権限の範囲内でコンピュータの機能を利用できる。

通常のユーザはアクセス制限が与えられることが一般的となる。 最初のサイン時にユーザプロファイルが生成されるため作業環境が用意される。

管理者

管理者はすべての権限とアクセス権を持つ。

2.1.2. ローカルグループ

ローカルグループはローカルユーザが所属するグループで、同じ権限やアクセス許可を複数のユーザに設定する際に使用される。

2.1.3. ローカルユーザの種類

Administrator

サーバに対しフルの制御権を持つユーザアカウントでユーザやグループに権限を割り当てることが可能。

通常、サーバの構築時に作成されるローカルユーザとなる。

Guest

Guestはサーバ上にアカウントを持たないユーザや無効になっているユーザが一時的にサーバにサインインする際に存在するユーザ。 Guestは通常使用しないことが推奨されている。

2.1.4. ローカルグループの種類

Administrators

サーバに対しフルの制御権を持つグループ。

Users

一般的なサーバの機能を使用できる権限を持つグループ。 特徴は以下の通り。

- アプリケーションの実行が可能

- レジストリ変更やシステム/システムファイル変更はできない

- サーバのシャットダウンができない

- ローカルユーザ/ローカルグループの作成ができない

Guests

一次的なローカルユーザが所属するグループ ユーザプロファイルが保存されない特徴を持つ。

2.1.4. グループポリシー

ポリシーは新しく作成するローカルユーザ/ローカルグループに対して任意の権限を与えることができる権限のこと。

ローカルセキュリティポリシー

ローカルセキュリティポリシーはコンピュータのセキュリティに関する事項を設定する機能。 コンピュータの操作権限の制限やローカルユーザのアカウントの有効期限、パスワード長を指定できる。

- パスワードポリシー * パスワードの有効期限/必要文字数などを指定できる

- アカウントロックアウトポリシー * アカウントロックまでのサインイン失敗回数の設定ができる

- 監査ポリシー * フォルダやファイルへのアクセスログ取得の有効/無効の設定が可能 * サーバへのサインインログ取得の有効/無効の設定が可能

- ユーザ権利の割り当て * サーバへのサインインの許可設定 * システム時刻の変更許可 * システムのシャットダウンの許可

- セキュリティオプション * Guestアカウントの使用許可 * パスワードの有効期限の事前警告表示

ローカルグループポリシーオブジェクト(LGPO)

ローカルグループポリシーオブジェクトは設定したローカルグループポリシーのこと。 ローカルグループポリシーはローカルセキュリティポリシーの一部。

ローカルグループポリシーには多くの種類がある。

- グループポリシーオブジェクト(GPO)

- AD環境ではドメインに対しポリシを設定できる。ドメイン環境のポリシはグループポリシと呼ばれる

- 設定したグループポリシはGPOと呼ばれる

グループポリシを設定するメリットは「環境制限によるセキュリティ強化」ができる点にある。

またグループポリシの適用順序は以下のように決まっている。

ローカルポリシー => サイトポリシー => ドメインポリシー => 親OU => 子OU

2.2. Windowsネットワーク

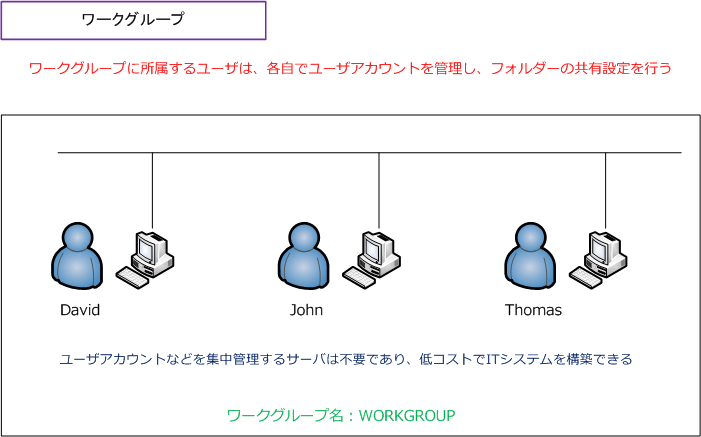

Windowsにおけるクライアントコンピュータとユーザ管理は「ワークグループによる分散管理」と「ドメインによる集中管理」の2種類存在する。

2.2.1. ワークグループ

ワークグループは同一ネットワーク上にあるWindowsコンピュータのグループ単位のこと。 メンバーとなる各Windowsコンピュータに同名称のワークグループを設定することでワークグループに参加できる。

ワークグループでのネットワークアクセス

ワークグループにおいてユーザのパスワードやユーザ名などのユーザ情報は各コンピュータ上でそれぞれ管理している。 この状態は分散管理と呼ばれる。

2.2.2. ドメイン

Windowsにおけるドメインは同一ネットワーク上に存在するコンピュータや利用ユーザを一元管理する機能のこと。 ドメイン上にはドメインコントローラと呼ばれる管理サーバが少なくとも1台存在する。

ドメインネットワークはこのドメインコントローラにより管理される範囲のことを指す。

ドメインの参加には以下の方法がある。

- ドメインコントローラ上でコンピュータを登録する方法

- 参加するコンピュータかたドメインコントローラにアクセスして認証する方法

またドメインの使用するメリットは以下の通り。

- 一元的なユーザの管理

- 認証/承認の管理

- セキュリティポリシーの一括管理

- セキュリティ更新プログラムの配布

ドメインコントローラ

ドメインコントローラはドメインを管理するためのサーバのこと。 ドメイン内のユーザのログオン認証を行う。

ドメイン内にドメインコントローラが1つ以上存在することで機能を実現する。 ユーザアカウント/グループはドメインコントローラに登録されユーザはドメインコントローラにユーザ名とパスワードを送り認証する。 なお冗長化のためにドメインコントローラは複数用意できる。

ドメインでのネットワークアクセス

ドメインではすべてのユーザ情報はドメインコントローラ上のデータベースに登録され管理される。 この状態は集中管理と呼ばれる。

ドメインネットワークでは認証プロセスと承認プロセスがドメインコントローラ上で実行され、一元管理されたユーザ情報に基づきアクセスが可能になる。 シングルサインオン(SSO)でアクセスできる特徴がドメインネットワークにはある。

2.2.3. ドメインとワークグループの比較

一般的には少人数のユーザ環境で導入コストが低い場合はワークグループを、ユーザ数が多くユーザ管理を頻繁に行う環境ではドメインを利用することを検討するのが一般的となる。

| 項目 | ワークグループ | ドメイン |

|---|---|---|

| 導入コスト | 特別な準備は不要 | ドメインコントローラを用意する必要がある |

| ユーザ管理 | ユーザ登録変更はすべてのコンピュータで行う必要がある | ドメインコントローラにて集中管理を行う |

| セキュリティ | リソースへのアクセス権はそのコンピュータ上のみを対象とする | ドメインネットワーク全体から一部までリソースへのアクセス権を設定できる |

3 - 3.ActiveDirectory

3.1. Active Directoryの概要

3.1.1. ディレクトリサービス

ディレクトリサービスはネットワーク上に存在する様々なリソースや情報を一元管理し検索できるようにするためのサービスのことを指す。 ネットワーク上に存在するユーザ、グループ、マシン、プリンタ、共有ストレージなどオブジェクトの情報を管理する仕組みともいえる。

この機能によりデータやリソースがどのサービスで管理されているか考える必要なく利用ができる。

3.1.2. Active Directory

Active DirectoryはWindows Serverの機能として提供されるディレクトリサービスのこと。 ネットワーク上に存在するサーバ/クライアント、プリンタなどのハードウェア、それを利用するユーザ情報やアクセス権をADが持つデータベースに登録し一元管理できる。

ADではKeroberos認証というWindowsの最新バージョンのデフォルトの認証プロトコルを用いて、サーバにアクセスしたユーザとパスワードをデータベースと照合しアクセス権を与える認証と承認のプロセスを実行する。

またGPOと呼ばれる機能を用いてドメインネットワーク内のコンピュータ設定情報を定義しディレクトリに登録されたコンピュータに配布することができ、セキュリティの一元管理も行える。

3.2. Active Directoryの構造

3.2.1. ADのネットワーク範囲

Active Directoryのネットワーク範囲は物理構成に依存しない論理的領域として扱われる。 つまりADの影響範囲に登録すればネットワークの垣根(LAN構成)を超えてADネットワークの範囲で扱うことが可能となる。

3.2.2. ドメイン

ドメインはADの基本単位のことでユーザ/コンピュータを管理するディレクトリデータベースを共有する範囲のこと。 同じドメインに所属するすべてのサーバはそのドメインのユーザやコンピュータを識別し、サーバが提供するサービスを提供することができる。

ドメイン名

ADで使用するドメイン名はDNSのドメイン名に準拠し、DNSの命名規則に従いADドメインを割り当てる。

3.2.3. ドメインコントローラ

ドメインコントローラはADのディレクトリデータベースを管理するサーバのこと。 ADドメインサービスを構築する場合、最低1つのドメインコントローラがドメインネットワーク上に必要となる。

3.2.3. ドメインの信頼関係

ドメインの信頼関係は同組織に複数のドメインが存在する場合に、異なるドメインのユーザ/グループにもアクセス許可を設定したい際に結ぶ関係のこと。 信頼関係の概念には「信頼する側」と「信頼される側」があり、一方的な信頼関係御構築できる。 双方向で信頼関係を結ぶことで互いのユーザに対しアクセス許可もできる。

3.2.4. ドメインツリー

ドメインツリーは親ドメインの名前を継承した子ドメイン、孫ドメインといった名前空間を共有したADドメインの階層のこと。 ドメインツリーの構成のメリットは大規模のドメインネットワーク管理簡素化できる点にある。

またドメインツリーに参加しているドメイン間では双方向の信頼関係が結ばれる。

3.2.5. フォレスト

フォレストは1つ以上のドメインで構成されたADにおける最大管理単位のこと。 ドメインは必ずフォレストに所属する必要がある。

組織内に異なるルートドメインを持つドメインツリーが複数あり、それぞれのドメインツリーから他のドメインツリーにアクセスする際にアクセスできるようにすることが可能。 つまり同じフォレストにあるドメインツリーは互いに双方向の信頼関係が結ばれる。

3.2.6. サイト

サイトは組織内の物理的なネットワークにおける管理単位のこと。 複数の拠点に分かれたネットワークにドメインネットワークが存在する場合、拠点ごとにサイトを定義することでディレクトリデータベースの複製/認証トラフィックを最適化できる。

各サイトでは高速安定した通信が可能な1つのネットワーク解いて構成し、一般的にはLAN回線で構成されたネットワーク構成を1サイトとすることが多い。

認証トラフィック

認証トラフィックはログオン認証時に同一サイトのドメインコントローラを優先して使用するネットワークトラフィックのこと。

複製トラフィック

他サイトへのディレクトリデータベース複製の間隔を広く取り、他のネットワークトラフィックへの影響を最小限にするネットワークトラフィック。

3.3. Active Directoryの構成と機能

ADには様々な構成と機能があり、Active Directory管理センタというツールで管理を行える。

3.3.1. Active Directoryオブジェクト

ADオブジェクトはActive Directoryで管理できる情報の最小単位のこと。 オブジェクトにはプロパティと呼ばれる属性がいくつか定義されており、関連付けられた情報をまとめて扱うことができる。 例えば以下のようなものがある。

- ユーザ名

- 氏名

- 部署

- 役職

- 電話番号

オブジェクトにはOU(組織単位)とコンテナオブジェクトと呼ばれる他のオブジェクトを入れ子にできるものが存在する。

| 項目 | コンテナオブジェクト | OU |

|---|---|---|

| 種類 | Users,Computersなどがある | |

| 特徴 | 新たに作成が行えない | 新たに作成でき、階層構造を構成できる |

| GPOの適用 | 不可 | 可能 |

コンテナオブジェクトの種類

| 種類 | 説明 |

|---|---|

| User | リソースに対する権限を割り当てることができる(People, Serviceの2種類) |

| Machine | 通常のユーザーと同様にアカウントが割り当てれる |

| Security Group | ファイルやその他のリソースへのアクセス権を設定できる |

OU

OUは同様のポリシング要件を持つユーザーのセットを定義するために使用できるオブジェクトのこと。 なおユーザーは一度に1つのOUのメンバーになることしかできない。

デフォルトではドメインコントローラがOUとなる。 また特徴は以下の通り。

- 管理者が自由に作成可能

- グループポリシーをリンクできる

- 下位にOUを作成して階層構造にできる

- 特定のユーザ/グループに管理を委任できる

3.3.2. Active Directoryスキーマ

ADスキーマはActive Directoryのディレクトリデータベースを定義したもののこと。 スキーマにはコンピュータ、ユーザ/グループ、プリンタなどのADに格納されるオブジェクトテンプレートが含まれる。

なおADでは同一フォレスト上に1つのスキーマセットしか維持できない特徴がある。 ADオブジェクトはADスキーマで定義されるクラスをベースに生成される。

3.3.3. グローバルカタログ(GC)

グローバルカタログはフォレスト内の全オブジェクトから頻繁に参照される属性情報を抽出したものでADスキーマにより定義される。

グローバルカタログサーバ

グローバルカタログサーバはグローバルカタログを保持するサーバのこと。 ログオフ時の所属するグループの確認/オブジェクト検索に使用され、フォレスト内の全ドメインにまたがるオブジェクトの情報を保持する。

またADを構築した場合、デフォルトでは最初に生成されたフォレストのドメインコントローラがグローバルカタログサーバとして構築されるが、規模が大きい場合は耐障害性を持たせるため複数のグローバルカタログサーバを別で用意することが推奨される。

3.3.4. 操作マスタ(FSMO)

操作マスタはドメインコントローラの1つで複数のドメインコントローラで処理すると不都合が発生する処理や効率の悪い処理を専任で行うドメインコントローラのこと。 これは同一ドメイン内のドメインコントローラは同一データベースを共有/保持し同等の役割を持つが、整合性を維持するためにFSMOを設けるというわけになる。

操作マスタが担う役割は以下の5つ。

- スキーママスタ * フォレストにおいてADデータベーススキーマの変更を担う

- ドメイン名前付けマスタ * フォレストに対しドメインの追加/削除を担う

- RIDマスタ * DCはユーザ/グループを作成時にSIDを割り当てるがRIDマスタはSIDの再割り当てを行う

- PDCエミュレータ * パスワードの変更管理/グループポリシ管理の役割を担う * Windows NT時代のPDCの代用

- インフラストラクチャマスタ * ドメイン内でユーザやグループといったオブジェクトの変更処理を担う

3.3.5. 読み取り専用ドメインコントローラ(RODC)

読み取り専用ドメインコントローラは読み取り権限のみを付与したドメインコントローラのこと。 読み取り専用ドメインコントローラを設置するケースは本部と支部が物理的に距離がある場合にその拠点に管理者が不在の場合に設置することが多い。

3.3.6. 異なるバージョンのWindows Serverが混在する場合のAD管理

Active Direcoryの機能レベル

異なるバージョンのWindows Serverが混在してADを構築する場合、フォレストやドメインに対し機能レベルを設定することで全体で利用可能な機能を統一し、AD/サーバの動作を統一できる。

Windows Server 2022には「ドメイン機能レベル」「フォレスト機能レベル」があり、Windows Server 2016の機能レベルが設定できる最上位の機能レベルとなる。 2022の場合は以下の5つのバージョンに機能レベルが対応している。

- Windows Server 2008/2008 R2

- Windows Server 2012/2012 R2

- Windows Server 2016

3.4. Active Directoryのユーザ/グループ

3.4.1. ドメインユーザアカウント

ドメインユーザアカウントはドメインコントローラ上で作成/管理されるユーザアカウントのこと。 ドメインを使用したログインではコンピュータ別々で保持するローカルユーザは使用しないのが基本となる。

3.4.2. グループ

ADにおけるグループは複数のオブジェクトをメンバとしてまとめたオブジェクトを指す。 これは特定の共有フォルダにアクセス権を与える場合などに、個々のユーザに設定するのではなくグループに設定することで、管理を容易化できるというものである。

なおドメインで使用するグループはドメインコントローラ上で作成/管理する。

グループの種類

- セキュリティグループ * リソースへのアクセス権を割り当てるためのグループ

- 配布グループ * 電子メールアプリを使用してメンバに電子メールを送信する配布リストとして使用するグループ

セキュリティグループのスコープの種類

セキュリティグループにはスコープと呼ばれる適用範囲があり、以下の種類が存在する。

- ドメインローカル * セキュリティグループを作成したドメイン内のリソースに対するアクセス許可を指定できる

- グローバル * フォレスト内のリソースに対するアクセス許可を指定するために使用できる * グループと同じドメイン内のオブジェクトをメンバとして追加できる

- ユニバーサル * フォレスト内のリソースに対するアクセス許可を指定するために使用できる * フォレスト内のオブジェクトをメンバとして追加できる

3.4.3. ユーザプロファイル

ユーザプロファイルはユーザごとのデスクトップ環境をひとまとまりにしたもの。 ユーザが作成したファイル/フォルダ、アプリの設定などが含まれる。

ユーザプロファイルの種類

- ローカルユーザプロファイル * コンピュータ内のデータ領域に保存 * 設定を行ったコンピュータのみにプロファイル情報が適用される

- ドメインユーザプロファイル * 固定ユーザプロファイル * ユーザ/グループ全体共通の設定を行うためのプロファイル * 移動ユーザープロファイル * ドメイン内のどのコンピュータを使用してもプロファイルを利用できる * サーバ上に保存

- 一時ユーザプロファイル * ユーザプロファイルが読み込めないときなどに使用される一時ユーザプロファイル * 各セッション終了時に削除される

3.4.4. 既定のユーザ/セキュリティグループ

既定のユーザ

既定のユーザはADのインストール/設定を行い、ドメインが作成されるときに自動生成される組み込みのユーザアカウントのこと。 既定のユーザはドメインのUsersコンテナに格納される。

- Administrator

- ドメインのフルコントロール権限を持つ

- 全ユーザに対し権限割り当てが可能

- Guest

- ドメイン上にアカウントを持たない利用者などが一時使用できるアカウント

- 既定では無効になっている(匿名アクセスを許可してしまうため)

既定のセキュリティグループ

既定のセキュリティグループはADのインストール/設定を行い、ドメインが作成されるときに自動生成される組み込みのセキュリティグループのこと。 既定のセキュリティグループはドメインのUsersコンテナに格納されるものとBuiltinsコンテナに格納されるものがある。

- 「Buildtins」コンテナのグループ

- Administartors

- ドメインのフルコントロール権限を持つ

- 全ユーザに対し権限割り当てが可能

- Account Operators

- ドメインのアカウント管理権限を持つ

- Server Operators

- ドメインコントロールの管理権限を持つ

- 共有リソースの作成削除、サービスの停止開始、ファイルのバックアップ、システムシャットダウンなどができる

- Users

- アプリケーションの実行、ネットワーク/プリンタの使用など通常作業が行える

- Guests

- Usersと同様の権限を持つ

- Administartors

- 「Users」コンテナのグループ

- Domain Admins

- ドメインのフルコントロール権を持つ

- デフォルトでAdministratorが所属している

- Enterprise Admins

- フォレスト内のルートドメインのみに存在

- フォレスト内の全ドメインに対するフルコントロール権を持つ

- デフォルトでフォレスト内のルートドメインのAdministratorのみが所属している

- Schema Admins

- フォレスト内のルートドメインのみに存在

- ADのスキーマの変更権限を持つ

- デフォルトでフォレスト内のルートドメインのAdministratorのみが所属している

- Domain Computers

- ドメインコントローラ以外のドメインに参加している全コンピュータ(サーバ含む)が参加できるグループ

- ドメインに登録されたコンピュータは全部自動的にここに入る

- Domain Users

- ドメインの一般ユーザが所属するグループ

- ADに追加されたユーザアカウントは自動的にここに入る

- Domain Guests

- Guestが所属するグループ

- Key Admins

- ドメイン内のオブジェクトのキー情報を管理する権限が付与

- Enterprise Key Admins

- フォレスト内のオブジェクトのキー情報を管理する権限が付与

- Domain Admins

3.5. Active Directoryのコンポーネント

3.5.1. Active Directory証明書サービス(AD CS)

ADはプライベート認証局(CA)として機能を持たせることが可能で、AD DSと連携してエンタープライズCAとして構築できる。 エンタープライズCAのインストールにはDomain Adminsのグループメンバーである必要がある。

AD CSで構築した認証局は以下のタスクを実行できる。

- 証明書の発行

- 証明書が不正でないか確認

- 失効した証明書の管理

3.5.2. Active Directoryフェデレーションサービス(AD FS)

AD FSでは通常のADを利用しているときと同じように、最初のログオンのみで外部サービスへアクセスできる。

3.5.3. Active Directoryライトウェイトディレクトリサービス(AD LDS)

AD LDSはAD DSに依存することなくディレクトリ対応アプリをサポートするサービス。 なおプロトコルはLDAPを使用する。

3.5.4. Active Directoryライトマネジメントサービス(AD RMS)

AD RMSはWord,Excelなどのオフィスドキュメントや電子メールを保護する機能を提供するサービス。 これにより許可されたユーザのみがドキュメントを利用することができる。

3.6. ドメインコントローラのバックアップ/リストア

3.6.1. バックアップ

ADのバックアップは「サーバーマネージャーの役割と機能」=>「Windows Server バックアップ」で設定できる。 なお、ADのバックアップ有効期限は規定では180日になっている。

3.6.2. リストア(復元)

ADのリストアには「ディレクトリ復元モード」でドメインコントローラにログオンする必要がある。 ログオン後リストアするには以下方法が使用できる。

非Authoritative Restore

データベースが破損した場合などに使用される一般的なリストア方法。

Authoritative Restore

削除されたオブジェクトを復元する際に使用される。

4 - 4.ストレージと共有フォルダ

4.1. ストレージの基礎知識

4.1.1. HDD/SSD

HDD

HDDは大容量データや頻繁な書き込みを行わないバックアップとしてよく使用される記憶装置。

物理的な駆動部分が多いため故障する確率が高い特徴がある。

HDDの構造は本体の中にプラッタと呼ばれる円盤があり、ハードディスクドライブと呼ばれる。

このプラッタは磁性体が塗られており、これに磁気ヘッドで磁気を与えることで読み書きを行う。

SSD

SSDはフラッシュメモリとコントローラチップで構成されており、電気信号で読み書きを行う記憶装置。

物理的な駆動を共わないなめ衝撃に強く高速に読み書きが行える特徴がある。

OSの起動ディスクや高速な読み書きが必要なデータの保存先に適している。

4.1.2. 外部ストレージ

SANストレージ

SAN(Storage Area Network)ストレージはサーバと外部ストレージを専用ネットワークで接続して使用するストレージのこと。

一般的にファイバーチャネルで接続されるため高速なデータ通信が行える。

SANストレージではデータをブロックと呼ばれる単位に分割保存するのが一般的となる。

NASストレージ

NAS(Network Attached Storage)はLANネットワークを介して接続する外部ストレージのこと。

既存LANが導入に使用されるため導入コストがかかりづらいが、LANのネットワークに負荷がかかる可能性がある。

光学ディスク

光学ディスクはレーザ光を使用してデータの読み書きを行うストレージのこと。

代表的なものにはCD,DVD, Blue-Ray Discなどがある。

4.1.3. RAID

RAIDはストレージの信頼性を確保するためのテクノロジー。いくつか種類が存在する。

RAIDにはOSやミドルウェアを介して行うソフトウェアRAIDと、RAIDコントローラと呼ばれる専用のハードウェアで実現するハードウェアRAIDが存在する。

| 項目 | ソフトウェアRAID | ハードウェアRAID |

|---|---|---|

| コンピュータへの負荷 | かかる | あまりかからない |

なおRAIDはHDD/SSD問わず構成できる。

RAID0(ストライピング)

RAID0は複数のディスクに分散してデータを書き込み1台のディスクのように扱うRAID構成。

特徴は以下の通り。

- データ消失が許されない用途には不向き

- 書き込みのパフォーマンスが高い

- ディスク容量をフル利用できる

RAID1(ミラーリング)

RAID1は複数のディスクに全く同じ内容を並列して書き込み扱うRAID構成。

特徴は以下の通り。

- RAIDアレイを構成する1台がクラッシュしても、残りのディスクで復旧が可能

- ディスクサイズが1台当たりのディスクサイズ以上にはならない

RAID4

RAID4はRAID0のようにストライピングの機能にエラー訂正用のパリティ情報を保存する専用ディスクを用意したRAID構成。

つまり最低3台のディスクが必要。

特徴は以下の通り。

- データが保存されているディスクがクラッシュしてもパリティ情報から復旧できる

- パリティ情報を保存するためパフォーマンスが良くない

RAID5

RAID5はRAID4と同じようにパリティ情報により冗長性を確保する構成でパリティ専用ディスクを使用しないRAID構成。

パリティ情報はデータと同様に複数のディスクに分散して保存される。

RAID5も最低3台のディスクが必要となる。

RAID6

RAID6はRAID5からパリティブロックの数を2倍にしたRAID構成。

RAID6では2台のハードディスクの故障に耐性があり、高い信頼性を実現できる。

RAID01(RAID0+1)

RAID0とRAID1のメリットを組み合わせたパフォーマンスと信頼性を同時向上させたRAID構成。

この構成では最低4台のハードディスクが必要になる。

現在はRAID01よりも、RAID10の方が使用される。

RAID10

RAID10はミラーリングされたディスクグループに対しストライピングを行うRAID構成。

耐障害性にかなり優れる。

4.1.4. ホットスペア

ホットスペアはRAID構成の中にデータを格納しない予備のディスクを事前に格納し、ディスク障害が発生した際に予備のディスクを使用するようにする構成のこと。

ホットスペアの用意によりディスク障害が発生したシステムを停止することなく、即座に元のRAID構成で動作させ続けることができる。

4.2. パーティションの基礎知識

4.2.1. パーティション

パーティションは物理的なストレージを独立したセクション(仮想的なドライブ)であるパーティションに分割する仕組みのこと。

メリット

- データの整理管理が容易になる

- セキュリティ強化につながる

- バックアップとリカバリの効率化が行える

- システムパフォーマンス向上

デメリット

- 複雑な設定が必要になる

- ディスクスペースの無駄が生まれる

- フレキシビリティに制限が生まれる

4.2.2. パーティションの種類

プライマリパーティション

基本的なパーティション。 OSをインストールしブートするために使用される。

拡張パーティション

プライマリパーティションの制限を超えて追加のパーティションを用意するためのもの。 データを直接保存することはなく、複数の論理ドライブを格納するコンテナとして機能する。

論理ドライブ

拡張パーティション内に作成されるパーティション。 通常のドライブとして利用できる。

EFIパーティション

UEFIシステムで利用される特別なパーティション。 システムファームウェアとOS間で通信するためのファイルが格納される。

MSRパーティション

Windowsがディスクの管理に使用する予約されたパーティション。 アプリやユーザのデータなどは通常格納されない。

4.2.3. Windowsにおけるパーティション作成と管理

パーティションの作成

- 「スタート」メニュから「ディスク管理」を選択

- 未割当領域の右クリック

- 「新しいシンプルボリューム」を選択

- 表示しに従い作成する

パーティションの管理

- サイズ変更する場合。

- パーティションを右クリック、「ボリュームの拡張/縮小」を選択

- ドライブ名の変更

- パーティションを右クリック、「ドライブ文字とパスの変更」を選択

- フォーマット

- パーティションを右クリック、「フォーマット」を選択

4.3. Windowsのファイルシステムと論理フォーマット

4.3.1. ファイルシステム

ファイルシステムはデータの保存/取得/更新を効率的に行うためのディスク上のデータ制御方式のこと。

4.3.2. Windowsのファイルシステムの種類

NTFS(NT File System)

Windows NTのリリースと同時に導入されたファイルシステム。 セキュリティ、信頼性と拡張性に優れている。 特徴は以下の通り。

- 4GBを超えるファイルをサポート

- ファイル/フォルダへのアクセス権制御

- データの暗号化と圧縮対応

- 大容量ディスクとファイルをサポート

- ジャーナリング機能による高信頼性

FAT32(File Allocation Table 32)

FAT32は古いWindowsで使用されていたファイルシステム。 現在でも多くのデバイスでサポートしている。 特徴は以下の通り。

- 4GB未満のファイルサイズをサポート

- 幅広いデバイスへの互換性

- シンプルな構造と修復性

exFAT(Extended File Allocation Table)

exFATは大容量USBドライブやSDカードなどのフラッシュメモリ向けのファイルシステム。 特徴は以下の通り。

- 4GB以上のファイルサイズをサポート

- ファイル数やディスクサイズに関する制限が緩い

- FAT32より高速なデータ転送速度の提供

4.3.3. 論理フォーマット

論理フォーマットはストレージ上のデータを整理して新しいファイルシステムを作成すること。 これはハードドライブやUSBドライブなどのストレージを利用する際に必ず必要になる。

4.4. ファイルシステム機能

4.4.1. メタデータとアクセス権

メタデータはデータに関するデータでファイル作成日、最終更新日、所有者、サイズなどのデータのことで、 アクセス権は特定のユーザやグループがファイル/ディレクトリに対して持つ権限のこと。

またメタデータにはアクセス権も含まれている。

4.4.2. データの圧縮/暗号化

データの圧縮

データの圧縮はディスク上データのサイズを削減するためのデータを減らす技術のこと。 ストレージ容量の節約につながる。

データの暗号化

データの暗号化は不正アクセスやデータ漏洩に対する対策技術。 暗号化データは復号化キーがないと読み取ることができない。

Windowsの暗号化にはEFSと呼ばれる機能により個々のファイルやフォルダを暗号化できる。 またBitLockerによるドライブ全体の暗号化も行える。

ADS

ADS(Alternate Data Streams)はWindows NTFSの固有のファイル属性のこと。 すべてのファイルには少なくとも1つのデータストリーム ($DATA) があり、ADSではファイルに複数のデータストリームを含めることができる。

デフォルトではWindow ExplorerはADSを表示しないが、PowerShellを用いることで表示できる。

4.4.3. ディスクのクォータ管理

ディスクのクォータ管理はディスクリソースの使用を監視し制限するための管理ツール。 Windows Serverにはこのクォータ機能が搭載されている。

4.5. 回復パーティション

回復パーティションはシステム障害やデータ損失時に元の状態に素早く戻すための機能。 通常、回復パーティションはハードディスクドライブやSSdの一部に確保され、ユーザは直接操作できないようになっている。

回復パーティションは以下の役割を持つ。

- システムの正常な復元

- 重要システムのバックアップ

4.5.1. Windows Serverの回復ツール

Windows Serverの回復ツールとしては以下のようなものがある。

- システムの復元

- バックアップと復元

- 起動修復

- システムイメージの回復

- コマンドプロンプトによる回復

4.5.2. 回復パーティションの作成と使用

回復パーティションの作成

- 「ディスク管理」ツールを開く

- 対象となるボリュームを右クリック、「新しい単純ボリューム」を選択

- ウィザードに従い設定する

回復パーティションの使用

- システム再起動時に「F11」キーを押し回復モードの起動を行う

- 「トラブルシューティング」を選択し「高度なオプション」を選択

- 「システムの復元」または「システムイメージの復元」を選択

4.6. 記憶域移行サービス

記憶域移行サービスはWindows Serverの機能でデータの移行を簡単/効率的に行うツールのこと。 このサービスは既存サーバから新しいサーバへのデータ移行を簡易的に行うためのツールとなる。

特徴は以下の通り。

- シームレスな移行

- 様々なサーバに対する互換性(Linuxも対応)

- GUIインターフェイス

4.7. 記憶域プール/記憶域スペース

4.7.1. 記憶域プール

記憶域プールは複数のディスクを束ねる機能。 この機能を使用する際は基本的に速度(rpm)の違うディスクを同じプールに入れてはいけないことが注意点としてあげられる。

プールに後からディスクを追加することも可能。

4.7.2. 記憶域スペース

記憶域スペースは記憶域プール上に作成される、仮想ディスクのこと。 以下の機能を提供する。

- レイアウト * 記憶域プールに含まれる物理ディスク上の配置方法を決定できる(シンプル、ミラー、 パリティ)

- プロビジョニング * 仮想ディスクを作成するときのサイズ指定方法(シンプロビジョニング、固定プロビジョニング)

- ホットスペア * 他のディスクが故障した場合の代替ディスクとして動作させるディスク

- 記憶域階層 * 記憶域プールにSSDとHDDが両方ある場合、ホットデータをSDDに、コールドデータをHDDにブロック単位で自動配置する機能

- ライトバックキャッシュ * 記憶域プールにSSDが存在している場合に、ランダム書き込みのバッファとして利用する機能

4.8. 共有フォルダ

4.8.1. 共有フォルダの概要

Windowsにはファイル/フォルダ、プリンタなどのネットワーク資源を共有することができる機能がある。

共有フォルダ

共有フォルダでは同じネットワーク上の他のコンピュータからフォルダを参照できる。 設定方法は以下の通り。

- フォルダを右クリックしプロパティを選択

- 「共有」もしくは「詳細な共有」を選択し有効化する

共有フォルダへのアクセスは「\コンピュータ名\フォルダ名」のように指定し、子の指定方法はUNCと呼ばれる。

アクセス許可

アクセス許可は共有フォルダの参照許可を制御するもの。 アクセス許可には以下の2種類がある。

- NTFSアクセス許可

- 共有アクセス許可

ファイルサーバ

ファイルサーバは共有フォルダの機能を持つサーバのこと。

4.8.2. NTFSアクセス許可と共有アクセス許可

NTFSアクセス許可

NTFSアクセス許可はNTFS形式でフォーマットされたハードディスク上のフォルダ/ファイルに設定できるアクセス権のこと。 特徴として「読み取り権」「書き込み権」だけではなく「フォルダ内容の一覧表示」なども設定できる。

NTFSアクセス権では以下の設定が行える。

- アクセス許可/所有権のフルコントロール

- フォルダ/ファイルの削除

- 読み取りと実行

- フォルダ内容一覧表示

- 読み取り/書き込み

- 特別なアクセス許可の設定

共有アクセス許可

共有アクセス許可はネットワーク上の他のユーザに対するアクセス許可を設定する。 なお共有アクセス許可は共有アクセス許可フォルダが存在するコンピュータ上でログオンしたユーザには適用されない。

共有アクセス許可では以下の設定が行える。

- アクセス許可のフルコントロール

- 変更/読み取り

4.8.3. アクセス制御リスト(ACL)/アクセス許可エントリ(ACE)

アクセス許可エントリ(ACE)

アクセス許可エントリ(ACE)は「読み取り」「変更」といった権限をユーザやグループに対し設定することで生成されるもの。 ACEには種類があり、共有フォルダに設定するACEは随意アクセス制御エントリ(DACE)と呼ばれる。

アクセス制御リスト(ACL)

アクセス制御リスト(ACL)はACEが複数集まったものでユーザに対しファイルやフォルダにどの権限が与えられているかわかる一覧となる。

4.8.4. SMBの暗号化

SMBはファイルやプリンタ共有を使用する際のプロトコル。 Windows Server 2022から導入されたのは以下の2つのSMB暗号化の種類がある。

- AES-256-GCM

- AES-256-CCM

4.9. プリンタ管理

4.9.1. プリンタの種類

Windows Serverで管理するプリンタにはローカルプリンタとネットワークプリンタの2種類がある。

ローカルプリンタ

ローカルプリンタはUSBを通し直接コンピュータに接続しているプリンタ。

ネットワークプリンタ

ネットワークプリンタはLANなどのネットワークに接続されたネットワーク上の端末が使用できるように共有されたプリンタのこと。 ネットワークプリンタにはプリンタを直接ネットワークに接続する構成とネットワークに接続しているコンピュータにプリンタを接続し共有プリンタとする設定の2種類がある。

4.9.2. Windowsにおけるプリンタ管理

印刷ジョブ

印刷ジョブはこれから印刷される予定の書くドキュメントのこと。 印刷ジョブの管理には「デバイスとプリンタ」にて該当プリンタアイコンを右クリックし「印刷ジョブの表示」を選択する。

印刷キュー

印刷キューは印刷ジョブを一時保存する場所のこと。

印刷スプーラ

印刷スプーラはWindowsのバックグラウンドで実行されるプロセス。 印刷ジョブの開始、処理、分配を行う。

5 - 5.サーバ管理と監視

6 - 6.コマンドプロンプトとbatファイル

6.1 コマンドプロンプトと基本操作

6.1.1. コマンドプロンプト

コマンドプロンプトはWindowsに標準搭載されているCUIのこと。

起動には以下方法で可能となる。

win + rキーで「ファイル名を指定して実行」を起動- 「cmd」と入力しEnter

なおコマンドの強制終了はctrl + cキーで可能。

環境変数

環境変数はシステムやアプリが参照する情報を格納する場所のこと。

%環境変数名%で表示される。

なお、環境変数一覧を表示するにはsetコマンドで可能。

| 環境変数名 | 値 |

|---|---|

%WINDIR% | Windowsのインストールディレクトリ |

%HOMEPATH% | ユーザのホームディレクトリ |

%PATH% | コマンドサーチパス |

%DATE% | 現在の日付 |

%TIME% | 現在の時刻 |

%ERRORLEVEL% | 直前実行したコマンドのエラーレベル |

パスとディレクトリ

Windowsにおいてファイルやフォルダの場所はPATHという情報で管理される。 記法は以下の通り。

ドライブ名:\フォルダ名\ファイル名

なおパスに空白を含む場合"でパス全体を囲む必要がある。

絶対パスと相対パス

コマンド操作でファイルやディレクトリを指定する場合2つの方法がある。

- 相対パス

- 現在のディレクトリ位置からファイルやディレクトリを指定する方法

.: カレントディレクトリ..: カレントディレクトリの1つ上のディレクトリ

- 絶対パス

- ドライブ名からすべて指定する方法

コマンドプロンプトの終了

exitの入力とEnterで終了できる。

6.1.2. リダイレクト

リダイレクト

リダイレクトとはリダイレクト演算子という記号で標準出力をファイルへ出力できる機能のこと。 以下のようなものがある。

| 記号 | 説明 |

|---|---|

| コマンド > ファイル名 | ファイルに標準出力を書き込む |

| コマンド » ファイル名 | ファイルに標準出力を追記する |

| コマンド 2> ファイル名 | ファイルに標準エラー出力を書き込む |

| コマンド > ファイル名 2>&1 | 標準出力に標準エラー出力をマージする |

| コマンド < ファイル名 | コマンド入力を指定したファイルから読み込む |

6.1.3. パイプ

パイプ(|)はコマンドの実行結果を別のコマンドに引き渡す機能のこと。

6.1.4. ワイルドカード

ワイルドカードは特殊文字を使用して文字列を表現する方法の1つ。 Windowsでは以下のワイルドカードを使用できる。

*- 0個以上の任意の文字列を表す

?- 任意の位置文字を表す

6.1.5. 基本的なコマンド

| コマンド | 説明 |

|---|---|

cd ディレクトリ | ディレクトリの移動 |

dir | ディレクトリ内のファイルフォルダ一覧表示 |

mkdir | ディレクトリ作成 |

copy コピー元 コピー先 | ファイルのコピー |

del ファイル | ファイルの削除 |

rmdir ディレクトリ | ディレクトリの削除 |

ren 元の名前 新しい名前 | 名前の変更 |

type ファイル | ファイルの内容表示 |

doskey /h | コマンド履歴の表示 |

cls | 画面のクリア |

move ファイルの移動元 ファイルの移動先 | ファイルの移動 |

touch ファイル名 | ファイルの作成 |

6.2. batファイル

6.2.1. batファイルとは

batファイルはテキストファイルに実行させたいコマンドを順番に記述したもののこと。

拡張子としては「.bat」「.cmd」がある。

特徴として、条件分岐や繰り返し処理なども使えるため簡易プログラムとして使用できる。

6.2.2. batファイルの実行方法

batファイルは様々な方法で実行できるが、主に以下3つの方法が使用される。

- 「.bat」ファイルのダブルクリック

- 出力結果がそのままだと表示されない

- コマンドラインからの実行

- 「.bat」の入力の省略が可能

- バッチパラメータを使用できる

- タスクスケジューラによる実行

- ファイルのバックアップbatファイルの作成などに便利

- バッチパラメータが利用できる

6.2.3. batファイルの基本文法

以下の点に留意して記述を行う。

- 1行に1コマンド

- 大文字/小文字を区別しない

- 一行当たりの最大文字制限はない

- 空行は無視される

6.2.4. batファイル関連コマンド

batファイルで頻繁に使用されるコマンドを記載する。

echoコマンド

任意のメッセージを表示するコマンド。

@echo off

remコマンド

batファイルにコメントを入れるコマンド

rem コメント

setコマンド

batファイル内で任意の環境変数を設定できるコマンド。 なお、batファイル内で設定した環境変数はbatファイル内で一時的に有効になる。

set 環境変数名=値

6.2.5. batパラメータ

batパラメータは%[数字]で示されるパラメータで、batファイルに渡す引数として利用できる。

6.3. batプログラミング

batプログラミングは、batファイルの命令制御を利用した簡易的なプログラミングのこと。 特殊なコマンドを使用すると、通常は上から下に向かって実行されるbatファイルが、「一行飛ばす」「繰り返し処理」「上の行に戻る」などを利用することができる。

6.3.1. batプログラミングのコマンド

ifコマンド

条件分岐ができるコマンド。

if CONDITION (

REM 条件が真の場合に実行するコマンド

) else (

REM 条件が偽の場合に実行するコマンド

)

詳細はコチラ。

forコマンド

繰り返し処理ができるコマンド。

for %%VAR in (SET) do (

REM ループ内で実行するコマンド

)

gotoコマンド

:[ラベル名]で定義したラベル部分へジャンプできるコマンド。

goto LABEL

:LABEL

REM ラベルの行から始まるコマンド

pauseコマンド

batファイルの実行を一時停止できるコマンド。

shiftコマンド

batパラメータを左シフトするコマンド。

callコマンド

batファイルの中から他のbatファイルを呼び出すコマンド。