6.4. VPN

最近は拠点間の接続を行う際によく利用されるのがVPNとなっている。 VPNは各拠点のプライベートネットワークが直接つながっているように見せかけることが可能。

VPNには以下の特徴がある。

- 拠点間通信を安全にする

- コストを専用線などよりも抑えることができる

- 拡張性が高い

6.4.1. VPNの種類

インターネットVPN

インターネットを利用するVPNサービス。 インターネット上の回線で仮想的な専用線接続を行うことで拠点間を安全に接続する。 インターネットに接続するルータをVPN対応のものに替える必要があるが、インターネット回線自体はそのまま利用できる。

低コストでVPNを構築できる一方、パブリックインターネットをデータが通過するため暗号化が必要となる。 なお帯域幅はインターネットを利用するため常に保証されない、そのため速度の安定化は望みにくい。

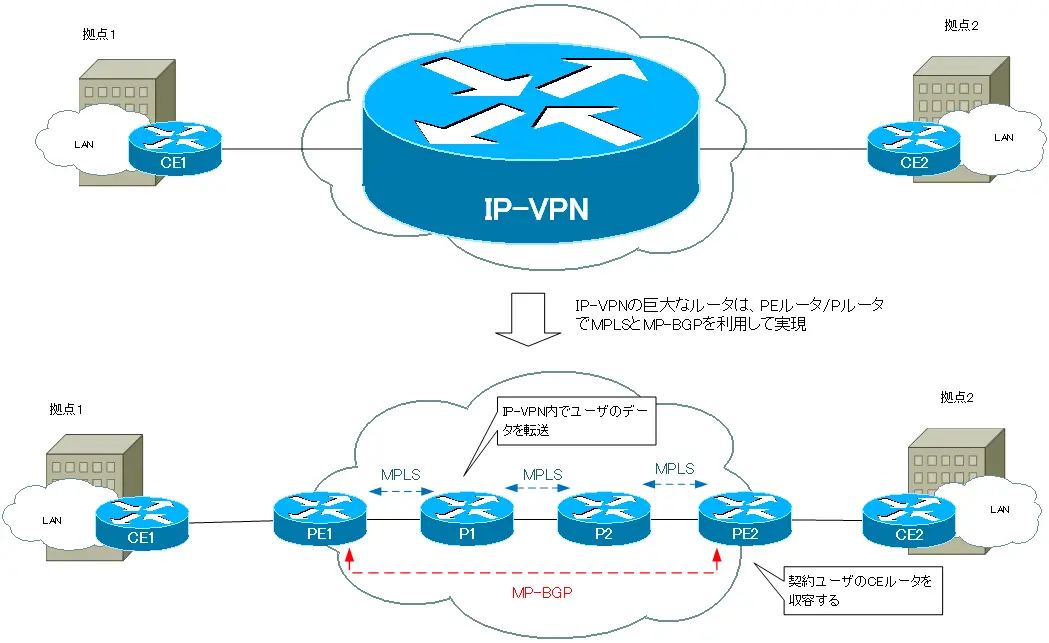

IP-VPN

通信事業者が用意した閉域網を使用するVPNサービス。 インターネットとは別で隔離されているネットワークなため一般ユーザがアクセスすることはない。インターネットVPNよりも安全に利用でき、専用線よりは安価となる。

IP-VPNでは他の契約者と通信が混在して届かないようにMPLSという技術で宛先の識別を行う。またIP-VPNではインターネットVPNと異なり帯域が保証される場合もある。

またネットワーク層のプロトコルはIPしか利用できない。

6.4.2. MPLS

MPLSは現在のWANサービスのほとんどに使われている技術。 MPLSでは4Byteの固定量ラベルをつけ、それに完全一致するネクストホップをLFIBから検索を行ってからパケット転送する。 これにより転送処理の高速化を実現している。

わかりやすく言うとレイヤ2ヘッダとレイヤ3ヘッダの間にラベルと呼ばれるタグを付加する技術である。 またMPLSはIPv4やIPv6などさまざまなプロトコルをサポートしている。 最近ではMPLSはQoSの実装やIP-VPN網での顧客識別に利用されている。

またMPLSでは顧客側のルータはCE(Customer Edge)と呼ばれ、サービスプロバイダ側のルータはPE(Provider Edge)と呼ばれる。またPE-CE間の回線はアクセス回線と呼ばれる。

6.4.3. インターネットVPNの種類

サイト間VPN

サイト間VPNは拠点間のLAN接続のためのVPN接続を指す。 それぞれの拠点にVPN対応ルータを設置し、VPN設定を行うことでトンネルが生成され暗号化や複合化の処理が行われる。なおトンネリングにはIPsecが使用される。

リモートアクセスVPN(クライアントVPN)

リモートアクセスVPNはモバイル端末などが社内ネットワーク等に接続するためのVPN接続を指す。 これには拠点にVPNアクセスを受け付ける機器が必要で、アクセスするクライアント端末にVPN接続の専用ソフトウェアをインストールする必要がある。 IPsecやSSL/TLSを使ったVPN(SSL/TLS VPN)接続を行う。

Cisco製品ではCisco AnyConnect Secure Mobility Client(Cisco AnyConnect)とファイアウォール製品であるASAの接続で、SSL/TLS VPNを使用している。

また一般的にSaaS企業が行う一般C向けのVPNを提供するサービスはこのクライアントVPNである。

6.4.4. VPNの技術

トンネリング

トンネリングは通信したい端末間にネットワーク上に仮想の専用線を作成するもの。 トンネリングでは通信相手と通信するためのパケットを別のプロトコルのデータ部にカプセル化して隠ぺいする。

暗号化

トンネリングでカプセル化しただけでは盗聴されるとパケットの中身が解析できてしまう。 そのため元のパケット自体を暗号化することで情報を隠蔽する。

なお暗号化はデータを送信する際に送信元の拠点ルータで行われ、宛先の拠点のルータで複合を行う。

6.4.5. トンネリングのプロトコル

PPTP

PPTPはPPPを拡張したプロトコル。 PPTPには暗号化機能がないのでMPPEという暗号化プロトコルと組み合わせて利用する。

L2TP

L2TPはデータリンク層のプロトコル。 L2TPには暗号化機能がないのでIPsecと組み合わせて使用される。

IPsec

IPsecはIPを使った通信でセキュリティを確保するための規格でインターネットVPNでよく利用される。 IPsecで実現できる機能には以下のようなものがある。

- 完全性

- 機密性

- データ発信元の認証

- アンチリプレイ

IPsecはトンネリングと暗号化の両方の機能を備えているが、IPsec単体ではユニキャストのパケットしか転送できない特徴がある。 またAHとESPという2つのセキュリティプロトコルから成り立つ。

| プロトコル | 機能 |

|---|---|

| AH | 認証機能と未改竄の保証 |

| ESP | AHの機能+暗号化 |

| IKE | 共有鍵の交換を安全に行う |

またIPsecにはトランスポートモード、トンネルモードの2つがある。

現在は通信モードはトンネルモードが主流となっており、パケットの暗号化にはESPが利用される。

- トランスポートモード:IPヘッダの暗号化は行わない

- トンネルモード:IPヘッダを含めたパケットの全体を暗号化する

PPPoE

PPPoE(PPP over Ethernet)はPPPの機能をEthernet上で利用できるようにしたプロトコルを指す。 PPPoEはPPPをカプセル化してEthernet上で伝送する。

PPPoA

PPPoAはATM(Asynchronous Transfer Mode)のネットワーク上でPPPをカプセル化する技術。

6.4.6. その他のVPN

SSL-VPN

SSL-VPNはSSLを利用した暗号化技術。 このタイプのVPNの利用には接続受けする機器(サーバ等)にSSL-VPN対応機器が必要。 なお接続側には不要となる。

また、この技術はリモートアクセスVPNに適した技術といえる。

広域イーサネット(イーサネットWAN)

広域イーサネットは拠点間を接続するためのサービス。 具体的には通信事業者が管理する広域イーサネット網を使用し、データリンク層のプロトコルはイーサネットで通信する。 また共有ネットワークでもある。

IP-VPNではインターネット層のプロトコルはIPしか利用できないが、広域イーサネットではIP以外のネットワーク層のプロトコルで拠点間通信を行うことが可能。

一般的にはイーサネットインターフェスを備えた一般的なルータやスイッチで使用することが可能。

広域イーサネットは共有ネットワークであるため、通信の混雑防止のためにVLANタグを付加する。 しかしながら各拠点のLAN内でVLANを使用している場合もVLAN識別にVLANタグが使われる。その状態で広域イーサネットを使用するとVLANタグが上書きされてしまう問題がある。 そのため広域イーサネットでは銃でVLANタグを付加できる技術が使用されている。またIP-VPNで通信識別するための技術であるMPLSベースのEoMPLSという技術も併せて使用されている。

専用線よりもコストや拡張性面、速度で有利なサービスといえる。

IEEE 802.1Qトンネリング

IEEE802.1QトンネリングはVLANタグを二重に付与することで組織ごとに通信を分断する技術。

同一VLANを複数の組織が使用しているときに組織ごとに通信を分断するためISPで主に使用される。

GET VPN(Group Encrypted Transport VPN)

GET VPNはトンネルを使用せずVPN接続を可能にする技術。

GET VPNでは、KS(Key Server)と呼ばれるセキュリティポリシーを管理する役割のルータが通信の暗号化および復号化に必要な共有キーを所持する。

各VPN拠点のルータはKSからキー受け取り、そのキーを使用して暗号化された通信を行うためトンネルを使用せず安全なVPN接続が可能となる。

特徴は拠点の追加や管理が容易、大規模なネットワークに適している点である。

6.4.7. GRE

GRE(Generic Routing Encapsulation)はトンネリングプロトコルの1つである。

GREトンネリングでは通信したいL3(ネットワーク層)のプロトコルを他のネットワーク層のプロトコルでカプセル化する。

またGREの特徴は以下のものがある。

- マルチプロトコルへの対応

- マルチキャスト/ブロードキャストのパケットのトンネリングが可能

- IPsecと異なりセキュリティ機能が存在しない

- 動的ルーティングをサポートする

マルチプロトコルへの対応

構造としてはIP以外のプロトコルのパケットにGREヘッダを付加し、それにデリバリヘッダ(例えばIPヘッダ)等を付加して損層が行われる。

マルチキャスト/ブロードキャストのパケットのトンネリングが可能

GREを利用したパケットのカプセル化ではマルチキャストやブロードキャストの通信をユニキャスト化することができる。 なおIPsecでは上記を行うことはできない。

1つの拠点で接続するクライアント数が多い場合Staticルーティングは手間がかかるため不向きで、Dynamicルーティングが適している。 このケースはDynamicルーティングのルーティングプロトコルをGREでカプセル化し、IPsecのトンネリングで転送すると拠点間でルート情報を安全に交換することが可能。

IPsecと異なりセキュリティ機能が存在しない

GREは暗号化機能がないため暗号化されない。 そのため暗号化を行う場合IPsecと組み合わせたGRE over IPsecを用いる。

GREトンネリング

GREトンネリングは以下の図のようになる。

6.4.8. VPNの構築手法

GRE over IPsec VPN

GRE over IPsec VPNはGREとIPsecを組み合わせてVPNを構築する方法。 特徴は以下の通り。

- IPsecのセキュリティ機能

- GREのマルチキャストに対応可能

上記メリットを兼ね備えたVPNを構築可能となっている。

DMVPN(Dynamic Multipoint VPN)

DMVPNはCISCO独自の複数の拠点を接続するVPNの設定作業を簡略化する設計。 特徴は以下の通り。

- ハブアンドスポーク構成を取る

- ハブルータの暗号化にかかる処理負荷を減らすことが出来る

スポーク拠点間の通信時はスポーク拠点同士で動的にGRE over IPsecトンネルを作成することができるため、ハブルータの暗号化処理を削減できる。

DMVPNを構成する技術要素としては以下のものがある。

- mGRE … 複数のポイントと接続するGREトンネル

- NHRP … 宛先アドレスを自動的にマッピングする

- IPsec …(オプション)GREトンネルの暗号化

| 要素 | 説明 |

|---|---|

| mGRE(Multipoint GRE) | 1対多で接続可能なGREトンネル。トンネル識別用のキーによって接続すべきトンネルを判断する。 |

| NHRP(ネクストホップ解決プロトコル) | ある通信のネクストホップとなる宛先IPアドレスを解決するためのプロトコル |

| IPsec | IPパケットの改ざん防止、暗号化を提供するプロトコル |